| CATEGORII DOCUMENTE |

Legi in domeniul comertului electronic

Legea comertului electronic - 365/2002

Ordonanta Guvernului nr. 130/2000 privind regimul juridic al contractelor la distanta

Legea semnaturii electronice - 455 / 2001

Ordin nr. 218 din 14 iunie 2004 privind procedura de avizare a instrumentelor de plata cu acces la distanta, de tipul aplicatiilor Internet-banking, home-banking sau mobile-banking

Regulament nr. 4/2002 al BNR privind tranzactiile efectuate prin intermediul instrumentelor de plata electronica si relatiile dintre participantii la aceste tranzactii

Legea pentru protectia persoanelor cu privire la prelucrarea datelor cu caracter personal si libera circulatie a acestor date - 677 / 2001

In legatura cu aceste prevederi legislative exista o serie de probleme cum ar fi:

Nu exista nici un cod de conduita sau propuneri in acest sens

Nu exista nici o organizatie reprezentativa doar pentru furnizorii serviciilor societatii informationale

Nu exista metode alternative de rezolvare a disputelor

Nu s-a facut nici un efort concret din partea autoritatilor competente in acest sens

Diferentele dintre legislatie si realitate sunt destul de mari

Ar trebui sa existe un mai mare interes pentru o implementare corecta a legislatiei in domeniu si mai ales pentru efecte coerente

Furnizorii serviciilor societatii informationale ar trebui informati cu privire la drepturile si obligatiile impuse de lege

Se impune o organizare asociativa coerenta a sectorului privat

Cititorul interesat poate consulta aceste prevederi legislative la adresele: https://legi-internet.ro/blogs/ , https://www.legi-internet.ro/

Tipologia criminalitatii informatice

infractiuni contra confidentialitatii si integritatii datelor si sistemelor informatice

accesul, fara drept, la un sistem informatic constituie infractiune

interceptarea, fara drept, a unei transmisii de date informatice care nu este publica si care este destinata unui sistem informatic

interceptarea, fara drept, a unei emisii electromagnetice provenite dintr-un sistem informatic ce contine date informatice care nu sunt publice.

Fapta de a modifica, sterge sau deteriora date informatice ori de a restrictiona accesul la aceste date, fara drept

Transferul neautorizat de date dintr-un sistem informatic

Fapta de a perturba grav, fara drept, functionarea unui sistem informatic, prin introducerea, transmiterea, modificarea, stergerea sau deteriorarea datelor informatice sau prin restrictionarea accesului la aceste date

Fapta de a produce, vinde, de a importa, distribui sau de a pune la dispozitie, sub orice alta forma, fara drept, a unui dispozitiv sau program informatic conceput sau adaptat in scopul savarsirii uneia dintre infractiunile

Fapta de a produce, vinde, de a importa, distribui sau de a pune la dispozitie, sub orice alta forma, fara drept, a unei parole, cod de acces sau alte asemenea date informatice care permit accesul total sau partial la un sistem informatic in scopul savarsirii unei infractiuni

Infractiuni informatice

Fapta de a introduce, modifica sau sterge, fara drept, date informatice ori de a restrictiona, fara drept, accesul la aceste date, rezultand date necorespunzatoare adevarului, in scopul de a fi utilizate in vederea producerii unei consecinte juridice, constituie infractiune

Fapta de a cauza un prejudiciu patrimonial unei persoane prin introducerea, modificarea sau stergerea de date informatice, prin restrictionarea accesului la aceste date ori prin impiedicarea in orice mod a functionarii unui sistem informatic, in scopul de a obtine un beneficiu material pentru sine sau pentru altul, constituie infractiune

Pornografia infantila prin sisteme informatice

Constituie infractiune si se pedepseste cu inchisoare de la 3 la 12 ani si interzicerea unor drepturi producerea in vederea raspandirii, oferirea sau punerea la dispozitie, raspandirea sau transmiterea, procurarea pentru sine sau pentru altul de materiale pornografice cu minori prin sisteme informatice ori detinerea, fara drept, de materiale pornografice cu minori intr-un sistem informatic sau un mijloc de stocare a datelor informatice.

Definitii ale ciber-crimei:

Ciber-crima este un act ilegal comis folosind o retea de calculatoare (in special Internetul). Ciber-crima este un subset al criminalitatii informatice.

3.1. Vulnerabilitati ale sistemelor informatice

Asa cum am subliniat in primul capitol, una din dimensiunile cele mai importante a activitatii organizatiilor moderne o constituie manipularea informatiilor (culegere, prelucrare, stocare, difuzare etc.). Aceasta componenta informationala, din ce in ce mai extinsa si mai complexa implica, odata cu progresul tehnologic din domeniul informaticii si cu globalizarea societatii omenesti, masuri speciale de asigurare a securitatii informatiilor. Principalele pericole la adresa informatiilor detinute in sistemul informatic al unei organizatii le reprezinta:

Distrugerea accidentala sau intentionata a suportilor de informatie (hard-discuri, CD-uri, benzi magnetice etc.)

Accesul neautorizat la informatii.

Aceste pericole sunt potentate de existenta retelelor de calculatoare (inclusiv Internetul) in cadrul carora asigurarea securitatii inseamna: confidentialitate (mentinerea caracterului privat al informatiei), integritatea (dovada ca respectiva informatie nu a fost modificata), autenticitatea (dovada identitatii celui ce transmite mesajul), non-repudierea (siguranta ca cel ce genereaza mesajul nu poate sa-l nege mai tarziu).

O abordare rationala a asigurarii securitatii unui sistem informatic implica urmatorii pasi:

Evaluarea riscului - Definirea zonelor de vulnerabilitate

Securizarea sistemului - Actiuni pentru izolarea si protejarea sistemului

Refacerea (recuperarea) - Trebuie avut un plan verificat de recuperare in caz de incident

Cercetare - Preocupare si rezultate

Definirea si aplicarea unei politici de securitate

In continuare vom examina pe rand problemele de securitate si solutiile posibile, din mai multe puncte de vedere:

a. Din punct de vedere tehnic (la diverse nivele ale sistemului informatic ti informational);

b. Din punct de vedere organizational.

EVALUAREA RISCULUI

In evaluarea riscului se pot cauta raspunsuri la urmatoarele intrebari [S2]:

Ce poate fi furat?

Echipamente

Informatii

Servicii

Servicii catre altii

Cine va poate lovi?

Hackeri experimentati?

De ce sunteti o tinta pentru ei?

Ce poate si ce nu poate fi inlocuit?

Pot fi inlocuiti oamenii si echipamentele

Nu pot fi inlocuite : timpul, efortul, banii, resursele, increderea

Ce poate fi recuperat, de unde, in cat timp si cu ce pierderi pe termen lung

I. Tipuri de amenintari la adresa sistemelor informatice al organizatiilor

La adresa securitatii unui sistem informatic pot exista mai multe tipuri de amenintari: dezastre sau calamitati naturale (incendii, explozii, inundatii), pene ale echipamentelor, erori umane de conceptie, realizare, operare sau manipulare, furturi, sabotaje, atacuri logice. Unele studii de securitate a calculatoarelor estimeaza ca jumatate din costurile implicate de incidente sunt datorate actiunilor voit distructive, un sfert dezastrelor accidentale si un sfert greselilor umane.

Amenintarile voite enumerate mai sus sunt caracteristice mai ales retelelor de calculatore si Internetului. Principalele interventii in transferul datelor sunt ilustrate in Figura 23. Atacurile voite se pot imparti in doua categorii principale de atacuri: pasive si active (Figura 24).

Figura . Exemple de interventii in transferul informatiilor

nu cauzeaza pagube (nu se sterg sau se modifica date);

incalca regulile de confidentialitate;

obiectivul este de a 'asculta' datele schimbate prin retea;

Figura . Tipuri de atacuri in retelele de calculatoare

Mascarada - este un tip de atac in care o entitate pretinde a fi o alta entitate. De exemplu, un utilizator incearca sa se substitue altuia sau un serviciu pretinde a fi un alt serviciu, in intentia de a lua date secrete (numarul cartii de credit, parola sau cheia algoritmului de criptare).

Reluarea - se produce atunci cand un mesaj sau o parte a acestuia este reluata (repetata), in intentia de a produce un efect neautorizat. De exemplu, este posibila reutilizarea unui mesaj catre un cont bancar, avand ca rezultat dublarea unei operatiuni asupra contului.

Modificarea mesajelor - face ca datele mesajului sa fie alterate prin modificare, inserare sau stergere. Poate fi folosita pentru a se schimba beneficiarul unui credit in transferul electronic de fonduri sau pentru a modifica valoarea acelui credit. O alta utilizare poate fi modificarea campului destinatar/ expeditor al postei electronice;

Refuzul serviciului - se produce cand o entitate nu izbuteste sa indeplineasca propria functie sau cand face actiuni care impiedica o alta entitate de la indeplinirea propriei functii;

Repudierea serviciului - se produce cand o entitate refuza sa recunoasca un serviciu executat. Este evident ca in aplicatiile de transfer electronic de fonduri este important sa se evite repudierea serviciului atat de catre emitator, cat si de catre destinatar.

Atacuri active sunt efectuate si de unele programe create cu scop distructiv si care afecteaza, uneori esential, securitatea calculatoarelor. Dintre aceste programe distructive pot fi amintite urmatoarele:

Virusii - reprezinta programe inserate in aplicatii, care se multiplica singure in alte programe din spatiul rezident de memorie sau de pe discuri;

Bomba software - este o procedura sau parte de cod inclusa intr-o aplicatie 'normala', care este activata de un eveniment predefinit.

Viermii - au efecte similare cu cele ale bombelor si virusilor. Principala diferenta este aceea ca nu rezida la o locatie fixa sau nu se duplica singuri.

Trapele - reprezinta accese speciale la sistem, care sunt rezervate in mod normal pentru proceduri de incarcare de la distanta, intretinere sau pentru dezvoltatorii unor aplicatii. Ele permit insa accesul la sistem, eludand procedurile de identificare uzuale;

Calul Troian - este o aplicatie care are o functie de utilizare foarte cunoscuta si care, intr-un mod ascuns, indeplineste si o alta functie. De exemplu, un hacker poate inlocui codul unui program normal de control 'login' prin alt cod, care face acelasi lucru, dar, aditional, copiaza intr-un fisier numele ai parola pe care utilizatorul le tasteaza in procesul de autentificare. Ulterior, folosind acest fisier, hacker-ul va penetra foarte usor sistemul.

Intrucat, din punct de vedere al frecventei si periculozitatii virusii sunt printre amenintarile cele mai mari ale securitatii datelor, vom detalia in continuare aceste tipuri de atacuri.

II. Notiuni despre virusi informatici si protectie antivirus

A. Virusi informatici

Virusul este o secventa de instructiuni care atunci cand se executa face o copie functional similara propriei secvente si o depune undeva, de unde ulterior se poate executa in conditii asemanatoare.

Observatii

virusii sunt programe care se reproduc

programele troiene: nu se reproduc, dar provoaca efecte nedorite (efecte secundare nedocumentate)

viermii: nu se reproduc, se propaga prin retele culegand eventual informatii (de exemplu parole)

Clasificarea virusilor dupa modul de infectare:

virusi infectori de fisiere - prin alipirea codului propriu la fisierul respectiv (la inceput, sfarsit sau in interiorul codului executabil al fisierului); infecteaza cu precadere programele executabile

virusi infectori de sistem sau boot - infecteaza continutul sectoarelor 0 si eventual 1 de pe discul magnetic; la pornirea sistemului virusul preia comanda

virusi infectori de directoare - modifica intrarile in directoare; nu modifica fisierele, ci preiau controlul inaintea executarii acestora

virusi polimorfi - sunt virusi care in faza de reproducere isi modifica secventa de instructiuni (devin mutanti), ca urmare detectare lor devine mult mai grea; autorul bulgar Dark Avenger a realizat un generator de virusi polimorfi: Mutation Engine

Alte clasificari ale virusilor:

virusi rapizi (fast) si virusi lenti (slow)

virusi care infecteaza rar (sparse)- exemplu: fiecare al 10-lea program executat

virusi clandestini (stealth virus) - ascund modificarile facute fisierelor

virusi tunel (tunelling virus) ocolesc sectorul de intreruperi

B. Masuri de prevenire

procurati programele utilizate de la un distribuitor cu reputatie

protejati la scriere originalul fiecarui program

executati periodic (regulat) backup-ul (salvarea) informatiilor si programelor

testati orice program achizitionat cu programe antivirus

urmariti continutul fisierelor Autoexec.bat si confing.sys si aparitia unor fisiere ascunse (hidden) pe disc

tineti evidenta fiecarui program nou introdus (lungimea, data crearii, data si sursa procurarii)

C. Programe antivirus

Metodele utilizate de programele de detectare, dezinfectare si prevenire:

metoda detectarii secventelor de identificare - pentru virusii cunoscuti

metode de verificare a integritatii fisierelor - vaccinarea fisierelor

validarea prin sume de control

metoda cautarii euristice, metoda protectiei multiple

In continuare vor fi prezentate cateva dintre cele mai utilizate programe antivirus:

a. Programul anti virus F- PROT

rata de detectare 95%

recunoaste populatiile de virusi de creatie est-europeana

interfata grafica, prietenoasa

utilizatorul poate introduce urmatoarele optiuni:

obiectul cautarii (scanarii) - discul, directorul, etc.

modul de detectare (secvente de identificare sau euristica)

modul de actiune (dezinfectie), fisierele tinta

b. Pachetul antivirus McAfee Virus Scan

executa detectarea prin secventa de identificare sau prin cautarea euristica

executa dezinfectia in programul principal

lansarea se face cu o serie (numeroasa) de optiuni

dispune de o componenta rezidenta in memorie VShield care realizeaza protectia anti virus on-line

Exemple de alte programe antivirus: Antivirus Protection Toolkit (AVP), Dr. Web, TBAV-Thunderbyte Anti-Virus, Microsoft Anti-Virus (MSAV), Norton antivirus (NAV), RAV (Romanian Antivirus).

Securizarea sistemului

Zone de vulnerabilitate si masuri de protectie

In sectiunile precedente am aratat ca amenintarile la adresa securitatii datelor sunt amplificate de lucrul in retea. In momentul de fata toate calculatoarele din organizatii lucreaza practic in retea, asa incat consideratiile ce urmeaza au in vedere acest mod de lucru. Vom studia zonele de vulnerabilitate in cazul unui sistem informatic conectat la Internet, mai intai folosind o reprezentare simplificata ca in Figura 25, apoi vom detalia mai mult diferitele arii care trebuie protejate. Se va vedea mai departe ca o modalitate uzuala de abordare a securitatii este abordarea pe straturi, cu masuri adecvate fiecarui nivel.

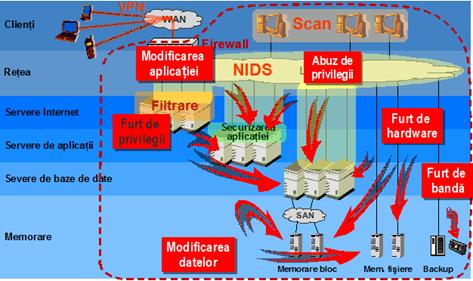

Figura . Reprezentare schematica a elementelor de vulnerabilitate ale unui sistem informatic.

Fiecare element al acestei figuri reprezinta o vulnerabilitate care poate fi exploatata de un atac si de aceea trebuie luate masuri de protectie.

Astfel, intre client si furnizorul de servicii Internet (ISP) se pot lua urmatoarele masuri de protectie: criptarea informatiilor, izolarea conexiunilor, detectia conexiunilor intrus, autentificarea continua, securizarea fizica a site-ului.

In Internet protectia poate fi realizata prin folosirea retelelor private virtuale (VPN-Virtual Private Network), detectia intruziunilor, criptare, multi - rutare, folosirea prin microunde sau laser in locul conexiunilor prin fir etc.

La firewall: permitere numai a protocolului TCP/IP, filtrarea porturilor disponibile (80, 20/21, 25), filtrarea adreselor IP, filtrarea continutului pachetelor, criptarea si autentificarea, urmarirea rutarii etc.

In reteaua de calculatoare se pot lua urmatoarele masuri: izolarea conexiunilor externe de conexiunea principala, refuzul, la nivel de gateway a trecerii pachetelor in pachete (tunelare), alegerea unor parole greu de ghicit, criptarea si autentificarea, logarea etc.

La nivelul sistemului de operare masurile utile sunt urmatoarele: un numar minim de servicii/protocoale, schimbarea periodica a parolelor, actualizarea patch-urilor, izolarea fizica a echipamentelor etc.

La nivelul aplicatiei: trebuie introduse restrictii functionale prin crearea grupurilor si utilizatorilor, trebuie evitate privilegiile "all in one", trebuie folosita criptarea si autentificarea, trebuie asigurata securitatea bazei de date etc.

O alta ilustrare a pericolelor si metodelor de prevenire este prezentata in Figura 26.

Figura . O imagine a amenintarilor posibile la adresa unui sistem informatic.

Sursa: https://www.sv-issa.org/vormetric.ppt

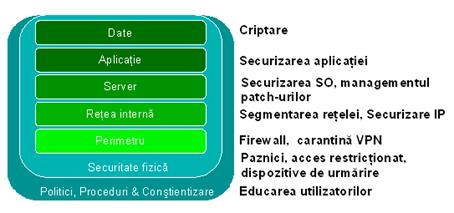

Abordarea prezentata se incadreaza in asigurarea protectiei pe nivele logice, pornindu-se de la ideea ca nu o singura bresa poate compromite securitatea sistemului (Figura 27).

Figura . Abordarea securitatii pe nivele.

Refacerea (recuperarea)

In ceea ce priveste recuperarea in urma incidentelor aceasta implica mai multe directii:

La nivel fizic: echipamente, conectivitate, alimentare cu energie

La nivel operational: restaurarea SO, a driverelor, a patch-urilor

La nivelul datelor (continutul informational)

In vederea unei cat mai bune recuperari dupa incidente sunt utile urmatoarele actiuni :

Salvari periodice (backup). Trebuie sa existe capacitatea de a restaura functionalitatea 100%, lucru care implica si compatibilitatea hardware.

Dupa fiecare actualizare a patch-urilor trebuie create copii dupa acestea

Indiferent de dimensiunea datelor, o copie completa trebuie facuta periodic.

Suporturile de informatii (mediile de inregistrare) trebuie inlocuite la 1/2, 3/4 din timpul de viata recomandat de producator

Dispozitivele periferice pentru suporturile de informatie (unitati de discheta, unitati de CD etc.) trebuie curatate cu frecventa ceruta de producator.

Mediile de stocare trebuie protejate de factori de ambianta perturbatori (umiditate, praf, temperaturi extreme).

Datele critice trebuie salvate si pe medii nemagnetice.

3.2. Politici de securitate

Securitatea informatiei si a sistemului poate fi inteleasa ca abilitatea sistemului informatic de a rezista, cu un anumit nivel de siguranta, evenimentelor accidentale sau actiunilor malitioase care compromit disponibilitatea, autenticitatea, integritatea si confidentialitatea datelor stocate sau transmise si a serviciilor oferite sau accesibile prin aceste retele si sisteme informatice.

Asa cum am mentionat la inceputul acestei sectiuni, securitatea implica urmatoarele caracteristici: autenticitatea, confidentialitatea, integritatea, disponibilitatea, controlul accesului, administrarea cheilor, nerepudierea, managementul securitatii.

Autenticitatea reprezinta confirmarea identitatii pretinse a unor entitati sau utilizatori. Procesul de autentificarea trebuie sa includa si posibilitatea anonimatului utilizatorului, pentru anumite cazuri de servicii de tranzactii electronice. Autentificarea poate avea loc pentru partile in comunicatie si/sau pentru sursa de date. Astfel, se pot distinge doua categorii distincte de autentificari:

autentificarea entitatilor pereche: o entitate dintr-o pereche este cea pretinsa;

autentificarea originii datelor: sursa datelor receptionate este cea pretinsa;

Confidentialitatea este protectia comunicatiilor sau a datelor stocate impotriva interceptarii si citirii de catre persoane neautorizate (informatia nu este disponibila sau dezvaluita persoanelor, entitatilor sau proceselor neautorizate). Aceasta caracteristica este strict legata de asigurarea intimitatii si de protectia vietii private.

Integritatea reprezinta confirmarea faptului ca datele care au fost trimise, receptionate sau stocate sunt complete si nemodificate. Aceasta caracteristica, in asociere cu autentificarea, este foarte importanta in derularea tranzactiilor pe Internet.

Disponibilitatea este definita prin aceea ca datele sunt accesibile si serviciile sunt operationale, in ciuda unor evenimente perturbatoare (de exemplu, intreruperea alimentarii cu energie, dezastre naturale, accidente sau atacuri). Disponibilitatea este o caracteristica vitala mai ales intr-un context in care deranjamente si intreruperi ale retelei de comunicatii pot duce la perturbarea altor retele critice (cum ar fi, transportul aerian sau alimentarea cu energie).

Controlul accesului este caracteristica determinanta in prevenirea folosirii neautorizate a unei resurse, inclusiv folosirea resursei intr-un mod neautorizat.

Administrarea cheilor este caracteristica prin care cheile de criptare se genereaza, se stocheaza, se distribuie, se sterg, se arhiveaza si se aplica in conformitate cu o politica de securitate data.

Nerepudierea se refera la asumarea responsabilitatii unor mesaje sau comenzi, la autenticitatea lor. Aceasta caracteristica este importanta in cazul contractelor intre firme prin intermediul mesajelor electronice, in sensul in care un contract / comanda nu trebuie sa fie repudiata ulterior de una din parti (in sensul in care este eliminata aceasta posibilitate).

Managementul securitatii este caracteristica folosita pentru aplicarea politicilor de securitate in cadrul unei retele de comunicatii sau a unui sistem informatic.

Asigurarea securitatii datelor la nivelul unei organizatii se face prin elaborarea si aplicarea unei politici de securitate, implementate prin anumite mecanisme de securitate.

O politica de securitate reprezinta o formulare rationala a ceea ce este si a ceea ce nu este permis intr-o organizatie

Politicile sunt directive administrative care stabilesc scopuri si responsabilitati si de asemenea fundamenteaza modul de interpretare si rezolvare a conflictelor ce pot apare. O politica de securitate trebuie sa indeplineasca urmatoarele conditii:

Sa fie realizabila;

Sa fie concisa si usor de inteles;

Sa realizeze un echilibru intre securitate si productivitate.

O astfel de politica trebuie sa explice de ce e necesara, ce domenii acopera, sa explice consecintele si sa defineasca cine sa fie contactat si cine e responsabil.

Se pot defini mai multe tipuri de politici: politici pentru utilizatori, politici de securitate fizica, politici pentru servere, politici de retea, etc.

Odata elaborata o politica de securitate, trebuie definite mecanismele de securitate. Un mecanism de securitate este o metoda, un instrument, o procedura de realizare a unei politici de securitate. Un mecanism de securitate este definit ca o logica sau un algoritm ce implementeaza o functie particulara de securitate intr-un echipament fizic sau intr-un program [s5]. In general, exista mai multe variante de implementare a unui mecanism de securitate dat (de exemplu, cifrarea pe bloc si cifrarea fluxurilor, pentru criptare).

3.3. Semnatura electronica. Elemente de criptografie

Problemele referitoare la semnatura electronica sunt tratate de Legea nr. 455 din 18 iulie 2001 privind semnatura electronica. Semnatura electronica asociaza documentul electronic persoanei care il semneaza. Semnatura electronica extinsa are aceeasi valoare in spatiul virtual ca si semnatura manuscrisa (olografa) in lumea reala.

Evolutia semnaturii:

![]()

Figura . Evolutia semnaturii in timp

Semnaturile electronice se folosesc pentru a semna documentele electronice. Conceptul de semnatura electronica a fost prima data discutat in 1976 de catre Diffie si Hellman in articolul lor clasic 'Noi directii in criptografie.'

Semnatura electronica este analogul electronic al unei semnaturi de mana (semnatura olografa). Cele doua semnaturi, cea de mana si cea electronica, au in comun urmatoarele proprietati:

primitorul trebuie sa fie capabil sa valideze semnatura trimitatorului

semnatura nu trebuie sa fie falsificata

trimitatorul unui mesaj sa nu poata sa-l repudieze mai tarziu, adica sa spuna 'nu eu am trimis acest mesaj'.

O semnatura electronica contine unele date pe care primitorul le poate pastra ca evidenta ca a fost trimis un mesaj si ca semnatarul mesajului este cel care l-a trimis. Astfel semnatura electronica poate sa previne doua tipuri de fraude:

i) falsificarea semnaturii de catre primitor (sau de catre un tert)

ii) repudierea de catre trimitator a unui mesaj transmis.

Diferenta majora intre semnatura de mana si semnatura electronica este aceea ca semnatura electronica nu este constanta, nu poate fi mereu aceeasi;

Semnatura electronica ce

se ataseaza logic unui document electronic este functie de acel

document;

Daca se schimba

documentul sau daca se schimba ceva in document, chiar si un

bit, se produce o alta semnatura electronica.

Ce nu este semnatura electronica:

nu este o semnatura scanata

nu este o iconita

nu este o poza

nu este o holograma

nu este un smart card

Ce este semnatura electronica?

Semnatura electronica = o succesiune de biti - adica un set de date in forma electronica, care sunt asociate sau logic asociate cu alte date in forma electronica si care servesc ca metoda de identificare.

Semnatura electronica extinsa = semnatura electronica care indeplineste cumulativ urmatoarele conditii:

este legata in mod unic de semnatar

asigura identificarea semnatarului

este creata prin mijloace controlate exclusiv de semnatar

este legata de datele in forma electronica, la care se raporteaza in asa fel incat orice modificare ulterioara a acestora este identificabila.

Doar semnatura electronica extinsa are valoare probanta in justitie.

Perechea cheie publica / cheie privata

Cheia privata: Un cod digital cu caracter de unicitate, generat printr-un dispozitiv hardware si/sau software specializat.

Cheia publica: Un cod digital, perechea cheii private necesara verificarii semnaturii electronice.

Cheia privata reprezinta datele de creare a semnaturii electronice, iar cheia publica - datele de verificare ale acesteia. Cheia privata nu poate fi dedusa in nici un fel din cheia sa publica pereche.

Moduri de criptare a informatiilor

Criptografia este stiinta scrierilor secrete. Un cifru se defineste ca transformarea unui mesaj-clar sau text clar in mesaj-cifrat ori criptograma. Procesul de transformare a textului clar in text cifrat se numeste cifrare sau criptare, iar transformarea inversa, a criptogramei in text clar, se numeste descifrare sau decriptare. Atat cifrarea cat si descifrarea sunt controlate de catre una sau mai multe chei criptografice. Criptanaliza studiaza metodele de spargere a cifrurilor, de obicei pentru determinarea cheii de cifrare din criptograma si text clar echivalent.

Cerintele criptografiei

Asigurarea confidentialitatii

Datele nu pot fi citite decat de persoanele care trebuie sa le cunoasca

Asigurarea integritatii

Datele nu au fost modificate

Asigurarea autenticitatii

Datele provin cu siguranta dintr-o anumita sursa

Asigurarea non-repudierii

Semnatura electronica avansata

Noi nevoi legate de dezvoltarea Internetului si a retelelor de telecomunicatii:

Verificari fara divulgare

Partajarea secretelor

Figura . Ilustrare a criptografiei cu cheie simetrica

Figura . Ilustrare a criptografiei cu cheie asimetrica

Mecanismul de creare a semnaturii electronice

Pentru generarea semnaturii electronice se foloseste un dispozitiv hardware cum ar fi eToken-ul, smart card-ul sau orice alt dispozitiv specializat continand un microprocesor care genereaza cele doua chei: publica si privata.

Cum se genereaza semnatura electronica?

Asupra documentului se aplica un algoritm si se obtine amprenta documentului;

Amprenta documentului este o insiruire de biti;

Amprenta documentului intra in dispozitivul securizat;

Printr-un alt algoritm se aplica cheia privata peste amprenta documentului, rezultand semnatura electronica.

Cheia privata ramane in memoria eTokenului, nu paraseste niciodata dispozitivul, asadar poate sa fie utilizata doar de posesorul dispozitivului.

Crearea semnaturii digitale

Figura . Generarea semnaturii digitale (electronice)

Cum verifica destinatarul semnatura electronica?

Documentul pe care l-ati semnat electronic va pleca via Internet spre destinatar, care are posibilitatea sa verifice daca, intr-adevar, ati semnat acel document

Mecanismul de verificare a semnaturii electronice se bazeaza pe utilizarea cheii publice, a unui algoritm de calcul si a semnaturii electronice primite. Verificarea semnaturii este o operatie automata. Spre deosebire de cheia privata care este cunoscuta doar de semnatar, cheia publica poate sa fie aflata de toti cei care primesc mesajele dvs. daca acceseaza site-ul furnizorului de servicii de certificare in domeniul semnaturii electronice.

Astfel, se pot consulta datele din certificatul digital de care dispuneti, verificand identitatea expeditorului. Sa nu uitam ca semnatura electronica se creeaza cu ajutorul cheii private si se verifica prin cheia publica.

Verificarea semnaturii digitale

Figura . Document semnat electronic

Figura . Verificarea semnaturii digitale

Ce trebuie sa facem pentru a ne semna electronic?

Pasul I

Persoana interesata sa semneze electronic documente trebuie sa se prezinte cu cartea de identitate sau buletinul la un furnizor de servicii de certificare in domeniul semnaturii electronice. Furnizorul de servicii de certificare joaca rolul unui martor virtual care confirma identitatea unei persoane.

Pasul II

In urma platii unei sume stabilite de furnizor veti intra in posesia un dispozitiv securizat, necesar pentru a va putea semna electronic, ca, spre exemplu, eToken sau smart card. Pentru a accesa aceste dispozitive tastati un cod PIN, pe care puteti sa il schimbati si care e cunoscut doar de dvs.

Principiul a avea + a sti = a utiliza se traduce astfel:

am dispozitiv securizat + stiu PIN = utilizez dispozitivul in vederea crearii semnaturii electronice.

Pasul III

Conectati dispozitivul securizat fie la calculatorul furnizorului de servicii de certificare, fie la calculatorul dvs. sau la orice alt calculator. Accesati site-ul furnizorului si completati formularul pentru obtinerea certificatului digital. Veti primi prin e-mail un cod de identificare care va permite eliberarea acestuia.

Pasul IV

De asemenea, veti primi un certificat digital care atesta dreptul dvs de a va semna electronic si care contine:

cheia dumneavoastra publica

datele dvs personale

Certificatul digital emis este semnat electronic de catre furnizorul de servicii de certificare, cu cheia lui privata. Certificatul digital leaga persoana de cheia publica. Certificatul dvs. digital va fi disponibil pentru accesare pe site-ul furnizorului pentru care ati optat. Durata valabilitatii unui certificat este de maximum 1 an de la data comunicarii catre client.

Certificatul digital reprezinta o colectie de date in forma electronica ce atesta legatura dintre datele de verificare a semnaturii electronice si o persoana, confirmand identitatea acelei persoane.

Furnizor de servicii de certificare poate fi orice persoana, romana sau straina, care elibereaza certificate sau care presteaza alte servicii legate de semnatura electronica.

Ce se poate semna?

documente WORD

documente PDF

mailuri etc.

Furnizorii de servicii de certificare au obligatia sa va informeze asupra modului de utilizare a certificatului digital.

|

Politica de confidentialitate | Termeni si conditii de utilizare |

Vizualizari: 1912

Importanta: ![]()

Termeni si conditii de utilizare | Contact

© SCRIGROUP 2024 . All rights reserved