| CATEGORII DOCUMENTE |

Tema de laborator

RETELE DE CALCULATOARE

1.Scenariu MAC-uri

Cum furam MAC-uri.

In primul rand pentru a putea fura MAC-uri se presupune ca se stiu anumite detalii despre reteaua respectiva (gama de adrese IP, clasa de IP-uri). Daca nu cunoastem nimic despre reteaua respectiva nu avem cum sa furam un MAC deoarece nu putem interactiona in nici un fel cu celelalte calculatoare din retea. Sa presupunem deci ca stim din ce clasa trebuie sa luam un IP pentru a intra in retea si a putea interactiona cu celelalte calculatoare. Setam un IP corect din aceeasi clasa cu celelalte calculatoare din retea (IP-ul il alegem random eventual de o anumita valoare mai neobisnuita pentru a avea sanse foarte mari ca sa nu fi fost luat deja). Folosind protocolul ARP (Adress Resolution Protocol) putem vedea toate calculatoarele din retea cu MAC-urile si cu IP-urile corespunzatoare.

Principala idee pentru a nu fi depistati atunci cand avem un MAC strain este sa nu fim conectati atunci cand posesorul initial al MAC-ului este si el conectat. Procedam in felul urmator: folosim protocolul ARP de mai multe ori si mentinem o lista cat mai mare cu toate MAC-urile si IP-urile corespunzatoare. Cu cat avem o lista mai mare , cu atat avem sanse mai mari sa nu fim depistati. Apoi cand dorim sa luam un MAC strain verificam din nou prin ARP lista calculatoarelor conectate si notam un MAC din lista noastra care nu se afla in lista afisata de protocolul ARP (acel MAC nu este conectat la acel moment). Apoi ne conectam in retea folosind MAC-ul si IP-ul din lista mentinuta. Daca posesorul initial nu se conecteaza la retea nu va fi nici o problema. In schimb daca acesta se conecteaza ,va fi semnalat "IP conflict"(Atunci cand sunt doua calculatoare in retea cu aceeasi adresa MAC si IP-urile sunt setate prin DHCP atunci calculatorul care va putea sa se conecteze va fi cel care va primi semnalul de "ACK = acknowledgement" primul, adica teoretic cel mai aproape de server. Celalalt calculator nu se va putea conecta la retea deoarece raspunsul serverului la cererea sa nu va ajunge niciodata la el ,ci la celalalt calculator cu acelasi MAC ,mai apropriat de server).

Cum impiedicam furtul de MAC-uri

In general in cazuri reale nu prea avem ce face impotriva furturilor de MAC-uri daca se foloseste metoda de mai sus, exceptand cazurile in care ,ca administratori de retea detinem echipamente mai scumpe si cu facilitati sporite pentru securitatea retelei. Daca avem switch-uri cu management putem controla IP-urile pentru fiecare MAC prin porturile switchurilor.

2.Subnetizarea IP-ului retelei 141.85.0.0

Subnetizam IP-ul pentru a avea 11 retele (cele 11 facultati ale universitatii) . Avem nevoie de 4 biti pentru subretele. Deci cele 11 retele vor fi urmatoarele:

=> 141.85.0.0/20

Apoi fiecare facultate are cate 6 specializari. Subnetizam fiecare subretea pentru a avea cate 6 subretele pentru fiecare subretea de mai sus. Avem nevoie de 3 biti pentru cele 6 subretele

Urmatoarele subretele:

=> Rezulta subretelele:

141.85.34.0/23

141.85.36.0/23

141.85.66.0/23

141.85.84.0/23

141.85.86.0/23

141.85.88.0/23

141.85.90.0/23

141.85.92.0/23

141.85.98.0/23

141.85.100.0/23

141.85.102.0/23

141.85.104.0/23

141.85.106.0/23

141.85.108.0/23

141.85.114.0/23

141.85.130.0/23

141.85.134.0/23

10) 141.85.162.0/23

141.85.178.0/23

Avem cei 8 biti ai ultimului octet special pentru statiile propriuzise.

3. Calcul CRC

Polinom generator: ![]() => 11000000000000101

=> 11000000000000101

Alegem urmatorul sir de biti 1011100011

110 0000 00|00000101

001 1000 11|00001111

1 1000 00|0000000101

0 0000 11|0000111001

11|000000000000101

00|000011100100101 = > CRC

4.Captura wireshark

Facem o captura wireshark dupa ce lansam comanda ping si analizam pachetele;

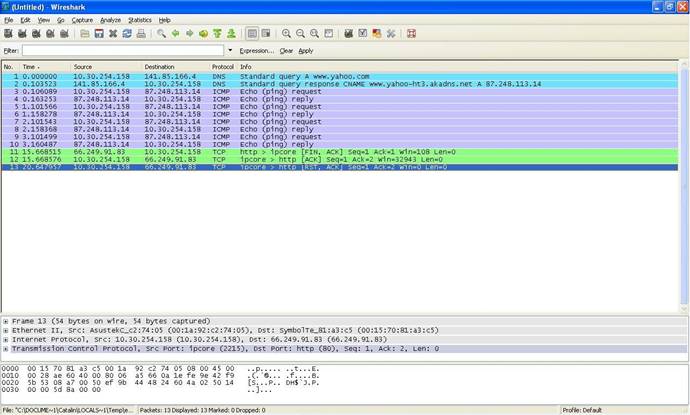

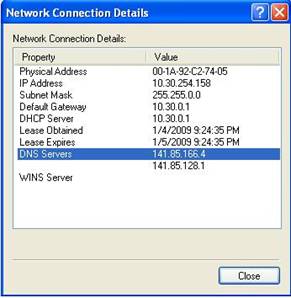

Lansam comanda ping www.yahoo.com. Observam ca primul mesaj trimis este prin protocolul DNS, deoarece calculatorul trebuie sa primeasca in locul adresei www.yahoo.com un IP valid pentru a trimite mesajele de tip ICMP. Observam cum destinatia primului mesaj este chiar prima adresa DNS setata la conexiunea nostra la internet 141.85.166.4.

![]()

Apoi observam cum DNS-ul raspunde cu un pachet care contine adresa IP ptr www.yahoo.com care este: 87.248.113.14

![]()

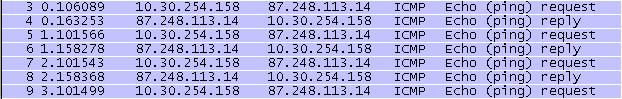

Apoi observam cele 4 "requesturi" si reply-urile respective celor 4 pinguri prin mesaje ICMP.

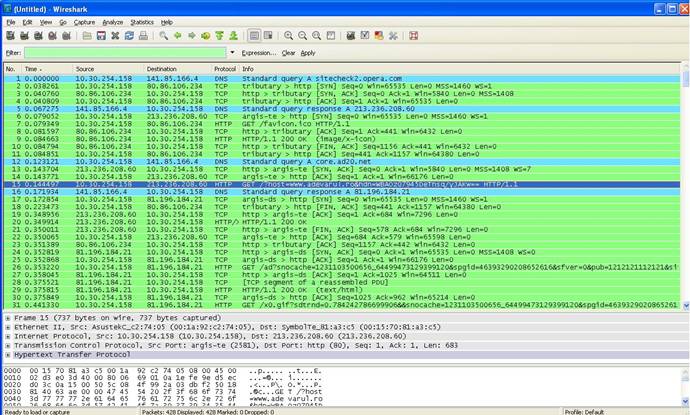

Facem acum o captura dupa ce incercam sa accesam siteul www.adevarul.ro si observam din imagine mesajele de tip HTTP care sunt primite pe portul 80 ca rezultat al requesturilor si a reply-urilor date de catre statia noastra si respectiv de catre serverul de HTTP.

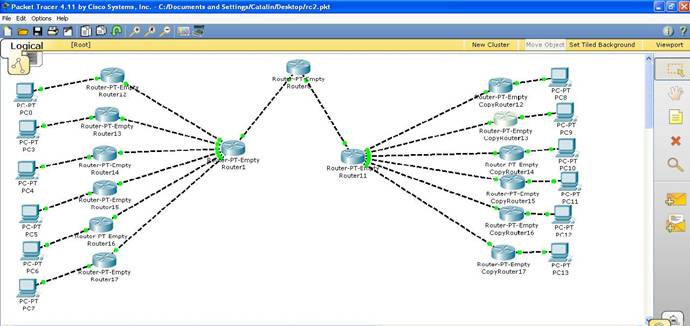

5. Reteaua implementata in Packet Tracer

Implementam reteaua de la primul punct dar vom seta in Packet Tracer doar o parte pentru a putea fi afisata.

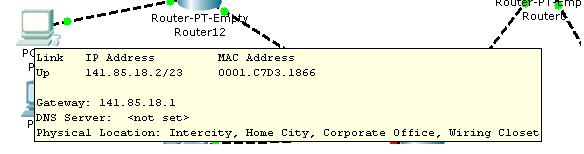

Observam din poza urmatoare IP-ul calculatorului PC0 din colt

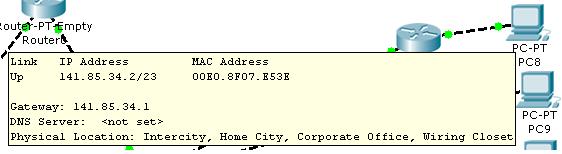

Apoi observam IP-ul calculatorului din dreapta PC8:

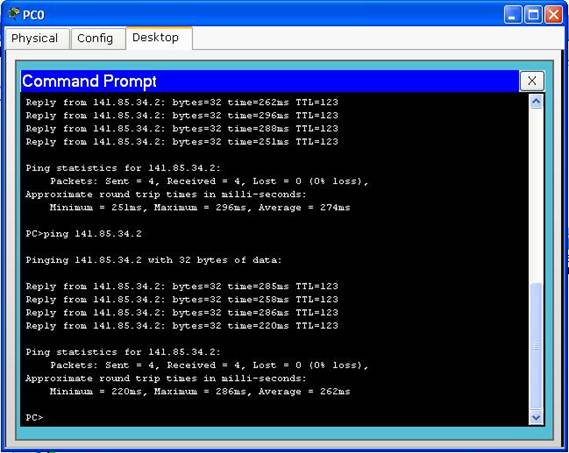

Acum vom testa conectivitatea. Incrcam comanda ping 141.85.34.2 de pe calculatorul PC0

|

Politica de confidentialitate | Termeni si conditii de utilizare |

Vizualizari: 1421

Importanta: ![]()

Termeni si conditii de utilizare | Contact

© SCRIGROUP 2024 . All rights reserved