| CATEGORII DOCUMENTE |

| Aeronautica | Comunicatii | Electronica electricitate | Merceologie | Tehnica mecanica |

![]()

Universitatea "Politehnica" Timisoara

Facultatea de Electronica si Telecomunicatii

PROIECT DE DIPLOMA

Capitolul 1 : Introducere

O retea wireless WLAN este o retea fara fir, extinsa pe arii limitate, in functie de echipamentele folosite si de puterea acestora, prin care se poate face transfer de date si Internet folosind undele radio.

Eliminarea tuturor tipurilor de cablari duce la o elasticitate mai mare a retelei, care poate fi configurata de profesionisti, intr-un mod optim, pentru a satisface fiecare utilizator final al retelei wireless respective.

Noile standarde care au urmat specificatiile 802.11, cum ar fi, 802.11a , 802.11g, 802.16 (WiMAX), fac parte din retelele actuale si ofera multe imbunatatiri, de la arii mari de acoperire pana la viteze mari de transfer.

Diferentele intre o retea cablata si o retea wireless radio sunt multiple si reprezinta unele beneficii in favoarea retelelor wireless

Spre deosebire de alte sisteme radio, WLAN foloseste un spectru de frecvente radio care nu au nevoie de licenta deci nu necesita aprobare pentru utilizare.

Se permite dezvoltarea variata a unei retele locale WLAN fara utilizarea cablurilor, reducand costurile necesare dezvoltarii retelei si evitand diferite obstacole in implementarea retelei (locuri inaccesibile, care nu pot fi cablate).

Multe retele WLAN suporta roaming, permitand unui utilizator sa se mute dintr-un punct de acces in altul in aceeasi cladire, sau zona geografica.

Standardul wireless este un standard acceptat global, clientii wireless putand lucra in diferite tari de pe glob.

Posibilitati variate de conectare a utilizatorului final, prin intermediul placilor PCMCIA, PCI, USB sau a variatelor sisteme wireless 802.11b sau 802.11g integrate in majoritatea notebook-urilor moderne.

Posibilitati alternative sau combinate de antene unidirectionale sau bidirectionale, sectoriale, directionale, omnidirectionale, punct la punct, punct la multipunct, sisteme de bridge (interconectarea a doua retele wireless), puncte de acces de diferite puteri, cu diferite castiguri.

1.1 Scurt istoric:

In anul 1970 sub indrumarea lui Norman Abramson , la Universitatea din Hawaii , a fost dezvoltata prima retea de comunicare intre calculatoare , prin utilizarea unor sisteme ieftine asemanatoare unui radio. Topologia de stea bi-directionala includea sapte calculatoare dispuse pe patru insule , care aveau ca scop comunicarea cu un calculator central aflat pe insula Oahu , fara utilizarea de linii telefonice.

In anul 1979 F.R.Gfeller si U. Bapst au publicat o lucrare care avea ca tema , realizarea unei retele fara fir experimentala prin folosirea de unde infrarosii imprastiate. Ulterior in anul 1984 a fost realizata o comparatie intre comunicatiile prin infrarosu si CDMA (Code Division Multiple Access) spectru larg pentru retelele informationale fara fir

Prima generatie de modem-uri (modulator/demodulator) fara fir a fost dezvoltata in anii 1980 de catre radio amatori. Ei au adaugat un modem de comunicatii de date ,avand o rata de transfer de 9600 de biti pe secunda unui sistem radio de scurta distanta. A doua generatie de modem-uri fara fir a aparut imediat dupa anuntul FCC (Comisia de Comunicatii Federala a SUA) de utilizare a tehnologiei spectrului larg in scopuri non-militare. Aceste modem-uri asigurau o rata de transfer de ordinul sutelor de kilobiti/secunda. A treia generatie de modem-uri fara fir a aparut cu scopul obtinerii unei compatibilitati cu retelele cablate existente , acestea avand viteze de transfer de ordinul Megabitilor/secunda.

Imediat dupa aparitia primelor echipamente de retea fara fir , organizatia IEEE (Institute of Electrical and Electronics Engineers) a inceput dezvoltarea unui standard comun pentru retele wireless . Astfel in anul 1997 a fost adoptat standardul IEEE 802.11 , cu scopul de a permite realizarea de echipamente interoperationale ,chiar daca acestea sunt realizate de catre diferiti producatori . Familia de standarde 802.11 cuprinde mai multe tehnici de modulatie care folosesc in principiu acelasi protocol. Cele mai populare standarde sunt 802.11b si 802.11g si sunt amendamente ale standardului original. 802.11a a fost primul standard de retele fara fir , dar 802.11b a dost cel mai acceptat urmat apoi de 802.11g si 802.11n. Securitatea furnizata de aceste protocoale a fost initial destul de slaba , dar aceasta a cunoscut imbunatatiri prin introducerea amendamentului 802.11i .

802.11b si 802.11g utilizeaza banda de 2.4GHz ISM (banda radio industriala , stiintifica si medicala). Datorita benzii de frecventa folosite , aceste doua standarde , pot fi influentate de interferentele cauzate de cuptoarele cu microunde si de telefoanele fara fir. Dispozitivele de comunicare Bluethooth , desi opereaza in aceeasi banda , nu interfereaza cu 802.11b/g deoarece, acestea folosesc ca metoda de semnalizare FHSS (frequency hopping spread spectrum) in timp ce 802.11b/g foloseste DSSS ( direct sequence spread spectrum signaling) . 802.11a foloseste banda de 5 GHz , care ofera 8 canale care nu se suprapun , spre deosebire de cele 3 canale furnizate de banda de frecventa de 2.4GHz.

1.2 Principiul de functionare a retelelor wireless :

Retelele wireless utilizeaza unde electromagnetice (radio si infrarosu) pentru a comunica informatii intre doua puncte fara a se baza pe conexiuni fizice. Undele radio sunt deseori numite si purtatoare radio deoarece ele realizeaza functia de transport de energie de la un punct la altul , adica de la un transmitator la un receptor. Datele transmise sunt suprapuse pe purtatoarea radio astfel incat , la receptie , acestea sa poata fi extrase cu acuratete. Acest lucru poarta denumirea de modulatie a purtatoarei determinata de informatia transmisa. Odata ce informatia este suprapusa (modulata) pe purtatoare , semnalul radio ocupa mai mult de o frecventa , deoarece frecventa sau rata de bit a informatiei modulatoare este adaugata purtatoarei.

Daca undele radio sunt transmise pe frecvente diferite , pot exista mai multe purtatoare in acelasi spatiu si timp fara ca acestea sa interfereze intre ele. Pentru a extrage datele transmise , un receptor radio selecteaza o frecventa de receptie si in acelasi timp respinge toate celelelalte semnale radio de frecventa diferita.

Intr-o configuratie tipica a unei retele fara fir , un trasmitator/receptor (transciever) , numit punct de acces, este conectat la o retea cu fir , intr-o locatie fixa , prin intermediul unui cablu standard Ethernet. Un punct de acces receptioneaza , stocheaza pentru scurt timp (ca o solutie tampon) si transmite date intre reteaua fara fir si infrastructura retelei cablate. Un singur punct de acces poate suporta un numar mic de utilizatori , si actioneaza pe o distanta de cativa metri pana la peste o suta de metri in interiorul unei cladiri[7].

Punctul de acces ( sau antena atasata acestuia) este instalat la inaltime, in mod obisnuit, dar el poate fi instalat oriunde , atata timp cat se obtine acoperirea radio necesara functionarii.

Utilizatorii acceseaza reteaua fara fir prin intermediul adaptoarelor WLAN , care sunt implementate ca placi de calculator de dimensiuni mici pentru laptopuri , sau placi ISA sau PCI pentru calculatoarele personale de birou , sau prin intermediul dispozitivelor complet integrate in cadrul terminalelor mobile de mici dimensiuni. Adaptoarele WLAN asigura o interfata intre sistemul de operare al retelei utilizatorului si undele radio ( prin intermediul antenei). Natura conexiunii fara fir este necunoscuta sistemului de operare al retelei clientului.

1.3 Tipuri de retele wireless

In continuare, se vor face referiri la tehnologiile retelelor wireless. Astfel , retelele wireless pot fi clasificate in functie de raza de acoperire pe care o au . Din acest punct de vedere ele sunt

PAN (Personal Area Network)

Tehnologia Bluethooth . Ea a fost dezvoltata pentru a asigura comunicarea pe distante scurte , cu un consum minim de energie ,acest lucru facandu-se prin intermediu unui transceiver (transmitator/receptor) foarte ieftin. Transmisia se realizeaza in banda de frecventa de 2.4GHz , care nu necesita licentiere , si foloseste tehnica spectrului imprastiat cu salt de frecventa.In functie de puterea maxima permisa de alimentare a dispozitivului Bluethooth , acestea se impart in trei clase prezentate in tabelul de mai jos:

|

Clase |

Puterea Maxima Admisa |

Raza de actiune |

|

Clasa 1 |

100 mW (20 dBm) |

~100 metri |

|

Clasa 2 |

2.5 mW (4 dBm) |

~10 metri |

|

Clasa 3 |

1 mW (0 dBm) |

~1 metru |

Viteza de transmisie pentru echipamentele Bluethooth , este dependenta de versiunea de tehnologie Bluethooth , astfel pentru Bluethooth 1.1 si 1.2 viteza de transmisie este de pana la 721 Kbps iar pentr Bluethooth 2.0 si 2.1 aceasta ajunge pana la 2.1 Mbps.

Tehnologia Infrarosu Aceasta tehnologie este inclusa in standardul IEEE 802.11, si permite transmiterea de date , la frecvente foarte mari de ordinul TeraHertz-ilor , adica imediat sub lumina vizibila in cadrul spectrului electromagnetic. Raza de actiune a unui dispozitiv de transmisie prin infrarosu mobil este limitata , la un metru , dar vitezele de transmisie sunt ridicate ajungand pana la 2 Mbps.

LAN ( Local Area Network) :

Retelele locale wireless au o acoperire medie , de ordinul metrilor sau chiar a zecilor de metri, reprezentativa pentru acestea fiind o retea din cadrul unei cladiri. Acestea sunt cuprinse in standardul IEEE 802.11 . Ratele de transmisie sunt intre 11 Mbps si 54 Mbps.

MAN( Metropolitan Area Network):

Retelele metropolitane au o arie de acoperie medie spre larga , de ordinul kilometrilor. In aceasta categorie sun incluse standardele IEEE 802.11 (WLAN) , 802.16 (WiMAX) si 802.20 (MBWA) . Ele pot avea viteze de transmisie cuprinse intre 10 si 100 de Mbps sau chiar mai mult .

Standardul 802.11 va fi discutat ulterior. In cele ce urmeaza vor vorbi despre standardele IEEE 802.16 si 802.20 .

IEEE 802.16 sau WiMAX (Worldwide Interoperability for Microwave Access) , a fost ratificat in 2004 si poate sa utilizeze mai multe benzi de frecvente, licentiate si nelicentiate, alocate de ITU (International Telecommunication Union): - doua benzi licentiate: 3,3 - 3,8 GHz si 2,3 - 2,7 GHz; - o banda nelicentiata: 5,725 - 5,85 GHz.Flexibilitatea WiMAX privind utilizarea spectrului de frecvente, creeaza conditii pentru preturi atractive de implementare, o mare diversitate de servicii: telefonie (VoIP - Voice over Internet Protocol), spraveghere video, consultari, monitorizare de la distanta, e-learning, retele ad-hoc de intreprindere etc.; de utilizatori si o extindere progresiva in toate zonele geografice.Retelele WiMAX sunt capabile sa suporte conectivitate fixa, nomada, portabila si mobila, wireless de banda larga in aceeasi retea[6].

Tehnologia WiMAX asigura accesul la Internet la o viteza de 75 Mbps, distanta dintre statiile de retransmisie poate fi de pana la 30 Km, iar suprafata acoperita de un punct de acces poate avea o raza de aproape 2 Km.

MWBA (Mobile Broadband Wireless Access) Accesul mobil de banda larga (MBWA) este o tehnologie dezvoltata sub standardul IEEE 802.20 si este orientata catre comunicatiile mobile de banda larga fara fir ce opereaza de la 120 la 350 km/h , la viteze de varf de peste 1 Mbps. Standardul 802.20 a preluat multe din solutiile ce stau la baza WiMAX-ului mobil, inclusiv modulatia dinamica de mare viteza si alte capacitati scalabile ale OFDMA. Totodata, utilizeaza si predarea rapida, corectia de eroare FEC si imbunatatirile pentru contracararea efectului de margine de celula.

WAN ( Wide Area Network)

WAN-urile interconecteaza retelele locale pe o suprafata geografica mare , facand astfel posibila comunicarea pe distante foarte mari , la nivel global. In ceea ce priveste tehnologia fara fir aceasta categorie este reprezentata de GSM (Global System for Mobile Communications) , CDMA (Code division multiple access) si comunicatiile prin satelit. Vitezele de transmisie caracteristice pentru aceste tehnologii sunt cuprinse intre 10 kbps si 2 Mbps.

Capitolul 2 : Design

Retelele wireless sunt realizate din patru mari componente fizice :

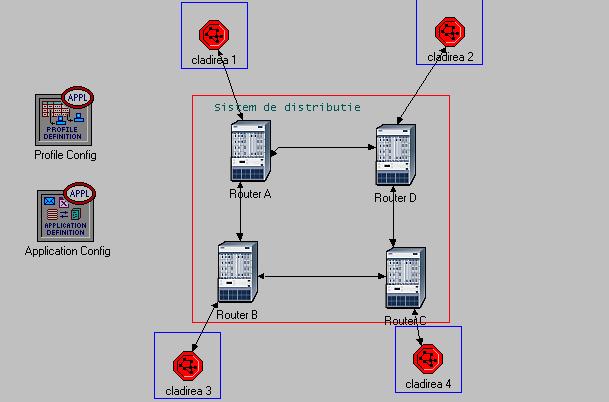

Sistemul de distributie

Cand mai multe puncte de acces sunt conectate pentru a forma o arie de acoperire mare, ele trebuie sa comunice unul cu celalalt pentru a urmarii miscarile dispozitivelor mobile. Sistemul de distributie este componenta logica a retelelor wireless , reprezentate in special de standardul IEEE 802.11, folosit pentru transmiterea cadrelor de informatie la destinatie. Acest sistem este realizat din bridge-uri si un mediu de distributie , care este de fapt reteaua centrala folosita pentru transmiterea de cadre catre punctele de acces. Reteaua centrala este in cele mai multe cazuri o retea Ethernet cablata.

Puncte de acces:

Cadrele de informatie provenite dintr-o retea wireless trebuie convertite intr-un alt tip de cadre pentru a putea fii transmise spre destinatie print-o retea centrala cablata. Dispozitivele care realizeaza acest lucru sunt punctele de acces ele indeplinind o functie punte intre wireless si mediul cablat. Aceasta este cea mai importanta functie a unui punct de acces dar nu si unica.

Mediul wireless :

Pentru a transmite cadre de date de la o statie la alta retelele wireless folosesc aerul ca mediu de transmisie. Sunt definite mai multe tipuri de niveluri fizice , initial au fost standardizate doar trei nivele , doua nivele radio frecventa si un nivel infrarosu. Cele mai populare fiind radio frecventele.

Statiile de emisie:

Retelele sunt contruite pentru a transmite date intre statii. Statiile sunt reprezentate de dispozitive electronice echipate cu interfete de retea wireless.

2.1 Standardul 802.11

Standardul IEEE 802.11 include o familie de specificatii dezvoltate de grupul IEEE (Institute of Electrical and Electronics Engineers) . Obiectivul acestui standard este de a dezvolta un nivel MAC(Media Access Control) si un nivel Fizic care sa asigure conectivitate intre dispozitivele ce folosesc ca metoda de interconectare o retea wireless. In acest moment exista 6 specificatii ale standardului 802.11 si anume 802.11 , 802.11a , 802.11b, 802.11e , 802.11g si 802.11n care urmeaza a fi ratificat in septembrie 2008[8].

802.11b

Standardul 802.11b pentru retele wireless , cunoscut si sub denumirea de Wi-Fi (Wireless Fidelity) a fost ratificat in anul 1999 . El este primul sistem comercial de retea wireless care a fost adoptat la scara larga in lume, fiind compatibil retrograd cu standardul 802.11 si poate asigura rate de transfer de la 1 Mbps pana la 11 Mbps .

802.11b opereaza in banda de frecventa de 2,4 GHz ISM (Industriala , Știintifica si Medicala). Banda ISM este o parte a spectrului radio ce poate fi folosita de oricine fara a necesita obtinerea unei licente de transmisie , in majoritatea tarilor. Prima generatie de standarde wireless 802.11b , suporta trei specificatii de nivel fizic FHSS (Spectru imprastiat cu salt de frecventa) , DSSS ( Spectru imprastiat cu secventa directa) si IR (Infrarosu)[7]. Initial viteza de transmisie in cazul acestui standard a fost de 1-2 Mbps dar , in acest moment ea a ajuns la valoarea de 11 Mbps , in banda de 2,4GHz. Metoda de modulatie folosita la 802.11 este PSK (phase-shift keying) , pentru 802.11b se foloseste CCK(complementary code keying ), care permite o crestere a vitezei de transmisie si totodata este mai putin susceptibila la interferente determinate de propagarea pe mai multe cai. Aria de acoperire asigurata prin standardul 802.11b este de o suta de metri. Rata de bit depinde de distanta , cu cat distanta este mai mare intre transmitator si receptor , cu atat mai mica este viteza de transmisie. In tabelul urmator voi prezenta corespndenta intre rata de bit si metoda de modulatie

|

Viteza de transmisie (Mbps) |

Metoda de modulatie |

Codarea canalului |

|

BPSK |

Barker(11 fragmente) |

|

|

QPSK |

Barker(11 fragmente) |

|

|

QPSK |

CCK(8 fragmente) |

|

|

QPSK |

CCK(8 fragmente) |

Tabelul 2 Rata de bit si metoda de modulatie la 802.11b

Ca si celelalte standarde 802.11, 802.11b foloseste protocolul CSMA/CA(Carrier Sense Multiple Access with Collision Avoidance) , pentru controlul accesului la mediu de transmisie , adica accesul multiplu se realizeaza prin incercarea de a evita coliziunile pachetelor de date in mediu.

Astfel , o statie care are de transmis un pachet de date , va asculta prima data mediul wireless pentru a determina daca o alta statie transmite in acel moment , aceasta fiind portiunea carrier sense" a CSMA/CA de detectie a unei transmisii . Daca mediul este utilizat in acel moment , statia va initia un proces de intarziere a transmisiei ,de o durata aleatoare. Numai dupa ce aceasta intarziere de durata aleatoare expira, statia va putea asculta mediul de transmisie pentru a vedea daca este liber. Prin instituirea acestui mecanism de intarziere de duarata aleatoare se evita posibiliatea ca mai multe statii care asteapta sa transmita , sa faca acest lucru in acelasi timp.

802.11a

Standardul 802.11a reprezinta noua generatie de retele wireless . In comparatie cu 802.11b si 802.11 acesta are avantajele unei mai mari imunitati in ceea ce priveste interferentele si totodata o mai mare scalabilitate. Poate aigura viteze de transfer de pana la 54 Mbps.

802.11a opereaza in banda de frecventa de 5 GHz care nu necesita licenta si ocupa 300 de MHz de largime de banda. FCC (Federal Commuications Commission ) adica Comisia Federala pentru Comunicatii a impartit acest total de 300 MHz in trei domenii disticte a cate 100 MHz , fiecare cu o putere de transmisie diferita. Banda "joasa" opereaza intre 5.15GHz si 5.25 GHz avand o putere de iesire maxima de 50 mW. Banda de "mijloc" opereaza la 5.25-5.35 GHz cu o putere maxima admisa de 250 mW, iar banda inalta " este cuprinsa intre 5.725 si 5.825 GHz iar puterea maxima admisa este de 1 W. Benzile de frecventa joasa si medie snt utilizate pentru transmisii wireless in cadrul cladirilor , pe cand banda inalta este mai potrivita pentru comunicatiile exterioare. Banda de vrecventa de 5 GHz este mai putin ocupata decat banda ISM de 2.4 GHz astfel probabilitatea de a avea interferente scade in comparatie cu banda ISM . Totodata , largimea de banda de 300 de MHz este de aproape patru ori mai mare decat largimea de banda disponibila la ISM si astfel se pot suporta rate de transfer mult mai mari.

802.11a foloseste Multiplexarea prin divizarea ortogonala a frecventei OFDM (Orthogonal Frequency Division Multiplexing) ca metoda de transmisie. Exista un total de 8 sub-canale care nu se suprapun definite in benzile joasa si medie fiecare avand o largime de banda de 20MHz . Fiecare din aceste canale sunt impartite in 52 de subpurtatoare , avand largimea de aproximativ 300 kHz. Bitii de informatie sunt codati si modulati in fiecare subpurtatoare , iar cele 52 de subpurtatoare sunt multiplexate si transmise in paralel. In concluzie ratele mari de bit se obtin prin combinarea mai multor subpurtatoare cu rata mica de bit. Transmisia simultana a mai multor suburtatoare face ca acest tip de retea sa fie mai scalabila decat alte tipuri de tehnici. Pentru a combate erorile de pe canal si pentru a creste calitatea transmisiei a fost introdusa metoda "corectiei inainte a erorii " FEC (Forward Error Correction) . Un alt avantaj semnificativ a tehnicii OFDM este cresterea rezistentei la interferente din canalele care sufera o atenuare a semnalului. Datorita ratei de bit mici pe fiecare subpurtatoare , efectul de intarziere datorat imprastierii este redus , astfel fiind minimizat nivelul de interferente.

Standardul 802.11a necesita ca dispozitivele dispozitivele de transmisie sa suporte viteze de transmisie de 6 , 12 si 24 Mbps , alte rate de bit superioare acestor valori fiind optionale. Aceste rate de bit diferite sunt rezultatul diferitelor metode de modulatie si de codare prezentate in tabelul 3.

Tabel 3 : Tipul de modulatie si de codare penru standardul 802.11a

|

Viteza de Transmisie (Mbps) |

Modulatie |

Rata e codare a canalului |

|

BPSK |

1/2 cod convolutional |

|

|

BPSK |

3/4 cod convolutional |

|

|

QPSK |

1/2 cod convolutional |

|

|

QPSK |

3/4 cod convolutional |

|

|

16 QAM |

1/2 cod convolutional |

|

|

16 QAM |

3/4 cod convolutional |

|

|

16 QAM |

2/3 cod convolutional |

|

|

16 QAM |

3/4 cod convolutional |

:viteze obligatorii

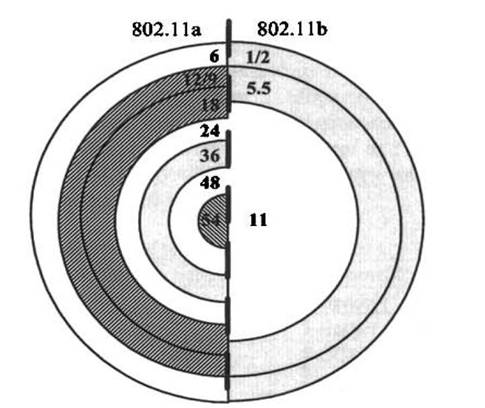

Acoperirea asigurata de 802.11a este similara cu cea de la 802.11b , dar avand viteze de transmisie semnificativ mai mari, o comparatie intre acoperirea si viteza de transmisie pentru standardele 802.11a si 802.11b este prezentata in Figura 1.

Figura 1 : Comparatie intre raza de acoperire si viteza de transmisie pentru standardele 802.11a si 802.11b.

802.11a foloseste aceeasi tehnica de acces a mediului si pentru evitarea coliziunilor ca si 802.11b , adica CSMA/CA . Desi la nivel MAC cele doua standarde sunt identice , la nivel fizic diferentele intre cele doua sunt semnificative. In concluzie cele doua sisteme nu sunt compatibile , acest lucru facand migrarea de la 802.11b la 802.11 a mult mai dificila. Unele retele folosesc simultan cele doua tehnologii.

802.11a este un standard de mare viteza si puternic scalabil, de retea wireless. Poate oferii rate de bit de pana la 54 Mbps pentru aplicatii care necesita banda larga . Un sistem 802.11a are o acoperire similara cu cea a unui sistem 802.11b dar asigura o viteza de transmisie mult mai mare. Foloseste tehnologia OFDM si are 8 canale care nu se suprapun , care determina o flexibilitate si o scalabilitate ridicata la implementare. Opereaza in spectrul de 5 GHz care este mai putin populat si astfel mai putin congestionat si mai putin susceptibil la interferente decat banda ISM. Avantajele vitezei , scalabilitatii si a imunitatii la interferense a facut din acest standard o potentiala solutie pentru retelele wireless.

802.11g :

Standardul 802.11g a fost aprobat de catre IEEE in anul 2003. El ofera rate de transmisie de pana la 54 Mbps , comparabile cu standardul 802.11a. Cea mai importanta caracteristica a acestui standard il reprezinta compatibilitatea retrograda cu standardul 802.11b care este implementat la scara larga.

802.11g opereaza in banda ISM de 2,4 GHz , la fel ca si 802.11b. Acesta foloseste tehnologia de modulatie OFDM , folosita si la 802.11a. Suporta rate de bit ridicate , de 6, 9, 12, 18, 24, 36, 48 si 54 Mbps. Cu scopul de a obtine compatibilitate cu 802.11b , acest standard suporta atat codarea Barker cat si modulatia CCK asigurand in acest mod viteze de transmisie de 1, 2, 5.5, 11 Mbps. Intre aceste rate de bit , cele de 1, 2 , 5.5 , 11, 6 ,12 si 24 sunt obligatori in realizarea transmisiei si receptiei . Similar cu standardul 802.11b ,802.11g are doar trei canale care nu se suprapun , astfel noul nivel fizic poarta denumirea de ERP (Extended Rate Physical)- nivel fizic cu rata de bit extinsa.

802.11g foloseste aceeasi tehnica de acces a mediului , la nivel MAC , CSMA/CA .Fiecare pachet de date transmis prin standardul 802.11 este compus din preambul , header si informatie. La stadardul 802.11b preambulul lung (120 s) este obligatoriu , in timp ce preambulul scurt(96 s) nu este. In standardul 802.11g ambele preambuluri sunt suportate pentru a imbunatatii eficienta transmisiei si pentru a asigura compatibilitatea retrograda.

Specificatiile pentru nivelul fizic sunt aproape aceleasi ca si la 802.11a, din acest motiv , ambele sisteme ar trebuii sa aiba capacitati si performante similare. Cu toate acestea , performantele lui 802.11g sunt diferite de cele ale lui 802.11a din urmatoarele motive

802.11g imparte acelasi spectru de frecventa de 2,4GHz cu 802.11b. Cand ambele tipuri de dispositive corespunzatoare celor doua standarde sunt prezente , este necesar un management si o coordonare adecvata intre dispozitivele de tipuri diferite pentru a evita coliziunile si interferentele. Impactul asupra performantelor dispozitivelor 802.11g poate fii semnificativ ,daca nu se iau anumite precautii. Pe de alta parte , 802.11a utilizeaza un alt spectru de frecventa si astfel nu necesita o coordonare cu alte tipuri de echipamente wireless.

Spectrul de frecvensa de 2,4GHz din banda ISM, folosit de 802.11g este mult mai congestionat decat spectrul de 5 GHz folosit de 802.11a. Atfel pentru 802.11g exista mai multe surse de interferente , ca dispozitivele Bluethooth , telefoanele fara fir si dispozitivele medicale pe baza de radio frecvente. Pentru dispozitivele 802.11a , de vreme ce spectrul de 5 GHz nu se suprapune cu o banda ISM , nu exista la fel de multe surse interferenta de la alte dispositive.

Numarul de canale disponibile in banda de 2,4 GHz este mai mic decat numarul de canale din banda de 5 GHz. Astfel , exista doar trei canale care nu se suprapun pentru 802.11g , in comparatie cu 802.11a unde sunt treisprezece, ca urmare , pentru a acoperii necesitatile de capacitate si acoperire , la 802.11b se foloseste un factor mai mic de reutilizare a frecventei.

Pierderile de propagare la banda de 5 GHz sunt mai mari decat pentru banda de 2,4GHz , acest atu fiind unul important pentru standardul 802.11b.

2.2 Performantele sistemelor 802.11 :

2.2.1 Acoperirea si viteza de transmisie

Rata de bit la sistemele 802.11 este dependenta de distanta de propagare a undelor radio. Rata de bit se alege in functie de puterea semnalului la receptie ,care sa asigure o anumita calitate a transmisiei.Se foloseste un algoritm de selectie a ratei de bit ,a carui calcul se bazeaza pe distanta si mediul de propagare. Criteriul de selectie este in mod obisnuit rata erorii pachetelor de date. In general se foloseste un prag limita de 10% pachete eronate . Rata de bit va creste pana se depaseste pragul de 10% a ratei a erorii pachetelor , moment in care rata de bit va scade pana la urmatoarea rata de bit mai mica.

Prin mai multe masuratori si simulari s-au obtinut rezultatele necesare evaluarii performantei ratei de bit in functie de acoperire la sistemele 802.11 , aceste rezultate sunt cuprinse in Tabelul 4 de mai jos. In urma acestor masuratori se pot face observatiile :

802.11a furnizeaza o acoperire comparabila cu cea asigurata de 802.11b de pana la 82 de metri intr-un mediu tipic de birou

Rata de transmsie la 802.11a este in medie de doua pana la 5 ori mai mare decat la 802.11b in cazul aceleasi arii de acoperire

802.11g asigura o acoperire comparabila cu cea furnizata de 802.11b

La distanta maxima , atat 802.11a si 802.11g asigura o viteza de transmisie de 6 Mbps , in comparatie cu 802.11b care asigura doar 2 Mbps la aceeasi distanta. La distante mai mici viteza de transmisie creste pentru 802.11a si 802.11g pana la 54Mbps , in comparatie cu 802.11b la care viteza de transmisie maxima este de 11 Mbps.

Tabelul 4: Comparatie intre rata de bit si distanta pe diferite sisteme 802.11

|

802.11a |

802.11b |

802.11g | |||

|

Rata de bit (Mbps) |

Distanta (metri) |

Rata de bit (Mbps) |

Distanta (metri) |

Rata de bit (Mbps) |

Distanta (metri) |

Valoarea ratei de bit ne permite sa observam cum diferitele sisteme wireless realizeaza un schimb pentru cresterea ariei de acoperire prin scaderea ratei de bit. O alta metrica importanta o reprezinta viteza de transmisie perceputa de catre receptor. Aceasta este definita ca fiind raportul intre rata de transmisie a unui bit de informatie supra durata transmisiei.

Figura 2 : Structura simplificata a unui cadru de date 802.11

|

Preambul |

Overhead |

Date |

In figura 2 este prezentata structura unui cadru de date 802.11.Cadrul de date este fromat din : preambul, care este folosit pentru detectia semnalului, temporizare/achizitia de frecventa si sincronizare , al doilea segment se numeste " overhead " , si contine informatii despre rata de bit , lungimea pachetului si adrese. Al treilea segment numit MPDU (MAC Protocol Data Unit - Unitate de date a protocolului MAC) contine informatia propriu-zisa. Preambulul impreuna cu "overhead"-ul poarta denumirea de camp PLCP (physical layer convergence protocol - protocolul de convergenta a nivelului fizic).

Viteza de transmisie depinde de un numar de factori: rata de transmisie a datelor , supraincarcarea protocoalelor, eficienta MAC , preambul si marimea pachetului. Alti factori cum ar fi competitia intre utilizatori pentru acces la mediu , retransmisia datorata coliziunilor si eficientta protocoalelor superioare (TCP/IP) pot afecta viteza de transmisie. Ca rezultat al acestor factori , viteza de transmisie efectiva , perceputa de utilizator , este mai mica decat rata de transmisie a datelor.

2.2.2 Impactul interferentelor asupra capacitatii canalului

Capacitatea sistemului este o metrica importanta , cel mai ades folosita pentru evaluarea performantei unui system wireless. Capacitatea sistemului se refera in mod obisnuit la viteza de transmisie medie a unei intregi retele wireless , alcatuita din mai multe celule si utilizatori multipli.

Intr-o retea cu o singura celula , daca exista un singur utilizator , capacitatea sistemului este echivalenta cu viteza de transmisie receptionata de catre utilizator. Pentru utilizatori multipli , aflati intr-o singura celula , capacitatea sistemului este media vitezei de transmisie , cu care sunt receptionate datele de catre toti utilizatorii . O statie mobila aflata mai aproape de punctual de acces , va receptiona mult mai rapid datele decat o statie aflata la distanta mare de acesta. Viteza de traansmisie medie , este media vitezei cu care sunt receptionate datele de catre utilizatori , presupunand ca receptia la toti utilizatorii se face cu aceeasi viteza.Pe baza masuratorilor discutate la sectiunea precedenta , viteza de transmisie medie a unui sistem 802.11b cu o raza de acoperire de 80 de metri este de 3,1 Mbps, in timp ce viteza medie a unui sistem 802.11a este de 9,4 Mbps , adica de trei ori mai mare decat la 802.11b .Pe o raza de acoperire de 21 de metri viteza de transmisie medie pentu sistemele 802.11a este chiar de cinci ori mai mare decat la 802.11b.

La o structura de retea cu multiple celule de transmisie , interferentele cauzate de transmisiile altor celule vor avea un impact semnificativ asupra capacitatii sistemului. In cazul sistemelor 802.11b , deoarece exista doar trei canale de transmisie , canalul de frecventa va trebui sa fie reutilizat o data la fiecare trei celule . Celulele care impart aceeasi frecventa vor determina aparitia de interferente una fata de cealalta , determinand astfel o reducere substantiala a vitezei de transmisie a datelor. La sisteme 802.11a exista opt canale de frecventa disponibile pentru realizarea transmisiei, astfel ca impactul interferentelor intre canale este mai putin sever in comparatie cu sistemele 802.11b.

Simularile la nivel de sistem pot fi folosite pentru a realize o evaluare a vitezei de transmisie , cand aceasta este afectata de interferentele de canal. In primele faze de dezvoltare a standardului IEEE 802.11 , grupul de lucru care se ocupa cu acest lucru, a realizat un model al capacitatatii sistemului pentru a ecalua viteza de transmisie. Au fost propuse doua mecanisme pentru modelarea efectului interferentelor de canal asupra vitezei de transmisie

CCA (Clear Channel Assessment - Evaluarea canalului liber) - aceasta metoda modeleaza , reducerea vitezei de transmisie , in situatia in care un punct de acces trebuie sa astepte incheierea transmisiunii realizata de catre alt punct de acces , pentru a putea la randul sau sa inceapa transmisia datelor.

Cealalta metoda "Hidden Cell" - celula ascunsa , modeleaza situatia in care , semnalul emis de unele celulele nedetectate , corup viteza de transmisie .

Pentru a cuantifica interferenta de pe canal , se defineste un parametru numit imunitatea la interferenta co-canal (CCI) ca fiind raporun dintre puterea purtatoarei si puterea interferentei:

CCI= Ppurt / Pinterf

Pentru a asigura un anumit nivel al calitatii serviciilor cum ar fi rata erorii per pachet (PER sub 10%) , este necesar ca imunitatea CCI sa fie satisfacuta pe toata suprafata celulei de transmisie. Metoda CCA poate fi folosita pentru detectarea unui nivel intolerabil a CCI , astfel , este definit un prag limita al CCA , care reprezzinta nivelul minim de interferenta intolerabila obtinut din imunitatea CCI,

PCCA= Plim - CCI (dB)

unde Plim este puterea purtatoarei , receptionate, la marginea celulei de transmisie. Este obligatoriu ca transmitatorul sa poata detecta pragul minim al interferensei intolerabile PCCA . Acest prag , definit prin formula anterioara este un prag ideal , in cazul sistemelor practice nivelul puterii purtatoarei va trebuii sa fie mai mare decat nivelul minim necesar detectiei purtatoarei . Astfel valoarea practica pentru CCA devine

PCCA= max ( Plim , Pmin-purt) - CCI (dB)

Un exemplu de prag CCA si parametrii asociati lui este prezentat in tabelul 5 :

|

Parametrii |

Valori |

|

Sensibiliatate minima |

-77 dBm |

|

Imunitatea CCI |

9 dB |

|

Nivelul minim al purtatoarei |

-82 dBm |

|

Prag ideal CCA |

-86 dBm |

|

Prag practic al CCA |

-82 dBm |

|

Puterea la limita celulei Plim |

-73 dBm |

Unele studii au demonstrat ca intr-o structura cu celule multiple , sistemul 802.11a poate atinge viteze de transmisie mult mai mari decat sistemele 802.11b , de aproape 8 ori mai mari. Aceasta imbunatatire a vitezei de transmisie este rezultatul ratei de bit mari oferite de sistemele 802.11a si datorita interferentelor de co-canal reduse , datorita numarului mai mare de canale disponibile in cazul acestui standard.

2.2.3 Performantele sistemelor mixte 802.11g si 802.11b

Cu toate ca viteza mare de transmisie si compatibilitatea retrograda cu standardul 802.11b , au facut din 802.11g una dintre cele mai promitatoare tehnologii wireless, exista si unele neajunsuri care determina degradarea performantelor , in special in mediile de transmisie mixte 802.11b si 802.11g.

Pentru ca un dispozitiv 802.11 sa trimita un pachet de date , acesta trebuie sa acceseze canalul de transmisie conform cu protocolul MAC. Nivelul MAC foloseste CSMA/CA care incearca evitarea transmisiunilor simultane. Un dispozitiv poate transmite doar daca mediul de transmisie este liber , adica nici un alt dispozitiv nu transmite in acest timp.

Pe perioada accesarii canalului , timpul este contorizat folosind o unitate de baza , numita perioada de "slot" , valoarea acesteia depinde de modul de ]ncadrare a pachetelor de date la nivelul fizic , rata de transmisie si structura transmitatorului/receptorului. La standardul 802.11b perioada de "slot" este de 20s , in timp ce la 802.11a aceasta are valoarea 9 s si la 802.11g ambele valori sunt suportate. Totusi , in cazul unui scenariu care contine un sistem mixt format din dispositive ce apartin standardelor 802.11b si 802.11g , standardul mai rapid 802.11g va fi nevoit sa foloseasca timpul de "slot " mai mare de 20 s pentru a se evita astfel tratamentul favorabil al dispozitivelor 802.11g. In cazul in care s-ar folosii perioade de "slot" diferite , dispozitivele 802.11g avand aceasta perioada mai mica vor fi prioritare la accesul mediului wireless si in acest caz ar putea aparea situatia in care dispozitivele 802.11b nu vor reusii deloc sa acceseze mediul de comunicare. Utilizarea perioadei de "slot" mai mare la sistemele 802.11g determina o scadere a vitezei de transmisie a acestora.

Semnalele OFDM transmise de dispozitivele 802.11g nu vor fi detectate de echipamentele 802.11b. Dispozitivele 802.11b vor presupune in mod incorect ca mediul de transmisie este liber , acest lucru determinand aparitia coliziunilor si in acest mod o scadere a vitezei de transmisie. Pentru a prevenii ca acest lucru sa se intample si totodata pentru a creste performantele sistemului de transmisie , standardul 802.11g impune utilizarea unui mecanism de protectie intr-un mediu de comunicare mixt 802.11b/g. Exista doua mecanisme de protectie specificate in standardul 802.11g , si anume : RTS ( Request-to-send - solicitare de transmisie)/CTS (Clear-to-send - liber sa transmita) respectiv CTS-catre sine.

In cazul mecanismului RTS/CTS , dispozitivul care intentioneaza sa transmita , trimite un mesaj RTS catre destinatie , adica o cerere de autorizare a inceperii transmisiei. Receptorul la randul sau trimite inapoi catre sursa un mesaj CTS prin care indica receptia mesajujui RTS si acordul pentru inceperea transmisiei datelor de catre sursa .Acest mesaj CTS este trimis catre toate dispozitivele din mediu de transmisie , pentru ca celelalte dispozitive sa stie ca are loc o transmisie si acestea sa intarzie inceperea unei transmisiuni pentru o perioada de timp care este definita in mesajul CTS. Dupa ce a receptionat mesajul CTS sursa va transmite datele si va astepta confirmarea de la receptor , pentru a fi sigura ca transmisiunea a fost realizata cu succes. Acest mecanism " strangere de mana " are ca rezultat un numar mai mic de coliziuni.

Daca este folosit mecanismul CTS-catre sine , punctul de acces va trimite un mesaj CTS cand doreste sa transmita dat , fara a primii inainte un pachet RTS.

Ambele mecanisme RTS/CTS si CTS-catre sine sunt utilizate petru reducerea coliziunilor , insa costul acestor mecanisme de protectie este cresterea timpului necesar transmiterii aceleasi cantitati de date intr-o perioada mai lunga de timp. Viteza de transmisie poate scade , in acest caz , cu pana la 30% .

2.2.4 802.16 si viitorul retelelor wireless

Standardul IEEE 802.16 este un standard pentru acces wireless de banda larga . Primul standard IEEE 802.16 , publicat in aprilie 2002 , defineste Interfata MAN wireless pentru retele metropolitane (MAN) fara fir. A fost proiectata ca o retea de viteza mare , costuri reduse si o solutie scalabila pentru extinderea retelelor centrale de fibra optica. Aceste sisteme sunt proiectate pentru a asigura accesul de "ultima mila" la reteaua traditionala cablata.

802.16 suporta arhitecturi punct la multipunct in domeniul 10 - 66 GHz , asigurand viteze de transmisie de pana la 120 Mbps. La aceste frecvente , este necesara lipsa obbstacolelor din mediul de transmisie , din acest motiv , cele mai bune suprafete de instalare a antenelor sunt acoperisele cladirilor inalte. Statia de baza este conectata la o retea centrala cablata si poate transmite pe o raza de aproape 45 de kilometri si in acelasi timp suporta un numar foarte mare de accesari simultane.

802.16a publicat in ianuarie 2003 , opereaza la frecvente de 2 pana la 11 GHz , asigurand astfel compatibilitatea cu standardele 802.11. Datorita frecventelor joase , acest standard poate fi folosit si in medii mai putin libere , in care se pot intalnii obstacole. Nivelul fizic al 802.16a foloseste tehnica OFDM in mod similar cu standardele 802.11a si 802.11g.

Nivelul MAC al standardului 802.16 este foarte diferit de cel de la standardele 802.11. Acesta foloseste tehnica TDMA si poate aloca dynamic spatii detransmisie pentru statiile mobile. El suporta numeroase specificatii ale nivelului fizic , atat in cazul frecventelor care necesita licenta de transmisie , cat si in cazul frecventelor pe care se poate transmite fara licenta.

2.3 Modelul de referinta OSI (ISO)

In incercarea sa de standardizare a protocoalelor de comunicatie, ISO a propus un model de retea, structurat pe sapte niveluri ierarhice - model cunoscut sub numele de modelul de referinta ISO pentru interconectarea sistemelor deschise ISO Open Systems Interconnection (OSI) reference model sau, mai pe scurt, modelul de referinta OSI (ISO) "ISO - OSI reference model".

Prin sisteme deschise Open System (OS) se inteleg sisteme care fac publice conceptul si toate detaliile lor de implementare, permitand atasarea de noi entitati care ii respecta regulile (deci extinderea sa cu usurinta) dar si participarea specialistilor la perfectionarea sa.

Numarul de 7 niveluri pentru modelul de referinta OSI (ISO) a fost stabilit (prin negocieri al caror rezultat nu a intrunit o adeziune generala) avand in vedere urmatoarele considerente:

un numar prea mic de niveluri implica necesitatea gruparii unui numar excesiv de functii (servicii) intr-un acelasi nivel, rolul fiecarui nivel ne mai fiind astfel clar definit;

un numar prea mare de niveluri obliga la existenta unui numar mare de interfete intre ele, complicand excesiv circulatia informatiei utile in retea.

Modelul de referinta OSI este reprezentat in Figura 2 unde sunt indicate si denumirile unitatilor de informatie vehiculate (fizic sau virtual) la fiecare nivel ierarhic.

Figura 2 : Modelul de referinta OSI

|

Modelul OSI |

Unitatea de date |

Nivel |

Functie |

|||||

|

Nivele de host |

Date |

Aplicatie |

Procese retea spre aplicatie |

|||||

|

Prezentare |

Reprezentarea si criptarea datelor |

|||||||

|

Sesiune |

Stabilirea unei sesiuni de comunicatie |

|||||||

|

Segmente/Datagrame |

Transport |

Asigura conectivitatea de la sursa la destinatie si siguranta comunicarii |

||||||

|

Nivele Media |

Pachete |

Retea |

Adresare logica si determinarea caii de transfer a datelor |

|||||

|

Cadre (frame) |

Legatura de date |

Adresare fizica ( adressa MAC si LLC -logical link control ) .controleaza accesul la mediul de comunicare |

||||||

|

Bit |

Fizic |

Mediul de transmisie , semnale si transmisie binara |

||||||

In cele ce urmeaza, voi prezenta succint rolul fiecarui nivel ierarhic al modelului de referinta OSI.

2.3.1 Nivelul fizic - physical layer:

Reprezinta interfata calculatorului sau terminalului cu canalul fizic/mediul de transmisie.Are sarcina de a transmite siruri de biti, convertindu-le in semnale care sa poata fi transmise eficient pe canalul fizic dintresursa si destinatie. Problemele ce trebuie rezolvate la acest nivel sunt de natura electrica, mecanica, procedurala si functionala:

conversia bitilor in semnale electrice, optice sau electromagnetice - in functie de tipul canalului fizic (mediului) de transmisie utilizat - la emisie si reconversia acestora in siruri de biti la receptie;

alegerea nivelurilor de tensiune corespunzatoare valorilor logice si 0 (in caz ca bitii informationali sunt transmisi ca atare) sau a parametrilor formelor de unda aferente combinatiilor unui anume numar de biti (in caz ca se utilizeaza metode de modulatie a semnalelor pe canalul fizic), tinand cont de atenuarea introdusa de linia fizica;

asigurarea pastrarii formei de unda a semnalului propagat pe linie;

stabilirea duratei semnalelor in functie de viteza de transmisie pe linie;

modul de stabilire a unei conexiuni si de mentinere a ei, precum si de intrerupere a acesteia la terminarea comunicatiei;

posibilitatea transmisiei duplex sau semi-duplex;

tipul conectorului de legatura la subreteaua de comunicatie, precum si numarul si configurarea pinilor acestuia, ca si rolul fiecarui pin.

In acest sens au fost elaborate standarde privind semnalele electric si conectorii folositi la interfatarea calculatorului cu canalul fizic.Asociatia Industriilor Electronice din S.U.A. Electronic Industries Association (EIA) a elaborat un astfel de set de standarde (denumite initial cu acronimul RS [Recommended Standard] , iar recent cu initialele asociatiei si cu un numar de cod urmat de o litera care indica, in ordine alfabetica, a cata versiune este).Si ITU-T (CCITT) a elaborat standarde similare.

2.3.2 Nivelul legatura de date -data link layer :

Sarcina principala a nivelului legatura de date (data link layer) este de a transforma un mijloc primar de transmitere a sirurilor de biti (adica ceea ce ofera legatura fizica controlata de nivelul ierarhic 1 al retelei) intr-un veritabil canal - virtual - de transmitere a informatiilor, fiabil si fara erori, pus la dispozitia nivelului 3 - pentru fiecare tronson de pe o cale de comunicatie dintre doi utilizatori, facand ca o conexiune de nivel 3 sa fie insensibila fata de mediul si modul fizic de transmisie. In acest scop, la nivelul legatura de date se indeplinesc urmatoarele functii:

Stabileste adresele fizice (hard) ale dispozitivelor - calculatoare, terminale sau IMP - din retea;

Fragmenteaza informatia primita de la nivelul 3 in unitati de informatie numite cadre(frame)/blocuri (block) de ordinul sutelor de octeti - byte, pe care le transmite secvential. Intrucat nivelul fizic accepta si transmite siruri de biti fara a tine cont de semnificatia sau structura lor compozitionala, nivelului 2 ii revine sarcina de a marca si recunoaste limitele cadrelor (framing), fapt realizat prin atasarea unor succesiuni tipice de biti la inceputul si (eventual) la sfarsitul cadrului.

Solutioneaza problema alterarii sau chiar distrugerii cadrelor (din cauza perturbatiilor la care este supus canalul fizic)

2.3.3 Nivelul de retea (network layer) - numit si nivelul subretelei de comunicatie (communication subnet layer) - controleaza operatiile din subretea, creand, mentinand cat este necesar si apoi intrerupand o conexiune virtuala pentru nivelul 4 intre utilizatorii finali. Principalele sale functii sunt:

Determinarea caracteristicilor de baza ale 'interfetei' calculator-IMP (adica a conexiunilor dintre calculator si IMP, care se limiteaza doar la primele trei niveluri), repartizand intre acestea sarcinile privitoare la asigurarea ajungerii corecte la destinatie a tuturor pachetelor.

Stabilirea adreselor logice ale calculatoarelor utilizatorilor finali si efectuarea conversiilor intre aceste adrese si adresele fizice ale respecivelor masini.

Alegerea traseului/caii (route)/circuitului (adica a succesiunii de tronsoane de canal fizic pentru o pereche sursa-destinatie) optim pe care este vehiculat fiecare pachet sau toate pachetele unei sesiuni, de o maniera statica sau dinamica.

Rezolvarea strangulatiilor (bottleneck) provocate de prezenta simultana a prea multe pachete in subretea, fie prin realegerea (adaptiva) a traseelor, fie cerand nivelului 4 sa opreasca temporar emisia mesajelor.

Asadar, nivelul de retea (3) raspunde, in principal, de alegerea traseelor mesajelor intre utilizatorii finali si modificarea acestora fie in sensul asigurarii unor cai optime, fie pentru rezolvarea unor situatii anormale in sub-retea.

2.3.4 Nivelul transport - transport layer:

Este primul dintre nivelurile de tip sursa-destinatie si cel care separa nivelurile orientate pe aplicatii (nivelurile 5, 6 si 7) - menite sa asigure livrarea corecta a datelor intre calculatoarele interlocutoare - de cele destinate operarii subretelei (nivelurile 1, 2 si 3) - responsabile cu vehicularea mesajelor prin retea (si care pot suferi modificari de implementare fara a influenta nivelurile superioare). In esenta, nivelul 4 preia informatia de la nivelul 5, o descompune, daca e necesar, in unitati mai mici (TPDU), si o trece nivelului 3, asigurand sosirea ei in forma corecta la destinatar.

Serviciile oferite de nivelul de transport nivelului 5 sunt de tipurile:

conexiune de transport de tip punct-la-punct, fara eroare, ce transmite mesajele in ordinea in care au fost emise;

transportul unor mesaje izolate, fara garantarea ordinii la destinatar;

difuzarea de mesaje catre mai multi destinatari.

In plus, nivelul 4 optimizeaza serviciile oferite de retea, pentru a satisface performantele cerute de nivelul 5 la un cost minim.Astfel,desi, in conditii normale, nivelul 4 creaza o unica conexiune de retea (de nivel 3) pentru fiecare transfer de informatie cerut de nivelul 5 intre doua calculatoare, daca se solicita o comunicatie rapida, cu un transfer masiv de informatii intre aceste calculatoare, atunci nivelul 4 poate crea mai multe conexiuni de retea (de nivel 3), divizand informatia pe aceste conexiuni.Pe de alta parte, daca realizarea si mentinerea unei conexiuni de retea se dovedeste costisitoare, nivelul 4 poate multiplexa mai multe conexiuni de transport (de nivel 4) pe o aceeasi conexiune de retea (de nivel 3) - cu conditia ca multiplexarea sa fie transparenta pentru nivelul 5.Pentru stabilirea unei conexiuni trebuie sa existe, la acest nivel, un 'mecanism' care sa permita procesului dintr-un calculator sa-si precizeze interlocutorul.

O alta problema ce apare la nivelul 4 este aceea - ce se prezinta in cazul unui calculator lucrand multiprogramat, deci a existentei simultane a mai multor conexiuni de la un astfel de calculator la altele din retea - de a indica conexiunea careia ii apartine fiecare mesaj, ea se poate rezolva plasand o informatie corespunzatoare in antetul H4 (HT).

In fine, trebuie ca si la acest nivel sa se prevada un 'mecanism' de control al fluxului de informatii, astfel incat un calculator rapid sa nu il inece pe un altul mai lent (controlul fluxului de informatii dintre calculatoare este distinct de cel al fluxului de informatii dintre exhipamentele de retea - desi pentru amandoua se aplica principii similare).

Asadar, rolul nivelului 4 este de a stabili unde se afla partenerul de comunicatie si a controla transportul mesajelor intre interlocutori conform clasei de servicii selectate.

2.3.5 Nivelul sesiune - session layer

Reprezinta (daca ignoram nivelul 6 ,care executa mai degraba anumite transformari ale informatiei) adevarata interfata a utilizatorului cu reteaua: cu acest nivel negociaza utilizatorul (un proces) pentru stabilirea unei conexiuni cu un alt calculator, conexiune ce permite nu numai un transport de date (ca la nivelul 4), ci si furnizarea unor servicii deosebite, utile pentru anumite aplicatii (ca, de exemplu, conectarea/atasarea de la distanta, prin intermediul retelei, a unui utilizator la un calculator lucrand multiprogramat sau transferul unui fisier intre doua calculatoare). Deci acest nivel are rolul de a stabili o sesiune intre utilizatori - operatie numita uneori si stabilirea unei legaturi - si de a administra (prin serviciile oferite) dialogul intre entitatile pereche de la nivelul 6.

Stabilirea unei sesiuni este o operatie complexa. Utilizatorul care solicita o sesiune trebuie, mai intai, sa furnizeze adresa de sesiune la care doreste sa se conecteze (adresele de sesiune servind programelor utilizatorilor pentru a-si identifica partenerul, fara a fi insa necesara cunoasterea amplasamentului sau in retea - asa cum era necesar la nivelul 4 ,unde se asigura circulatia informatiilor intre locurile de amplasare ale dispozitivelor interlocutorilor, pe traseul sau traseele stabilite la nivelul 3. Una dintre functiile nivelului 5 este de a converti adresele de sesiune in adresele corespunzatoare de transport.

Tot inaintea stabilirii sesiunii, dupa ce si-au identificat partenerul, cei doi interlocutori trebuie sa faca dovada ca au dreptul de a se angaja intr-o sesiune ,ceea ce se realizeaza cu ajutorul unei parole iar apoi sa cada de acord asupra unui set de optiuni care sa devina operative in timpul desfasurarii sesiunii (ca, de exemplu, daca comunicatia se va face in semi-duplex ori in duplex).

Printre serviciile pe care le ofera acest nivel in scopul administrarii dialogului in cadrul sesiunii, mentionam:

Ordonarea dialogului pe legaturile semi-duplex.

Impiedicarea initierii simultane a unui acelasi tip de operatiune de catre ambii parteneri de dialog, in cadrul unor protocoale destinate legaturilor duplex; in acest sens, nivelul de sesiune elaboreaza un mesaj de control cu o structura speciala, numit jeton [token], care este trecut de la un utilizator la celalalt si care da dreptul numai posesorului sau sa efectueze o anume operatie in cadrul sesiunii (metoda este cunoscuta ca administrare prin jeton [token management]).

Incercarea de a reface - de o maniera transparenta - conexiunile de transport intrerupte.

Oferirea unor facilitati prin care sa se concateneze un grup de mesaje, astfel incat ele sa nu se transmita interlocutorului pana cand nu sunt toate disponibile; aceasta se face cu scopul de a ne asigura ca defectele din hardul sau softul retelei nu pot provoca abandonarea unei tranzactii complicate in mijlocul ei, lasand astfel baza de date asupra careia opereaza intr-o stare inconsistenta.

Asigurarea sincronizarii entitatilor pereche - operatie de o deosebita importanta, ca in cazul unui transfer masiv de date ce necesita o durata mare de transmisie, timp in care reteaua este posibil sa 'cada'; intr-o asemenea situatie, pentru a nu fi obligati la o reinitiere a intregii transmisii dupa fiecare abandonare a transferului (cu sanse mici de a fi incheiata cu succes - caci probabilitatea caderii retelei dupa acelati interval de timp ramane aceeasi), se introduce in sirul de date un caracter de control [checkpoint], iar transferul se reia doar de la ultimul caracter de control receptionat corect.

Asadar, nivelul 5 determina cine este interlocutorul si stabileste comunicatia intre aplicatii, coordonand si sincronizand dialogul. In unele retele, nivelul de sesiune (5) si cel de transport (4) sunt comasate intr-un singur nivel. Iar in retelele in care utilizatorii doresc doar o expediere de mesaje succesive, fara a pretinde din partea transmisiei functii orientate pe aplicatii, nivelul de sesiune poate lipsi cu totul.

2.3.6 Nivelul prezentare - presentation layer:

Spre diferenta de primele cinci niveluri, care aveau sarcina de a transfera corect si fiabil unitati de informatie dintr-un loc in altul al retelei, nivelul de prezentare [presentation layer] se ocupa de semantica si sintaxa informatiilor transmise, facand conversiile de coduri de reprezentare a datelor numerice, sirurilor de caractere si comenzilor, precum si conversiile de formate ale fisierelor de la reprezentarea utilizata intr-un calculator la cea standardizata pentru retea si, in final, la cea utilizata in calculatorul interlocutor (reprezentare ce poate fi diferita de cea din primul calculator) - oferind astfel coerenta informatiilor pe care programele de aplicatii le schimba intre ele sau la care se refera in cursul dialogului lor si, totodata, o independenta a utilizatorilor fata de caracteristicile eterogene ale echipamentelor.

Pentru rezolvarea acestor probleme, nivelul 6 ofera o serie de functii, solicitate atat de frecvent incat se justifica solutionarea lor de o maniera profesionista si unica pentru toate retelele (in loc de a lasa pe fiecare utilizator sa le solutioneze in felul lui) si plasarea lor intr-o biblioteca de subprograme, de unde pot fi apelate de utilizatori.

Printre transformarile oferite ca servicii de catre nivelul 6 se afla:

Conversia codurilor de reprezentare a caracterelor - de exemplu, din ASCII [American (National) Standard Code for Information Inter-change] (cod pe 7 biti plus un bit de control al paritatii) in EBCDIC [Extended Binary Coded Decimal Interchange Code] (cod pe 8 biti, elaborat de IBM) si vice-versa.

Conversia formatelor fisierelor, atunci cand aceste formate sunt diferite la cele doua calculatoare intre care se face transferul.

Conversia caracterelor de control pentru terminale eterogene: sfarsit de linie - la tastaturi;

deplasare cursor, defilarea paginilor [scrolling] - pe monitoare, setul de caractere tiparite - la imprimante.

Criptografierea / cifrarea [encryption] si respectiv decriptarea / descifrarea [decryption] mesajelor in vederea pastrarii secretului asupra unor informatii sau pentru limitarea accesului la acestea.

Comprimarea datelor , tinand cont ca majoritatea utilizatorilor de programe de aplicatii schimba intre ei nu siruri aleatoare de biti, ci secvente de simboluri, dintr-un set finit (si relativ restrans), ce alcatuiesc informatiile vehiculate (precum: nume proprii, date calendaristice, apeluri, valori numerice in anumite formate s.a.), utilizand adesea cuvinte si chiar fraze tipice, consacrate simbolurile utilizate au frecvente de aparitie diferite,simbolurile apar intr-un anumit context.

In concluzie, nivelul 6 se ocupa de modul cum arata interlocutorul, efectuand conversia structurilor de date.

2.3.7 Nivelul aplicatie - application layer :

Ofera utilizatorilor (mai exact, programelor de aplicatii ale acestora) posibilitatea de acces la retea, cu toate seviciile pe carea aceasta i le poate furniza. Aici se face selectia serviciilor - in functie de necesarul de comunicatie al aplicatiilor - si se hotaraste multimea mesajelor permise, ca si actiunea intreprinsa la receptionarea fiecaruia din ele.

In principiu, continutul nivelului 7 ar trebui lasat la latitudinea utilizatorilor, dar si la acest nivel apar o serie de probleme generale, pentru a caror solutionare au fost concepute, de catre firme specializate, produse soft bine puse la punct si conforme cu standardele elaborate de ISO. Mentionam succint cateva astfel de probleme, de care utilizatorii trebuie sa tina cont la elaborarea protocoalelor pentru acest nivel sau sa faca apel la produsele concepute de firme in acest sens:

Rezolvarea incompatibilitatilor terminalelor folosite: solutia adoptata consta in definirea unui terminal abstract - numit terminal virtual (de retea) - identic pentru toti utilizatorii, cu care sa poata opera programele de editare sau de alt tip.Cu ajutorul unor mici programe de instalare, se face corespondenta intre functiile acestui terminal virtual si cele ale terminalului real in cauza, facand implementarea terminalului transparenta pentru utilizatori si permitand astfel o unica varianta de protocol pentru orice tip de terminal din retea. In cazul transferului de fisiere - al carui protocol tine de nivelul de aplicatie - trebuie rezolvata problema incompatibilitatii conventiilor de notatii, reprezentari, ca si de formate ale acestor fisiere.Utilizarea protocoalelor specifice pentru domeniul in care se inscrie aplicatia - industrial, economic, bancar, postal, transporturi, turism, etc. - pentru a beneficia din plin de facilitatile generale si particulare cu care ele opereaza si pentru apelarea de la distanta a aplicatiilor.

Partitionarea - de o maniera automata - a problemelor intre resursele retelei, in scopul obtinerii unui maxim de eficienta.La acest nivel se pot afla si functiile de gestionare a retelei.

Standardele de servicii si protocoale ,elaborate de ISO pentru nivelul 7 al modelului de referinta OSI sunt numeroase si se inscriu in doua categorii:

A) Standarde utilizate in diferite aplicatii,

B) Standarde specifice anumitor tipuri de aplicatii.

Deci nivelul 7 permite accesul utilizatorilor la retea si selecteaza serviciile de comunicatie pentru aplicatiile care sunt destinate a rula in retea.

2.4 Arhitectura unei retele bazata pe standardul 802.11

2.4.1 Aspecte generale:

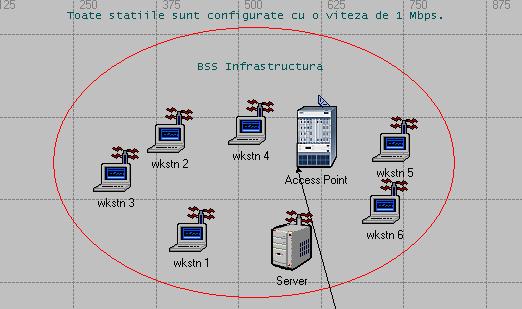

Blocul fundamantal in arhitectura standardului 802.11 este reprezentat de Setul de Serviciu de Baza - BSS. Acesta reprezinta un grup de statii care lucreaza conform uneia dintre functiile de coordonare mentionate anterior: DCF sau PCF. Aria geografica acoperita de BSS este numita Basic Service Area (BSA) si este analogica unei celule din comunicatiile celulare. Toate statiile dintr-o BSS pot comunica direct cu oricare alte statii din BSS. Totusi, fadingul si interferentele care pot aparea intre BSS vecine care utilizeaza aceiasi parametrii pentru nivelul fizic (frecventa si cod de imprastiere) pot face ca anumite statii sa apara ascunse pentru celelalte statii.[1]

Conform standardului 802.11 se disting doua tipuri de retele locale:

. retele ad-hoc;

. retele infrastructurale.

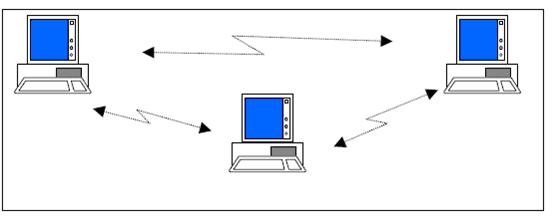

O retea ad-hoc (BSS independente) este o grupare a statiilor intr-un singur BSS (fig.4) cu scopul comunicarii inter-retele fara ajutorul unei retele infrastructurale. Orice statie poate stabili o sesiune de comunicatie directa cu alta statie fara a fi necesara directionarea traficului printr-un punct de acces (AP) centralizat.

Fig. 2.1 Model de retea ad-hoc

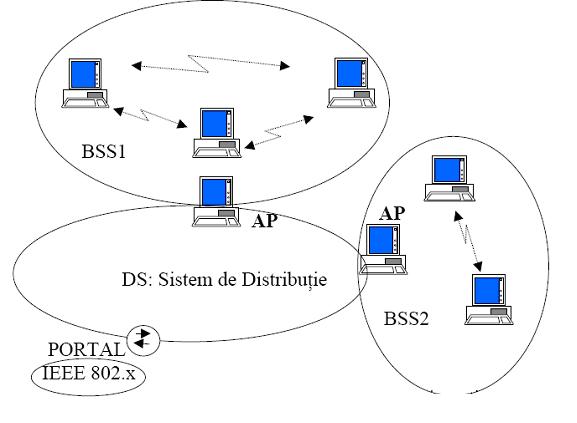

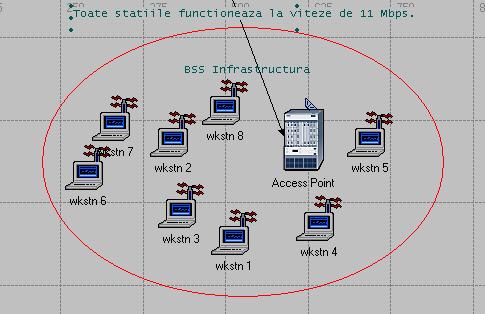

In opozitie cu retelele ad-hoc, retelele infrastructurale au scopul sa serveasca utilizatori cu servicii specifice si cu extinderea zonei. Aceste retele se constituie utilizandu-se un AP (Access Point).

Acces Point-ul permite extinderea zonei prin conectarea intre mai multe BSS formand un Set de Serviciu Extins (ESS). ESS poate apare ca un BSS mai larg pentru subnivelul LLC (Logical Link Control) din fiecare statie. ESS consta din mai multe BSS care pot coopera utilizand un system de distributie (DS) implementat independent (poate fi Ethernet LAN, token ring, LAN FDDI, MAN sau alt mediu fara fir IEEE 802.11).

Sistemul de distributie este utilizat pentru transferul pachetelor intre diferite BSS. ESS poate oferi si accesul pentru utilizatorii retelei fara fir la o retea cu fir cum ar fi Internetul. Aceasta se realizeaza printr-un dispozitiv numit portal care specifica punctul de interconectare din DS unde reteaua IEEE 802.11 interactioneaza cu o retea de alt tip. Daca noua retea este IEEE 802.X atunci portalul incorporeaza functii similare cu un pod (bridge). In figura este dat un ESS realizat cu doua BSS, un DS si acces printr-un portal la o retea LAN cu fir.

Fig. 2.2 Model retea de tip infrastructura

2.4.2 Nivelul fizic la 802.11

Standardul original 802.11 recomanda trei tipuri de implementari ale nivelului fizic

i. FHSS (Frequency hopping spread spectrum) - Spectru imprastiat cu salt de frecventa

ii. DSSS (Direct sequence spread spectrum) - Spectru imprastiat cu secventa directa

iii. Lumina IR (Infrarosie)

In sistemele FHSS , frecventa la care sunt transmise datele se modifica dupa un model cunoscut atat de transmitator cat si de receptor. Datele sunt transmise pe o anumita frecventa pentru o anumita perioada de timp fixa, dupa care se comuta pe frecventa urmatoare pentru o alta perioada de timp . In versiunea europeana a standardului 802.11 sunt specificate un numar maxim de 79 de frecvente apartinand unui set de salt. Saltul de frecventa definit in standardul 802.11 este un salt de frecventa lent deoarece schimbarea frecventelor se face lent in comparatie cu rata de transmisie a unui symbol. Standardul specifica trei seturi diferite de modele de salt , avand 26 de modele in fiecare set. Diferitele modele de salt , permit BSS-urilor (Basic Service Set - set de servicii de baza) sa coexiste simultan in aceeasi arie geografica avand un nivel minim de interferente pe acelasi canal.

La sitemele DSSS , simbolul transmis este modulat printr-o secventa de imprastiere in banda larga . Pentru un receptor neintentionat , semnalul DSSS apare ca zgomot de banda larga de mica putere. Insa receptorul corespunzator , care cunoaste secventa de imprastiere , va putea din zgomotul de banda larga sa reconstruiasca simbolul emis . Spre exemplu , pentru 802.11b , secventa binara de 1 Mbps este codata folosind BPSK (binary phase shift keying) . Fiecare simbol este imprastiat , dupa o secventa Baker de 11 fragmente. Banda totala de frecventa ocupata fiind de 11 MHz.

Exemple:

DS:

- WaveLAN - At&T

- Solektec AIRLAN - AT&T

FH:

- Xircom Netwave

- Proxim RangeLAN/2

Aceste sisteme necesita numai omologarea modelului de catre administratia radio a tarii unde se instaleaza. Au dezavantajul ca au statut de utilizator secundar, cu alte cuvinte pot exista si alti utilizatori in aceiasi banda.

Sistemele care folosesc IR lucreaza cu lungimi de unda intre 850 si 950 nm. Aceste sisteme se utilizeaza in interiorul cladirilor si opereaza cu transmisiune nedirectionala. Statiile pot receptiona transmisiuni in vizibilitate directa sau reflectate. Pentru viteza de acces de baza de 1 Mb/s se foloseste tehnica de modulatie 16-PPM (Pulse Position Modulation). Pentru 2 Mb/s se utilizeaza 4-PPM;

Exemple:

Photonics Collaborative / Cooperative

IBM

Grupul de lucru care sa ocupat cu dezvoltarea standardului IEEE 802.11 , a permis utilizarea mai multor tipuri de niveluri fizice (medii) , pentru a putea exploata la maxim avantajele oferite de fiecare.Dezavantajul determinat de aceasta situatie a fost cresterea complexitatii interoperabilitatii si a costurilor dezvoltarii echipamentelor compatibile cu fiecare tip de mediu de transmisie.

In seria de standarde ce a urmat standardului original 802.11 , a fost specificat un singur tip de nivel fizic. La 802.11b nivelul fizic foloseste doar tehnologia DSSS. Pentru ratele de bit de 1 Mbps si 2 Mbps se foloseste codul Barker pentru imprastiere si codare. Pentru ratele de bit de 5,5 si 11 Mbps se foloseste modulatia CCK, cu scopul de a obtine o mai buna protectie impotriva interferentelor datorate multiplelor cai de transmisie. La 802.11a , nivelul fizic foloseste tehnologia OFDM , in timp ce 802.11g foloseste atat OFDM cat si DSSS pentru a putea fii compatibil cu 802.11b. O alta optiune pentru 802.11g este o metoda hibrid intre CCK si OFDM. In acest caz , header-ul pacheului este transmis intr-o singura frecventa radio (CCK) , iar datele sunt transmise pe frecvente multiple (OFDM) . Aceasta varianta a fost proiectata pentru a evita coliziunile cu transmisiunile realizate de sisteme 802.11b. Header-ul CCK va avertiza sistemele 802.11b ca are loc o transmisie de date.

2.4.3 Nivelul MAC (Medium Acces Control) la 802.11:

Nivelul MAC este responsabil pentru:

procedurile de alocare a canalului,

adresarea unitatilor de date de protocol (PDU),

formarea cadrelor, controlul erorilor,

fragmentarea si reasamblarea.

Mediul de transmisiune poate opera in doua moduri:

modul concurential CP (contend period), cand statiile isi disputa accesul la canal pentru fiecare pachet transmis, sau

modul neconcurential CFP, cand utilizarea mediului este

controlata de AP.

IEEE 802.11 accepta trei tipuri de cadre:

de management (pentru asocierea statiilor cu AP, sincronizare si autentificare),

de control (pentru negocieri in timpul CP respectiv pentru confirmari in timpul CP si spre sfarsitul CFP);

de date (pentru transmisie de date si date combinate cu interogari si confirmari in timpul CFP).

Formatul cadrului (fig.2.3) cuprinde:

adrese MAC de 48 de biti pentru identificarea statiilor,

2 octeti pentru specificarea duratei cat canalul va fi alocat pentru transmiterea cu succes a unei MPDU (MAC Protocol Data Unit),

campul de date cu posibilitate de criptare daca protocolul optional WEP (Wired Equivalent Privacy),

2 biti pentru tipul cadrului (de control, de management sau de date)

un CRC de 32 de biti.

Fig. 2.3 Formatul cadrului conform standardului IEEE 802.11

2.4.4 Varianta Distibuted Coordination Function (DCF)

DCF este metoda fundamentala de acces utilizata pentru transferal asincron al datelor. Toate statiile au implementata aceasta varinata. Ea poate opera singura sau poate coexista cu PCF. DCF are la baza un algoritm cu detectia purtatoarei si evitarea coliziunilor CSMA/CA).

Nu se utilizeaza CSMA/CD deoarece statia care transmite nu poate sa asculte canalul. Detectia purtatoarei este facuta:

fizic, la interfata radio (physical carrier sensing)

logic, la subnivelul MAC (virtual carrier sensing

Detectia fizica a purtatoarei se face detectand prezenta altor utilizatori WLAN prin analiza tuturor pachetelor detectate si prin detectia activitatii in canal observand puterea relativa a semnalului ce poate proveni de la alte surse.

Fig. 2.4 Arhitectura MAC

Detectia virtuala a purtatoarei se face prin transmiterea unei informatii cu privire la durata MPDU in antetul RTS (request to send), CTS (clear to send) si in cadrele de date. Reamintesc ca MPDU este o unitate completa de date transmisa de subnivelul MAC nivelului fizic. Aceasta informatie reprezinta timpul (in microsecunde) cat canalul va fi utilizat pentru transmiterea cu succes a datelor sau cadrelor de management, incepand de la sfarsitul cadrului curent.

Statiile din BSS utilizeaza informatia privitoare la durata pentru actualizarea unui vector de alocare in retea (NAV), care indica timpul care trebuie sa treaca pana cand sesiunea de transmisiune e completa si canalul poate intra in modul LIBER(IDLE).

Canalul e marcat ocupat daca mecanismul de detectie a purtatoarei (fizic sau virtual) indica acest lucru. Accesul cu prioritati la mediu e controlat prin intervalele de timp

plasate in spatiu intre cadre. Intervalele dintre cadre, 'intraframe space' (IFS), sunt perioade de timp liber pentru transmisiune si pot fi de trei tipuri: SIFS (Short IFS), PIFS (Point Cordination Function IFS) si DIFS (DCF-IFS). Statiile care necesita un SIFS au prioritate in transmisiune fata de statiile care asteapta PIFS sau DIFS. Cand statia sesizeaza canal liber, asteapta o perioada de un DIFS si testeaza canalul din nou. Daca acesta e liber, statia transmite un MPDU. Statia destinatie verifica daca pachetul a fost transmis corect si in caz de receptie corecta, asteapta un SIFS si transmite un cadru de confirmare pozitivan(ACK) catre statia sursa.

Cand se transmit cadre de date, campul de durata e utilizat pentru a informa toate statiile din BSS cat timp este ocupat mediul de transmisiune. Toate statiile isi ajusteaza indicatorul NAV in functie de campul de durata, plus intervalele SIFS si intervalele necesare pentru ACK.

In figura 2.5 este data o diagrama de timp ilustrand transmiterea cu succes a unui cadru de date.

Fig. 2.5 Transmiterea unui MPDU fara RTS/CTS

Deoarece statia sursa nu-si poate asculta transmisiunea, cand apar coliziuni, statia continua sa transmita MPDU. Daca acesta este lung se pierde timp de transmisiune pentru un MPDU eronat. Acest inconvenient poate fi eliminat daca statiile isi rezerva canalul inaintea transmisiunii prin intermediul cadrelor de control RTS si CTS. Aceste cadre sunt relativ scurte (RTS - 20 octeti si CTS - 14 octeti) comparativ cu lungimea maxima a unui cadru de date (2346 octeti). Cadrul de control RTS, transmis de statia sursa, contine date sau cadre de management pregatite pentru transmisiune catre o statie destinatie.

Toate statiile din BSS, asculta pachetul RTS, citesc campul de durata si isi ajusteaza NAV-ul. Statia destinatie raspunde cu un pachet CTS dupa o perioada de asteptare de un SIFS. Statiile care aud pachetul CTS isi ajusteaza NAV corespunzator. Dupa receptia CTS statia sursa este asigurata ca mediul este stabil si rezervat pentru transmiterea unui MPDU .

Fig.2. 6. Transmiterea unui MPDU folosind RTS/CTS

Statiile pot alege sa utilizeze sau nu acest mecanism functie de lungimea MPDU (RTS - Threshold). Daca apar coliziuni pe durata unui RTS sau CTS acestea conduc la o

pierdere mai mica de timp. Totusi, pentru un mediu putin incarcat se introduc intarzieri suplimentare datorate cadrelor RTS/CTS.

Unitatile lungi de date transmise de la LLC la MAC pot necesita impartirea in fragmente pentru a creste fiabilitatea transmisiunii. Se compara unitatea de date cu un parametru (Fragmentation -Threshold) si, daca acesta este depasit, se transmit fragmente de

MPDU in mod secvential. Canalul este eliberat numai dupa ce s-a transmis cu succes tot MPDU sau daca statia sursa nu a primit confirmare pentru un fragment.

Confirmarea se transmite de la statia destinatie pentru fiecare fragment receptionat corect. Statia sursa mentine controlul asupra canalului, dupa o confirmare ACK, asteapta un SIFS si transmite fragmentul urmator. Atunci cand nu este primita confirmarea unui fragment, statia sursa intrerupe transmisia si cere acces la canal, urmand sa reia transmisia de la ultimul fragment neconfirmat.

Fig. 2.7 Transmiterea unui MPDU fragmentat

Daca se utilizeaza RTS si CTS, numai primul fragment este transmis folosind acest mecanism. Campul de durata din RTS si CTS acopera transmiterea primului fragment. Statiile din BSS isi mentin NAV prin extragerea informatiei din fragmentele urmatoare.

Evitarea coliziunilor la revenire in CSMA/CA se realizeaza cu o procedura aleatoare.

O statie asteapta pana cand canalul devine liber si calculeaza un timp aleator pentru revenire.

Spre deosebire de S-Aloha unde cuanta de timp era egala cu durata transmiterii unui pachet, in IEE 802.11 lungimea unui segment este mult mai mica decat durata unui MPDU si este utilizata prin definirea intervalelor IFS si a timpilor de revenire.

Timpul de revenire este un numar intreg de cuante de timp (initial intre 0 si 7). Dupa ce mediul devine liber mai mult de un DIFS, statiile decrementeaza contorul de revenire pana cand acesta devine zero sau mediul este din nou ocupat. Daca mediul devine ocupat, contorul este inghetat urmand sa fie decrementat dupa ce mediul devine liber din nou. Atunci cand contorul ajunge la zero, statia transmite cadrul. Daca doua sau mai multe statii au decrementat contorul la zero in acelasi timp apare o coliziune si fiecare statie trebuie sa-si genereze un nou timp de revenire in intervalul 0-15. Pentru fiecare incercare de retransmitere timpul de revenire creste cu [22+i rand ] Slot - Time, unde i este numarul de incercari consecutive, rand este o variabila aleatoare uniforma in intervalul (0,1) iar [ ] reprezinta partea intreaga. Perioada de timp libera de dupa un DIFS este numita fereastra de concurenta, (contention window - CW).

Avantajul DCF consta in aceea ca asigura un acces cu sanse egale pentru toate statiile. Totusi ea nu poate garanta o intarziere minima pentru statiile cu servicii in timp real (pachete de voce sau video).

2.4.5 Point Coordination Function (PCF) :

PCF este un serviciu optional, orientat pe conexiune, care asigura transferul cadrelor neconcurential (contention-free CF). Se bazeaza pe coordonatorul de punct (PC) pentru realizarea interogarilor si pentru a permite accesul statiilor la canal.Functia de coordonare (PC) este realizata de AP (acces point) in interiorul fiecarui BSS.

Statiile care sunt capabile sa opereze in perioada de CF (CFP) sunt cunoscute ca statii CF-aware. Metodele de mentinere a tabelelor cu secventele de interogare sunt la latitudinea implementatorului. PCF trebuie sa coexiste cu DCF si din punct de vedere logic este o

organizare superioara acesteia.

PCF se repeta dupa un interval stabilit de un parametru, CFP-Rate. O parte din acest interval este alocata traficului PCF, iar timpul ramas este alocat DCF. Intervalul de repetitie este initiat cu un cadru de balizare (B - beacon) transmis de AP cadru care are si functie de sincronizare. Durata intervalului de repetitie a CFP este un parametru determinat

prin stabilirea CFP-Rate si este intotdeauna un numar intreg de cadre B. Durata minima a acestuia este timpul de transmitere a doua MPDU de dimensiune maxima plus cadrul B si cadrul CF-End, iar maximul este stabilit de CFP-Max-Duration si nu poate depasi intervalul de repetitie a CFP minus timpul necesar transmiterii unui MPDU in CP (incluzand cadrele RTS/CTS si ACK). De aceea timpul trebuie alocat astfel incat cel putin un MPDU sa

poata fi transmis in CP. Depinde de AP sa stabileasca cat de mare sa fie CFP. Daca traficul

este mic, AP poate scurta CFP si ofera restul de timp pentru DCF. CFP poate fi scurtat si daca traficul DCF din intervalul precedent se intinde in intervalul curent.

In figura 2.8 este ilustrata coexistenta PCF si DCF.

Fig. 2.8 Coexistenta PCF si DCF

2.5 Protocoale de rutare pentru retelele Wireless ad-hoc :

Retelele wireless ad-hoc reprezinta o tehnologie ideala pentru dezvoltarea retelelor de comunicare instanta pentru aplicatiile civile si militare. Pe masura ce creste marimea unei retele wireless ad-hoc multi hop, scade lungimea de banda disponibila pentru utilizatorul mobil. Cauzele principale ale unei astfel de degradari includ si overhead-ul controlului excesiv al traficului necesar pentru a mentine tabelele de routare exacte in conditii de mobilitate si dificultatea de a garanta o lungime de banda pentru o ruta cu multe hopuri wireless.

Exista multe protocoale de routare pentru retelele wireless ad-hoc. Ele se pot clasifica in 4 tipuri:

Aceste moduri de abordare presupun ca reteaua este omogena. Toate nodurile dintr-o retea omogena au aceeasi capacitate de transmisie, folosesc aceeasi frecventa si aceeasi schema a canalului de acces. Dintre cele patru tipuri, routarea la cerere este cea mai recenta care a intrat in clasa de routare wireless scalable. Scazand cerintele de mentinere a rutelor pe toate nodurile, routarea la cerere evita overhead-ul de routare excesiv. Intr-un cuvant, se construieste o ruta spre o destinatie specifica doar atunci cand acest lucru este necesar. Totusi, routarea la cerere nu este buna in retelele mari in care traficul este foarte mare ( traficul mare va afecta overhead-ul de rutare). Astfel structurile omogene nu pot fi scalabile in retele wireless ad-hoc mari.

Protocolul DSR

Routarea de la sursa reprezinta o tehnica de rutare prin care expeditorul pachetului determina secventa completa a nodurilor prin care este expediat pachetul. Expeditorul specifica in mod explicit aceasta ruta in antetul pachetului, identificand fiecare hop prin adresa nodului urmator la care trebuie sa fie trimis pachetul in drumul sau catre hostul destinatie. Un aspect foarte important este ca protocolul DSR nu foloseste mesaje periodice de rutare. In schimb, cand un host are nevoie de o ruta catre un alt host, aceasta o determina in mod dinamic pe baza informatiilor memorate in cache si pe baza rezultatelor procesului de descoperire de rute.

Protocolul de rutare dinamica de la sursa (DSR) este un protocol de rutare simplu si eficient destinat pentru folosirea in retelele fara cablu ad-hoc multihop cu noduri mobile. Nodurile retelei coopereaza pentru a-si trimite pachete unele altora, permitand astfel realizarea comunicarii intre noduri care nu se afla unul in zona de transmisie a celuilalt. Din moment ce nodurile retelei fie intra fie ies din retea si conditiile transmisiunilor fara cablu(sursele de interferenta) sunt foarte schimbatoare, rutarea va fi determinata si mentinuta in mod automat de catre protocolul DSR. Numarul si succesiunea nodurilor intermediare de care este nevoie pentru ca pachetul sa ajunga la destinatie se pot schimba oricand, deoarece topologia retelei se schimba foarte des. De aceea, protocolul DSR furnizeaza servicii cu reactie rapida pentru a asigura expedierea cu success a pachetelor de date in ciuda miscarii nodurilor sau a altor schimbari ale conditiilor din retea.[2]