| CATEGORII DOCUMENTE |

| Bulgara | Ceha slovaca | Croata | Engleza | Estona | Finlandeza | Franceza |

| Germana | Italiana | Letona | Lituaniana | Maghiara | Olandeza | Poloneza |

| Sarba | Slovena | Spaniola | Suedeza | Turca | Ucraineana |

Využívanie informačných technológií – technického vybavenia manažérom leteckého podniku.

Informa né technológie v širšom zmysle ozna ujú celú oblas po íta ových a komunika ných technológií. Technológie v užšom zmysle ozna ujú postupy, metódy, personálne a prístrojové vybavenie ktoré sú aplikované v danej oblasti a riešia daný okruh problémov. Technológie, ktoré spracovávajú informácie sú informa né technológie.

Medzi hardware patrí: základná doska, procesor, pamäť, grafická a zvuková karta, disky, myš, klávesnica. Ďalšie prídavné zariadenia tlačiareň, skener, plotter.

Základná doska - Je jadrom počítača, miestom kde sa stretávajú všetky technológie v PC. Je zariadenie, ktoré v podstatnej miere určuje výkon, kompatibilitu a rozšírenie počítača. Slúži tiež ako podpora procesoru a zberníc.

Procesor - je „mozgom„ počítača, ktorý slúži k spracovaniu inštrukcií od programov, ktorými je riadený. Niektoré inštrukcie spracováva sám, k iným používa komponenty (napr. operačnú pamäť, disky, zbernice…). Základnou vlastnosťou procesora je vytváranie dát podľa pokynov určitého programu.

Pamäť pamäte obsahujúce trvalo uložené inštrukcie (napr. BIOS), najznámejším predstaviteľom sú ROM -(Read only memory – z pamäte tohto typu je možné len čítať). Obsah pamäte za zachováva aj po vypnutí PC. Pamäte typu RWM (Read Write Memory – na čítanie aj zapisovanie), no používa sa nesprávny názov : RAM (random accsess memory). Obsah sa po vypnutí PC nezachováva. Je “pracovným miestom” pre programy, do nej sa programy pred spustením nahrajú (zavedú) a po spustení sa používajú.

Grafická karta Grafická karta ako prídavná karta či integrovaná v základnej doske má na starosti grafické spracovanie a výstup dát z počítača na monitor. Jej hlavnou úlohou je prevádzať „jednotky a nuly“ na obraz, ktorý prezentuje na monitore.

Zvuková karta - na karte sú dva vstupy (konektory analógového vstupu) mikrofón s predzosilňovačom a linkový vstup bez zosilňovača. Slúži na prehrávanie zvukov.

Disky Plní funkciu odkladacieho média, na ktorom sa trvalo ukladajú všetky informácie. CD ROM – slúži na čítanie diskov CD alebo DVD pomocou laserového lúča.

Myš vstupné polohovacie zariadenie - súradnicový ovládač. Uľahčuje a výrazne urýchľuje prácu hlavne v grafickom prostredí.

Klávesnica je základným štandardným vstupným zariadením osobného počítača podávajúca informácie o stlačení, alebo uvoľnení jednotlivých kláves. Klávesnica osobných počítačov je v zásade rozdelená do troch sekcií, a to alfanumerickej, numerickej a funkčnej.

Monitor patrí k najbežnejším výstupným zobrazovacím zariadeniam personálnych počítačov. Je len usporiadaným polom bodov. Rozlišovacia schopnosť je počet bodov, ktoré je možné umiestniť na obrazovku.

Tlačiareň - Tlačiareň patrí medzi najdôležitejšie výstupné zariadenia. Slúži na tlač rôznej dokumentácie od výpisu programov až po výstupy systému DTP (Desk Top Publishing).

Skener je optické zariadenie na prevod tlačovín do digitálnej podoby. Týmto spôsobom môžeme prevádzať na zobraziteľné údaje texty, fotografie a diapozitívy.

Plotter (súradnicový zapisovač, XY - zapisovač) je výstupné externé zariadenie určené na kreslenie výkresov.

2. Riadení etáp riešenia problému manažérom leteckého podniku - analýza problému, algoritmus, program, ladenie.

Algoritmius

Algoritmus je návod na prácu pre počítač. Pozostáva z postupnosti krokov, ktoré vedú k riešeniu danej úlohy. Je presný a jednoznačný systém pravidiel určujúci postup riešenia úlohy.

Analýza - nájdenie metód a závislostí, ktoré je možné použiť pre riešenie daného problému, určujú sa podmienky postupu vstupy (identifikátor, popis, typ premennej, vstupné podmienky), výstupy (identifikátor, popis, typ premennej) a ďalšie premenné.

Každý algoritmus musí mať nasledovné vlastnosti:

elementárnosť - postup je zložený z činností, kt. sú pre realizátora elementárne a zrozumiteľné

determinovanosť- pre každý krok algoritmu je jednoznačne určený nasledujúci krok

hromadnosť- algor. musí vždy vychádzať z meniteľných vstupných údajov, t.j. mal by byť použiteľný pre riešenie každej úlohy daného typu

rezultatívnosť- algor. vedie po konečnom počte krokov k výsledku

konečnosť- postup skončí vždy v určitom čase a po vykonaní konečného počtu činností

efektívnosť- postup sa uskutočňuje v čo najkratšom čase a s využitím čo najmenšieho počtu prostriedkov

Zápis algoritmov

slovný zápis - dobre sa nám v ňom uvažuje, ale ako prostriedok analýzy zložit. úloh je nevýhodný pretože: je neprehľadný, nedostatočne zvýrazňuje zmeny postupu, môžu obsahovať nepresnosti

pomocou vývojových diagramov - bloková grafická postupnosť operácií, ktorá má realizovať úlohu.

Program

• je predpis, ktorý definuje, akým spôsobom má počítač riešiť určitý problém

• je séria inštrukcií napísaných v jazyku počítača, program riadi činnosť počítača s určitým cieľom

• 1. musí viesť k správnemu riešeniu

• 2. musí k nemu viesť konečným počtom krokov (a v rozumnom čase)

• 3. musí byť použiteľný univerzálne

Vlastnosti programu: - správnosť a spoľahlivosť, pružnosť a modifikovanosť, prispôsobivosť, odolnosť voči vonkajším chybám, zdokumentovateľnosť, zrozumiteľnosť, dostupnosť

Programovanie je proces vytvárania algoritmu a jeho zápisu v tvare programu. Program je konkrétna formulácia algoritmu založená na konkrétnej reprezentácií a štruktúre údajov.

Ladenie

- odstránenie syntaktických a sémantických (logických) chýb

3. Informačné potreby manažéra leteckého podniku.

Informačné potreby manažéra

Výhody

jednoduchá a rýchla informovanosť zamestnancov o všetkých procesoch, ktoré vykonávajú a za ktoré zodpovedajú,

dynamická tvorba podkladov pre pracovné náplne pre jednotlivé pracovné miesta. Z toho vyplýva výrazné skrátenie času potrebného na vypracovanie pracovných náplní a zároveň zníženie rizika vytvorenia nekompletnej pracovnej náplne z dôvodu pozabudnutia na niektorý z procesov, ktoré pracovná pozícia taktiež bude vykonávať,

jednoznačné, prehľadné a transparentné pridelenie právomocí a zodpovedností za každý proces,

zefektívnenie kategorizácie

dokumentácie v organizácii jej priradením k jednotlivým procesom, a tým

získanie kompletnej dokumentácie k jednému procesu na jednom mieste,

vytváranie pracovného portálu zamestnanca, kde bude mať k dispozícii všetky

procesy, ktoré vykonáva, za ktoré zodpovedá a dynamický zoznam všetkej

dokumentácie, ktorá dané procesy popisuje, teda ktoré musí zamestnanec ovládať.

Z tejto vlastnosti vyplýva:

minimalizácia potreby času zamestnancov na vyhľadávanie potrebných informácií,

zníženie rizika postupu zamestnancov v nesúlade s platnými pravidlami

rýchle získanie zoznamu všetkých objektov v jednotlivých procesoch a tým sledovanie ich využívania

zjednotenie používaných pojmov zavedením slovníka objektov centrálne spravovaného Správcom objektov

zrýchlenie tvorby procesného modelu s možnosťou riadenej distribúcie tvorby a údržby na všetkých zamestnancov

Význam informačných potrieb pre manažéra

4. Využívanie informačných technológií – kancelárskeho programového vybavenia manažérom leteckého podniku.

Medzi základný software, ktorý by mal manažér leteckého podniku ovládať sú predovšetkým znalosť Windows (v dnešnej dobe hlavne Windows XP a Vista) a znalosť balíka Office. Najznámejšími a najrozšírenejšími programami balíka Office sú Word, Excel, PowerPoint, Access a Outlook.

Access – slúži na tvorbu a prácu s databázami. Manažér v zamestnaní sa stretáva so stále väčším množstvom informácií, ktoré potrebuje ukladať, triediť, udržovať, aktualizovať, znovu nájsť a používať atď. Pomocou programu Access môže manažér usporiadať dáta podľa svojho želania a sústrediť ich na jednom mieste, čo umožňuje jednoduchú orientáciu a hľadanie v databáze. Jednoduchá je i aktualizácia dát – stačí zmeniť jeden údaj a Access automaticky aktualizuje všetky dáta, ktoré túto informáciu obsahujú. Ak potrebuje manažér zhrnúť niektoré informácie v jeden celok, program vytvorí profesionálnu zostavu, ktorá obsahuje len informácie, ktoré potrebuje a žiadne iné.

Outlook – slúži na komunikáciu (e-mail) a plánovanie činností. Skladá sa z rôznych častí – elektronická pošta, kalendár, plánovanie úloh, poznámky, kontakty, hromadná korešpondencia a denník.

Word – je textový editor ponúkajúci množstvo možností a funkcií pre prácu s textom. Pomocou tohto programu môže manažér jednoducho a rýchlo vytvoriť listy, zmluvy, správy, pozvánky, obálky alebo aj dlhé knihy či časopisy. Program disponuje množstvom typov písma ľubovoľnej veľkosti, rôznymi efektmi, rezmi písma, umožňuje písať farebný text, alebo vložiť animované efekty. Word ďalej ponuka rôzne možnosti ako napr. číslovanie, usporiadanie textu do odrážok. Text sa dá usporiadať do stapcov, ktoré uľahčujú napr. rozdelenie úloh pre rôzne skupiny pracovníkov. Do textu je možné vkladať obrázky z rôznych zdrojov, ktoré sú vhodné predovšetkým na pozvánky. Vzorce a symboly využije manažér vtedy, ak potrebuje napísať nejaké matematické výpočty alebo potrebuje nejaké zvláštne znaky napr. © ,¶, µ alebo znaky z cudzích abecied (grécka, arabská atď.).

Excel – tabuľkový editor slúži nielen pre zápis údajov do tabuliek, ale aj pre výpočty, prehľadné usporiadanie údajov, tvorbu grafov, prácu so zoznamami a umožňuje robiť rozbory údajov za účelom získania informácií. Z údajov v tabuľkách môže ďalej vytvoriť rôzne grafy, pri niektorých typoch grafov sa dajú jednotlivé body v grafe pospájať rôznymi spôsobmi. Program ponúka rôzne prednastavené funkcie pre ľahšie výpočty – finančné, matematické, štatistické, logické, atď.

Power Point – slúži na tvorbu prezentácií. Prezentácia je rozdelená na slajdy. Počet slajdov by mal zodpovedať dažke prezentácie. Na slajdoch môžeme zmeniť pozadie, vkladať obrázky (pracovať s obrázkami), písmo môžeme zmeniť podobne ako vo Worde, do prezentácie môžeme vkladať rôzne tabuľky a grafy. Prezentácia môže obsahovať aj zvuk. Ovládanie sledu slajdov sa dá nastaviť na manuálne (kliknutie myšou, alebo enter) alebo na automatické, kde sa dá nastaviť časový priestor medzi dvoma nasledujúcimi slajdmi. V Power Pointe môže manažér zvoliť rôzne efekty, či už nadpisov, obrázkov alebo textu.

5. Základné objekty (prvky, entity) v informačných systémoch leteckej dopravy a vzťahy (relácie) medzi základnými objektmi. ( Letisko, letecká spoločnosť, let, letový poriadok, lietadlo)

Medzi základné prvky, resp. entity v informačných systémoch leteckej dopravy patria: letisko a letecká spoločnosť

Letisko je začiatočný a konečný bod leteckého prepravného procesu, bod medzipristátia liniek (tranzit) a bod prestupu/prekladu medzi leteckými linkami (transfer).V systéme civilnej leteckej dopravy letisko predstavuje ekonomický, prevádzkový a sociálny celok. U leteckých spoločností medzi ich hlavné činnosti patrí letecká preprava osôb a letecká preprava nákladu. Charakteristické črty klasických leteckých spoločností sú: ponúkajú vernostné programy, ponúkajú lety za verejne známe ceny. Leteckú spoločnosť, ktorá prevádzkuje daný let, môžeme určiť na základe čísla letu.

Let je relácia medzi letiskami a leteckými spoločnosťami. Samotný stav letu môže nadobudnúť rôzne hodnoty, ako napr. delayed, cancelled, on-time.

Pri zostavovaní letového poriadku, treba rešpektovať skutočnosti, ako sú koordinácia letových poriadkov, miestne časy v rôznych časových pásmach, doba letu na jednotlivých linkách, parametre jednotlivých letísk v sieti dopravcu.

Prílety a odlety sú entitami letového poriadku. Ak letecká spoločnosť prevádzkuje let, pričom táto LS a let sú entity, tak vzťah medzi je relácia medzi entitami. Systémy plánovania letových poriadkov umožňujú prijímať logistické rozhodnutia v rotácii lietadiel a posádok.

Lietadlo je každé zariadenie, ktoré je schopné bezpečne vzletieť a pristáť, je spôsobilé lietať iba v atmosfére nezávisle na zemskom povrchu, niesť na palube osoby, alebo iný náklad a ktoré je iba čiastočne riaditeľné (napr. balóny).

6. Dátové štruktúry v informačných systémoch leteckej dopravy

(Príklad : Letisko : IATA kód letiska, ICAO kód letiska názov letiska, krajina, zemepisná šírka, dažka, nadmorská výška – to sú vlastnosti (atribúty) objektu

Proces tvorby dátových štruktúr nazývame dátovým modelovaním. Hlavným cieľom dátového modelovania je vytvorenie dátových štruktúr daného informačného systému alebo v užšom slova zmysle databázového systému, resp. bázy dát.

Databázový systém sa skladá zo systému riadenia bázy dát SRBD (SRBD – to sú programy, obyčajne databázový server a klientské aplikácie) a z bázy dát (dátové štruktúry + údaje).

Výsledkom dátového modelovania je báza dát daného informačného systému s dátovými štruktúrami. V rámci SRBD hlavný používateľ (správca systému) definuje používateľov systému a ich práva v rámci databázového systému.

Entitno-relačný model – je to dátový model v ktorom základné objekty (entity) sú:

- Medzinárodné letiská (Airport)

- Letecké spoločnosti (Airlane)

Jednotlivé vlastnosti entít nazývame atribútami. Entity a atribúty sú základné pojmy databázovej terminológie. Ďalší takýto základný pojem je relácia (napr. to že nejaká letecká spoločnosť prevádzkuje let (Flight) z daného letiska, to je vlastne relácia medzi leteckou spoločnosťou a letiskom).

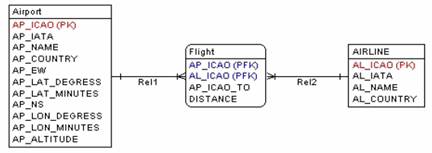

Entitno-relačný diagram

ERD obsahuje entity (Airport, Airline), reláciu (Fligth) a atribúty jednotlivých objektov. Atribút AP_ICAO je primárnym kľúčom entity Airport, lebo ICAO kód letiska jednoznačne určuje dané letisko. Ďalšie atribúty AP_NAME je názov letiska, AP_LAT_DEGRESS sú súradnice zemepisnej šírky v stupňoch atď. Relácia Flight je vytvorená pomocou primárneho kľúča AP_ICAO (Airport), AL_ICAO (Airline). Vo všeobecnosti v relácii Flight sa takýto kľúč nazýva cudzím kľúčom.

Príklad:

Letisko

KSC

LZKZ

Košice

Slovakia Let Letecká Spoločnosť

Severná šírka KSC ESK

48stupňov ESK NE

39 minút LKPR SkyEurope Airlines

21stupňov 528 Slovakia

14minút

Východná dažka

230 metrov výška

7. Globálne kódovanie v informačných systémoch leteckej dopravy (Nutnosť a výhody globálnych kódov v informačných systémoch. Organizácie IATA, ICAO. Dátové prepojenia informačných systémov leteckej dopravy na základe globálneho kódovania )

Nutnosť a výhody globálnych kódov v informačných systémoch

Globálne kódovanie údajov (IATA, ICAO) v leteckých informačných systémoch je potrebné preto lebo to umožňuje vytvorenie dátového rozhrania medzi rôznymi informačnými systémami. Umožňuje to spoluprácu, dátové prepojenie informačných systémov, za predpokladu, že tie globálne kódy sú umiestnené v dátovej štruktúre daného systému. Ďalšou výhodou takéhoto kódovania je stručné vyjadrenie informačného obsahu.

Organizácie IATA, ICAO

V leteckých informačných systémoch základné objekty, entity (letisko, letecká spoločnosť, lety, lietadlá atď.) majú svoje kódy. Tieto kódy sú medzinárodné, prideľujú a databázu kódov spravujú medzinárodné organizácie.

IATA - Medzinárodné združenie leteckých prepravcov, táto organizácia prideľuje trojpísmenové letiskové kódy (´KSC´ - letisko v Košiciach) a kódy pre letecké spoločnosti.

ICAO - Medzinárodná organizácia pre civilné letectvo. Je to medzivládna organizácia pod patronátom OSN ktorá prideľuje kódy pre letiská a letecké spoločnosti. ICAO kódovanie je štruktúrované kódovanie, kódy sú pridelené podľa určitej schémy, logiky.

Dátové prepojenia informačných systémov leteckej dopravy na základe globálneho kódovania

Štandardizácia dátových štruktúr v leteckej doprave (to znamená použitie rovnakých dátových štruktúr v rôznych informačných systémoch leteckej dopravy – to umožňuje jednoduchú komunikáciu medzi rôznymi informačnými systémami).

Príklad na štandardizovanie dátových štruktúr z oblasti aerodynamiky. V r. 1994 spoločnosti NASA a Boeing po rôznych pracovných stretnutiach zameraných na prenos technológií NASA do priemyslu konštatovali, že najväčším problémom pri takomto prenose sú rôzne dátové štruktúry použité v rôznych leteckých informačných systémoch. Preto vznikla myšlienka vyvinúť štandardné dátové rozhranie pre letecké informačné systémy a technológie a vypracovať programové vybavenie na prácu s danými dátovými štruktúrami na základe otvoreného programového kódu. Takto vznikla štandardná dátová štruktúra CFD General Notation System (CGNS). CGNS je komplexný systém, ktorý obsahuje dátové štruktúry (ADF), knižnicu programov na prácu s dátami na nízkej úrovni (ADF core), štandardné rozhranie dátových štruktúr (SIDS). Systém CGNS sa stal vedeckým a priemyselným štandardom.

8. Informačné systémy na letiskách – komplexný letiskový informačný systém

( Prvky informačného systému : letiská, letecké spoločnosti, letové plány, .., funkcie systému : pozemné riadenie prevádzky, informácie o letoch, .. )

Informačné systémy na letisku môžeme definovať ako systémy slúžiace na zber, udržiavanie, spracovaní a poskytovanie informácií pre zaistenie prevádzky a bezpečnosti civilného letectva. Letecké informačné systémy musia byť schopné navzájom spoľahlivo komunikovať a spolupracovať globálne v reálnom čase. Pracovisko letiskových dispečerov – hlavnou činnosťou letiskových dispečerov je zaistenie pozemnej prevádzky letiska a odovzdávanie prevádzkových informácií ostatným prevádzkovým zložkám, ktoré sa podieľajú na vybavovacom procese.

Na to aby mohli byť informácie spracované a odovzdané musí mať letiskový dispečer „vstupy“

Zdroje vstupov: komunikačné systémy a informačné systémy

Komunikačné systémy – telefónne prístroje, rádiostanice, interkom

Informačné systémy - KLIS – komplexný letiskový informačný systém

- AFTN – letecká pevná telekomunikačná sieť

- AMS – automatický monitorovací systém

- SITATEX

- GAETAN a GUIDE

KLIS – komplexný letiskový IS

Tento komplexný informačný systém môžeme definovať ako logicko-riadiacu jednotku, ktorá:

umožňuje vkladať letové plány (na prílet a odlet) pre ďalšie spracovanie,

spracováva vložené údaje pre pozemné riadenie prevádzky,

spracováva vložené údaje pre vypracovanie štatistických ukazovateľov,

zobrazuje informácie o letoch cestujúcej verejnosti

poskytuje administráciu rozsiahlej databázy systému (zoznamy letísk, typy lietadiel, registračné značky, letecké spoločnosti, príletové a odletové servisy)

GEATEAN a GUEIDE systémy

Vybavovacie systémy GAETAN a GUIDE sú určené:

pre vybavovanie cestujúcich na letisku,

pre automatické generovanie správ potrebných pre let (SITATEX),

pre automatické generovanie a tlač potrebných dokumentov (LOADSHEET),

pre tlač palubných vstupeniek,

pre tlač batožinových štítkov včítane výpočtu poplatkov za batožiny s vyššou dovolenou hmotnosťou,

pre seating process,

pre weight and balance process.

AMS - automatický monitorovací systém

Systém AMS je určený pre ovládanie a signalizáciu svetelných zabezpečovacích zariadení a monitorovanie nasledujúcich systémov a zariadení letiska:

svetelných signalizačných a zabezpečovacích zariadení vzletových/ pristávacích a pojazdových dráh,

rádionavigačných zariadení a systémov,

elektroenergetických zariadení,

náhradných a záložných zdrojov,

núdzových postupov pri mimoriadnych a havarijných situáciách,

podmienok prevádzky pri kategóriách dohľadnosti ICAO I a II,

ochrany proti prepätiu.

9. Komunikácia medzi letiskami a leteckými spoločnosťami

(Sieť AFTN a správy SITATEX – aktualizácia letových plánov, správy o pohybe lietadiel, správy o naložení lietadiel, správy o službách pre cestujúcich, správy o menných zoznamoch cestujúcich )

AFTN – Aeronautical fixed telecommunication network

AFTN sieť je celosvetový systém leteckých pevných telekomunikačných okruhov zriadených medzi jednotlivými AFTN spojovacími strediskami s cieľom prenosu informácií. Stanica AFTN inštalovaná na pracovisku letiskových dispečerov poskytuje možnosť prijímať a vysielať nasledujúce AFTN správy:

- Prijímané správy – letové plány (príletové a odletové), zmeny v letových plánoch, SLOTy

- Odosielane správy – NOTAM, SNOWTAM

SITATEX

SITATEX je komunikačný systém používaný v letectve, ktorý slúži ako prostriedok šírenia informácii medzi letiskami a leteckými spoločnosťami.

Prostredníctvom SITATEXu je možné prijímať a odosielať nasledujúce typy prevádzkových správ, ktoré slúžia na zaistenie poskytovania handlingových služieb:

MVT (správy o pohybe lietadiel),

LDM (správy o naložení lietadiel),

PSM (správy o službách pre cestujúcich),

PTM (správy o transferových cestujúcich),

PNL (správy o menných zoznamoch cestujúcich).

Pre zaistenie slotovej koordinácie s leteckými spoločnosťami tzn. prideľovať sloty pre lietadlá, ktoré plánujú priletieť alebo odletieť z letiska a aby sa predišlo meškaniam z dôvodu kapacity letiska je možné prostredníctvom systému SITATEX vykonávať proces plánovania letov. Letiskové sloty sú definované časy na prílet a odlet lietadla, ktoré prideľuje prevádzkovateľ letiska leteckým spoločnostiam.

10. Rezervačné systémy a tarifné systémy - služby pre cestujúcich ( Rezervačné systémy : Amadeus, Galileo, Sabre, celosvetové siete, ktoré obsahujú letové plány, tarifné systémy, inventárne systémy letov

Najznámejšie rezervačné systémy: Amadeus, Galileo, Sabre, Worldspan, Abacus.

Rezervačný systém Amadeus - založený v roku 1987. Je navrhnutý pre spoluprácu s prehliadačom, takže nie je potreba inštalovať, či konfigurovať žiadny software. Nízke prevádzkové náklady umožňujú využívanie systému aj tým cestovným agentúram, ktoré práve budujú svoju spoločnosť, alebo čakajú na zavedenie pevnej linky.

Rezervačný systém Galileo - pôvodne sa nazýval Apollo, v roku 1993 premenovaný na Galileo. GalileoOnLine je internetový rezervačný systém prispôsobený k predaju služieb prostredníctvom stránok agentúr. V rozšírenej verzii Standard umožňuje akúkoľvek úpravu podľa želania agentúr, vrátane napojenia ďalších rezervačných konektorov pre ubytovanie, zjednanie poistenia, požičanie áut a ďalších služieb. Významnou pridanou hodnotou riešenia GalileoOnLine, v porovnaní s konkurenčnými produktami, je rozšíriteľnosť a prepracované zázemie aplikácie.

Výhody GalileoOnLine: - ľahká a rýchla implementácia, zaistenie všetkých základných potrieb internetového predaja leteniek, jednoduché a intuitívne používanie, voliteľné prihlasovanie a registrácia užívateľov, užívateľské profily, prístup užívateľov k zoznamu rezervácií, vyhľadávanie spojenia podľa mnohých zadávateľných kritérií, rezervácie do GDS, prístup do administračného zázemia pre zmenu základných nastavení a sledovanie vykonaných rezervácií.

Rezervačný

systém Sabre - prvý globálny distribučný systém Sabre má svoje korene v internom

rezervačnom systéme leteckej spoločnosti American Airlines, ktorý v roku 1953

začala vyvíjať firma IBM. V roku 1959 bol uvedený do praxe a v

sedemdesiatych rokoch firma umožnila rezervácie cez tento systém svojim

najväčším predajcom.

Ďalšie rezervačné systémy:

Systém WorldSpan. Systém Abacus pokrýva ázijský trh. Je postavený na technológiách Sabre - 1988.

Letové plány

1. plánovanie letového poriadku: ide o systémy na vytvorenie konkrétneho letového poriadku pre konkrétnu flotilu s možnosťou modelovať alternatívne varianty letového poriadku a merať ich predpokladanú ziskovosť. Systémy pomáhajú rýchlo reagovať na správanie sa konkurencie.

2. plánovanie lietadiel a posádok: tieto systémy sú nástrojom na optimalizáciu obsadenia naplánovaných letov technikou a posádkami. Riešia aj oneskorené, presmerované alebo zrušené lety.

Vďaka týmto systémom je možné operatívne rýchlo rozhodovať a minimalizovať negatívny dopad odklonenia sa od plánovaného letového poriadku.

Systém plánovania letov – na základe informácií o aktuálnej meteorologickej situácii na plánovanej trase a informácií z letiskových systémov vypočítava letové plány pre konkrétne linky.

Systém optimalizácie letových posádok – obsahuje kompletnú databázu lietajúceho personálu s mnohými údajmi vzťahujúcimi sa na konkrétnych jednotlivcov, napr.: prehľady nalietaných hodín, liniek, kvalifikácie, absolvovaných kurzov, školení, dovolenky alebo zdravotné prehliadky. Systém zaisťuje ideálne obsadenie operovaných letov posádkami.

Inventárne systémy

Je to miesto, kam sa primárne vkladá či nahráva a udržiava letový poriadok spoločnosti. Spravujú sa tam aj všetky rezervácie na linky danej spoločnosti. Odtiaľ sa riadi obsadenie liniek a distribúcia voľných kapacít. Na uspokojivé fungovanie inv. systému je potrebné zaistiť výmenu dát s rôznou mierou interaktivity prepojenia s: distribučnými a rezervačnými systémami, odbavovacími systémami, webovými stránkami (on-line predaj) a inventárnymi systémami.

Tarifné systémy

Tarifné systémy sú integrálnou časťou globálnych distribučných systémov (GDS). Hlavnou úlohou GDS je ponúkať voľné kapacity na pravidelných linkách, informovať o dostupných cenách, tvoriť rezervácie, oceniť ich a vystaviť letenku. Užívateľmi GDS sú predovšetkým cestovné agentúry. Tarifné systémy uchovávajú informácie o cenách leteniek, letiskových taxách, rôznych poplatkoch a tarifných podmienkach na konkrétne lety a letecké spoločnosti.

11. Vlastnosti prenosových ciest realizovaných elektrickým, optickým a elektromagnetickým spojením

Prenosová cesta môže byť realizovaná:

Elektrickým spojením – napr. telefónny kábel, koaxiálny kábel, krútená dvojlinka.

Koaxiálny kábel (Nesymetrické vedenie):

Patrí medzi prenosové média drôtového typu. Koaxiálny kábel prenáša elektrické signály prostredníctvom dvoch vodičov. Jeden z vodičov je medený drôt, ktorý predchádza stredom kábla. Druhý vodič je tvorený hustou vodivou sieťkou, ktorá obklopuje stredový vodič od okolitých vplyvov. Obidva vodiče sú od seba oddelené vrstvami izolácie a plastického obalu.

Dôležitým parametrom koaxiálneho kábla je impedancia meraná v Ohmoch. Vyjadruje odpor, ktorý kladie kábel striedavému prúdu. Pre počítače sa používajú koaxiálne káble s impedanciou 50 Ohmov, pre prenos televízneho signálu s impedanciou 75 Ohmov. Pri prepojení počítačov koaxiálom sa musia ukončiť oba konce káblu ukončovacím členom – terminátorom. Ak by sme to neurobili výsledkom by bolo skreslenie a znehodnotenie signálu. Zakončovací člen musí mať taký odpor, aký má koaxiálny kábel. V oblasti počítačov sa používajú dva druhy koaxiálnych káblov: tenký a hrubý

Vlastnosti:

rýchlosť prenosu cca 350 Mbit/s

vyššia odolnosť voči elektromagnetickému a slabá odolnosť voči magnetickému rušeniu

spojenie pomocou BNC konektorov

po prerušení skolabuje celá sieť

umožňuje prenos dát s vysokou spoľahlivosťou a s rýchlosťou prenosu 2,5 Mbit/s.

Zloženie koaxiálneho kábla:

nosný vodič (signálový vodič): - vodivý drôt, vyrobený väčšinou z medi, môže byť buď plný nebo splietaný, jeho priemer (popr. počet vlákien) je jedným z faktorov ovplyvňujúcom útlm

izolácia: - izolačná vrstva vyrobená z dielektrika, ktorá je umiestená okolo nosného vodiča ako dielektrikum sa používa upravený polyethylén alebo teflon

fóliové tienenie: - tienenie z tenkej fólie okolo dielektrika, obvykle zložené z hliníka

splietané tienenie: - splietaný vodič (fólia) vyrobený z medi alebo hliníka, môže slúžiť nosnému vodiču ako uzemnenie, spolu s fóliovým tienením chráni nosný vodič pred EMI

plášť: - vonkajší kryt, ktorý môže byť buď typu:

plenum (žiaruvzdorný) : vyrobený z teflonu alebo kynaru

nonplenum: vyrobený z polyethylénu alebo PVC

Výhody a nevýhody koaxiálneho káblu:

Výhody koaxiálneho káblu: môže slúžiť i k prenosu hlasu a videa (v preloženom pásme)

Nevýhody koaxiálneho káblu: - zložitá inštalácia (hrubý koax. kábel), nízke prenosové rýchlosti (do 10Mbps)

Vyrába sa v dvoch základných variantoch ako tienená (STP) a netienená (UTP) krútená dvojlinka.

Netienený UTP – sa skladá z 2, 4, 22, 24 alebo 26 medených drôtov s impedanciou 100 Ohmov. Páry drôtov sú vzájomne obtočené bez tienenia jednotlivých párov.

Výhody a nevýhody krútenej dvojlinky:

Výhody krútenej dvojlinky: - UTP je ľahký a flexibilný, STP poskytuje dobrú ochranu proti EMI

Nevýhody krútenej dvojlinky: - STP je hrubý a ťažko sa s ním pracuje, UTP je citlivý na rušenia, UTP signály nemôžu byť prenášané bez regenerácie (zosilnenia a čistenia) na väčšie vzdialenosti

Elektromagnetickým spojením – napr. rádiové a satelitné prenosy. Pri rádiových prenosoch je informácia prenášaná pomocou rádiových signálov vysielaných cielene určitým smerom.Výhodou je pomerne priaznivá cena, možnosť využívať pozemné vysielacie stanice aj satelity. Týmto spôsobom je možne pripojiť aj stanice, ktoré by pomocou káblovej techniky bolo veľmi nákladné pripojiť (výskumné stanice v odľahlých oblastiach), alebo nebolo vôbec možné pripojiť (stanice na lodiach, v lietadlách a pod.).

Je rádiová komunikačná technológia, ktorá využíva bezlicenčné frekvenčné pásmo 2,4 GHz. Jej prínosom je bezdrôtový spôsob komunikácie bez priamej viditeľnosti. Rýchlejší dátový prenos (1Mb/s), dosah 10 - 200 m, nízka spotreba elektrickej energie, ľahká konfigurácia a jednoduchý spôsob pripojenia.

V roku 2003 bola prijatá nová norma IEEE 802.11g, ktorá špecifikuje WLAN (Wireless LAN) zariadenia pre prenos rýchlosťou 54 Mb/s. Dosah WLAN siete sa pohybuje okolo desiatok metrov vnútri budov, stoviek metrov v nezastavanom priestore. Dosah závisí od konkrétneho zariadenia aj od požadovanej prenosovej rýchlosti (s narastajúcou vzdialenosťou počítača od prístupového bodu prenosová rýchlosť významne klesá).

Optickým spojením – napr. kábel s optickým vláknom. Sú médiom, ktoré prenáša signály prostredníctvom svetla. Prenos informácií je založený na princípe úplného odrazu svetla.Umožňuje spoľahlivý vysokorýchlostný prenos veľkého objemu dát na veľkú vzdialenosť. Odolnosť proti rušeniu, nemožnosť odposlechu, elektrické oddelenie zdroja od ciela, vysoká prenosová kapacita, nízke straty. Vysielač prevádza elektrický signál pomocou LED diódy alebo laserovej diódy na svetelný a vysiela ho do vlákna. Na strane prijímateľa ho fotodióda alebo fototranzistor prevedie na elektrický signál.

Optický kábel sa skladá z nasledujúcich častí:

jadro: - zložené z jedného alebo viacerých sklenených príp. plastických vlákien, ktorými prechádza svetelný signál, plastické vlákna sú jednoduchšie na výrobu, ale je ich možné použiť len na kratšiu vzdialenosť , priemer jadra sa pohybuje od 2 do niekoľko sto mikrometrov

plášť svetlovodu: - vyrobený ako jedna časť spoločne s jadrom, jedná sa o vrstvu (obyčajne z plastu) s nižším indexom lomu svetla ako má jadro, jeho úlohou je 'udržať' svetlo vo vnútri svetlovodu, priemer plášťa je od 100 mikrometrov do 1 mm

obal: vonkajšie plastové ochranné puzdro

zosilňovacia vrstva - niektoré typy optických káblov, medzi plášťom jadra a obalom nachádza vrstva kevlarových vlákien, ktorá zabraňuje jeho náhodnému prelomeniu a zvyšuje jeho celkovú pevnosť

12. Metódy spojenia a potvrdzovania správ v počítačových sieťach

Určujú, či spojenie umožňuje prenášať dáta v jednom smere alebo v oboch smeroch. V prípade spojenia umožňujúceho prenos v oboch smeroch určujeme, či umožäuje prenášať dáta súčasne.

Simplexný prenos - umožňuje iba jednosmerný prenos dát medzi vysielačom a prijímačom a používa iba jedno prenosové médium (televízne vysielanie)

Duplexný prenos - používa 2 a viac kanálov, a tak prenos môže prebiehať v rovnakom okamžiku oboma smermi. Na duplexný prenos teda môžeme pozerať ako na 2 simplexné prenosy.

Poloduplexný prenos - prenos dát prebieha v obidvoch smeroch po jednej prenosovej linke

- každá stanica musí byť schopná vysielať a prijímať dáta

- poloduplexný okruh tak dovoľuje obojsmernú komunikáciu ale nie v rovnakom okamihu.

Číslovanie paketov - je mechanizmus, ktorý umožňuje prijímacej strane detekovať zdvojený paket (k tomu dochádza pri strate potvrdzovacieho paketu, vysielacia strana nie je schopná rozpoznať, či došlo k strate paketu alebo iba k strate jeho potvrdenia a opakuje vysielanie), aby prijímacia strana rozpoznala, že ide o už prijatý paket, všetky pakety sú vzostupne očíslované, potom je možné detekovať nielen opakovaný paket (rovnaké číslo), ale aj stratu paketov (vynechané čislo).

13. Metódy prístupu na zdieľané prenosové médium v počítačových sieťach

Kapacita prenosového spoja je pevne rozdelená do častí pridelených jednotlivým účastníkom

Frekvenčný multiplex (FDMA – Frequency division multiple access)

rozdelí celkovú frekvenčnú šírku kanála do niekoľkých frekvenčných pásiem (každé slúži k prenosu určitých informácií) prideleným jednotlivým uzlom

Časový multiplex (TDMA – Time division multiple access)

je metóda, ktorá sprístupňuje komunikačný kanál (prenosové médium) niekoľkým účastníkom súčasne

- každý uzol má pridelený celý prenosový kanál na istý časový úsek (slot)

uzly získavajú prístup k prenosovému médiu vo vopred určenom poradí

je zaručené, že každý uzol získa prístup do siete v časovom intervale danej dažky

podľa poradia, v ktorom stanice získavajú prístup k médiu, sa delí na:

centralizované prideľovanie – poradie je dané serverom (napr. polling)

Existujú 2 typy centrálneho prideľovania:

prideľovanie na žiadosť (request)

- každý uzol má pre seba vyhradenú malú časť prenosovej kapacity kanála, v ktorej môže kedykoľvek žiadať centrálny uzol o pridelenie voľného prenosového kanála.

- po potvrdení potom uskutoční prenos údajov, uvoľnenie kanála oznámi opäť centrálnemu uzlu

prideľovanie na výzvu (pooling)

plne riadi centrálny uzol – controller (poller), ktorý sa, v dopredu danom poradí, periodicky spytuje všetkých podriadených uzlov, či nemajú údaje na vysielanie

ak áno, dopytovaná stanica ich hneď odošle

ak nie (uzol nemá údaje pripravené na vysielanie), odpovie iba potvrdzovacím paketom, alebo neodpovie vôbec

uzol môže pristúpiť k sieti iba ak je k tomu vyzvaný

decentralizované prideľovanie – poradie je dané fyzickým (logickým) usporiadaním uzlov (napr. token passing)

Token passing (predávaním tokenu, pešeka)

token sa vytvára pri inicilazácii siete

proces predávania tokena:

uzol, ktorý obdrží idle token a chce vysielať, ho označí ako busy a pošle ho s pripojeným dátovým paketom ďalšiemu uzlu

dátový paket spoločne s tokenom je predávaný z uzla do uzla dokiaľ nedosiahne svojho adresáta

príjemca (adresát) potvrdí prijatý dátový paket zaslaním tokena (príp. tokena spoločne s dátovým paketom) späť k odosielateľovi

odosielateľ uvedie token opäť do stavu idle a predá ho ďalšiemu sieťovému uzlu

siete vyžadujú prítomnosť tzv. aktívneho monitora (AM – Active monitor) a jedného alebo viac pohotovostných monitorov (SM – Stanby Monitor)

úlohu AM plní spravidla uzol, ktorý token vygeneroval

AM sleduje stav tokena a v prípade že dôjde k jeho strate alebo poškodeniu (po istej dobe AM neprijme korektný token), vygeneruje token nový a obnoví tak prevádzku na sieti

SM kontrolujú AM, či plní svoju činnosť a ak dôjde k jeho výpadku, tak 1 zo SM sa stáva novým AM a sieť sa tak stáva opäť funkčnou

Medzi sieťové architektúry, ktoré pracujú na princípe predávania tokena patria: ARCnet, Token – Ring, Token – Bus, FDDI

Okamih svojho prístupu na kanál určujú všetky stanice samostatne na základe vlastného odhadu. Metóda náhodného prideľovania CSMA znižuje počet kolízií tým, že pred vysielaním testuje stanica voľnosť kanálu. Ak je voľný, stanica začne vysielať, ak nie čaká na jeho uvoľnenie. Môže sa však stať, že v rovnakom okamihu začne vysielať aj iná stanica, pretože testovala voľnosť kanálu v rovnakom čase. Používajú sa metódy CSMA/CA a CSMA/CD.

CSMA/CA – predchádzanie kolízií – pred vysielaním stanica počúva a ak je kanál voľný začne vysielať

CSMA/CD – detekcia kolízií – pokiaľ stanica zistí kolíziu zastaví vysielanie, počká náhodný čas a opakuje svoj pokus znova

4. Distribuované prideľovanie

Zaručuje bezkonfliktné prideľovanie zdieľaného kanála jednotlivým staniciam tak, že je možné zaručiť aj maximálnu dobu oneskorenia paketu. Existencia centrálnej stanice nie je potrebná. Prideľovanie kanála sa vykonáva na všetkých zúčastnených staniciach súčasne.

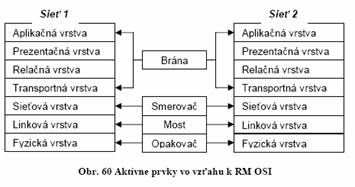

14. Vlastnosti a funkcie základných prepojovacích prostriedkov aktívnej sieťovej infraštruktúry

Prepojovanie sietí

Podľa počtu uzlov použitých v počítačovej sieti a v závislosti na topológii siete sa volia aktívne prvky, ktoré prepojujú na:

Aktívne prvky na fyzickej vrstve

Repeater

Repeater (opakovač) je aktívny prvok zaisťujúci spojenie dvoch a viac segmentov siete tak, že signál obdržaný na jednom porte segmentu zopakuje do ostatných portov pričom zároveň signál prečasuje (t.j. obnoví ostré vzostupné a zostupné hrany signálu). Opakovač pracuje výhradne na fyzickej vrstve. Nevykonáva žiadne rozhodnutia na základe prijatého signálu, nerobí kontrolu chýb, nepoužíva vyrovnáciu pamät, nepodporuje komunikáciu v režime plného duplexu a má obmedzenú “inteligenciu” (jeho chápanie je obmedzené na fyzickú vrstvu). Pracuje iba v sieťach rovnakého charakteru, kde predlžuje povolenú dažku segmentu siete, alebo umožnuje zvýšiť počet pripojených staníc. Zvyšuje oneskorenie v sieti. Najčastejšie sa používa v koaxiálnych sieťach

Rozbočovač

Je aktívny prvok počítačovej siete, ktorý umožňuje jej vetvenie. Je určený pre vytváranie sietí s topológiou hviezda. Chová sa ako viacportový opakovač, to znamená, že všetky dáta, ktoré prichádzajú na jeden z portov skopíruje na všetky ostatné porty, bez ohľadu na to, na ktorom porte sa nachádza zariadenie, ktorému sú dáta adresované. Rozbočovač zväčšuje kolíznu doménu, to má za následok, že všetky zariadenia na danom segmente siete „vidia“ všetky rámce, aj tie, ktoré sú adresované iným zariadeniam a u väčších sietí to znamená zbytočné preťažovanie tých zariadení, ktorým dáta v skutočnosti nepatria. Podľa počtu portov môžu byť 8 až 48 portové. Počet opakovačov alebo rozbočovačov spojených za sebou je obmedzený. Zlyhanie rozbočovača vo hviezdicovej topológií spôsobí kolaps siete. Rozbočovače je možné prepájať kaskádovito alebo zostohovaním.

Média Converter

Média Converter (prevodnik) je pomerne obľúbené zariadenie, ktoré zaisťuje konverziu (prevod) signálu z jedného typu média do iného (napr. konverzia z Multimodovej (mnohovidovej) optiky na Sing-lemodovú (jednovidovú) optiku nebo z UTP na optiku). Rozdiel medzi opakovacom a prevodníkom je v tom že prevodník na rozdiel od opakovača nevykonáva prečasovanie signálu.

Aktívne prvky na linkovej vrstve

Most – Bridge

Je dvojportové zariadenie, ktoré spája dve časti siete na linkovej vrstve. Most oddeľuje prevádzku dvoch častí siete tak, že si vo svojej RAM pamäti zostaví tabuľku MAC adries uzlov na oboch portoch. Ak sa nachádza príjemca v rovnakej časti siete ako odosielateľ, most rámce do iných častí siete neodošle. Chybné rámce neprepúšťajú.

delia sa na:

transparentný most - Mosty sú pre koncové stanice neviditeľné a sieť spojená mostom sa im javí ako jedna lokálna sieť. Na začiatku most nevie ako sú jednotlivé stanice v sieti rozložené a preto musí prijatý paket rozoslať do všetkých ostatných pripojených sietí, pretože nevie kde sa cieľová stanica nachádza. Postupne sa ale dokáže naučiť ako sú stanice v sieti rozložené.

SRB - zdrojové smerovanie - je používaný v sieti typu token-ring. Most má byť čo najjednoduchší. Každý paket musí okrem adresy odosielateľa a príjemcu obsahovať aj postupnosť adries všetkých mostov, ktorými musí paket prejsť, aby sa dostal do cieľa. Vysielajúca stanica si preto musí prv ako pošle prvý paket zistiť celú cestu k cieľovej stanici.

Prepínač – Switch

Je vysokorýchlostný most s viacerými portami, na ktoré sa pripájajú sieťové zariadenia alebo časti siete. Umožňuje súbežnú komunikáciu medzi rôznymi portami (medzi dvojicami portov). Sám sa učí MAC adresy jednotlivých staníc a prideľuje ich k jednotlivým portom. Tabuľka adries je dynamická, čo znamená, že pri prechode rámca s MAC adresou sa adresa zapíše do tabuľky, pri dlhšej nečinnosti MAC adresy sa adresa z tabuľky vymaže ako zastaralá.

režimy práce prepínačov:

ulož a pošli – načíta celý rámec, uloží ho do RAM pamäte a potom ho pošle ďalej, pričom chybné rámce ničí

priebežné spracovanie – vezme rámec, načíta MAC adresu a nasmeruje ho ďalej na ďalší port (načítava iba MAC adresu, nenačítava celý rámec)

s obmedzením malých rámcov – načíta prvých 64 oktetov z rámca a zistí, či ide o nepovolený rámec, ak nie pošle ho podľa MAC adresy ďalej

Prepínače prepájajú podobné lokálne siete a prepínanie je riešené hardwarovo.

Aktívne prvky na sieťovej vrstve

Router

Dvoj alebo viacportové zariadenie, ktoré spojuje dve siete a prenáša medzi nimi dáta. Zaisťuje a vyberá najlepšiu cestu v sieti. Má vstavanú inteligenciu smerovania.

pracuje s dvoma tabuľkami

prvá obsahuje reláciu medzi MAC adresou, logickou adresou a portom

druhá obsahuje zoznam sietí s portom určujúcim najlepšiu cestu k danej sieti

smerovacia tabuľka obsahuje iba záznamy o dostupných sieťach

smerovač používa dva typy smerovania:

statické smerovanie – používa jednu zadanú cestu k cieľu a nepovoľuje náhradnú cestu v prípade výpadku niektorého spoja alebo smerovača na danej ceste. Paket sa nedoručí.

dynamické smerovanie – vyberá si najlepšiu cestu z aktuálnych informácií, ktoré smerovač dostane od ostatných smerovačov

Smerovače sú v LAN sieťach používané prevažne na prepojenie rozdielnych technológií. Sú pomaly nahradzované smerovacími prepínačmi – routing switch.

Aktívne prvky na aplikačnej vrstve

Brána – Gateway

Slúži na prepojenie dvoch rôznych svetov (dve rôzne architektúry), kedy je potrebné preložiť všetky informácie prichádzajúce z jednej strany do formy zrozumiteľnej pre druhú stranu. Sú príliš drahé a uplatňujú sa iba vo výnimočných prípadoch.

15. Princíp symetrického a asymetrického šifrovania a funkcia elektronického podpisu.

Symetrické šifrovanie

Pre zašifrovanie a dešifrovanie dát sa používa jeden šifrovací kľúč. Rovnaký kľúč musia mať k dispozícii všetci, ktorí so šifrovanými dátami pracujú.

Symetrické šifrovacie algoritmy:

DES – Data Encryption Standard – v IBM – 70–te roky. Je to monoalfabetický substitučný šifrovač opakovane používajúci kaskádne radenie transpozície bitov správy, ktorá je delená na 64 – bitové symboly. Kódovací kľúč má 56 bitov, 8 bitov plní funkciu chybového zabezpečenia. Pre dekódovanie DES sa používa rovnaký kľúč, ako pre kódovanie.

3DES – dáta sú prešifrované dvakrát alebo trikrát. Preto pracuje s 2 – násobným 112 alebo 3 – násobným 168 bitov kľúčom. Je oproti DES pomalý ale bezpečnejší.

IDEA – algoritmus – je perspektívny, má kľúč 128 bitový a vzhľadom k DESu je viditeľne rýchlejší ale patentovaný.

BlowFisf – používa premennú dažku šifrovacieho kľúča od 32 do 448 bitov. Obvykle však pracuje s kľúčom 128 bitovým. Je rýchly, bezpečný a nie patentovaný.

Asymetrické šifrovanie

Používa sa tzv. šifrovací pár, ktorý sa skladá z kľúča verejného a súkromného. Verejný je určený k voľnému šíreniu a je distribuovaný všetkým osobám, s ktorými komunikujeme. Súkromný musí zostať prísne utajený u vlastníka, ktorý by si ho mal chrániť v hlave. To čo je zašifrované verejným kľúčom je možné dešifrovať iba súkromným kľúčom

Asymetrické algoritmy:

RSA – je vlastne prúdovou šifrou používajúcou na tvorbu 256 bitovej tabuľky kľúč zadný používateľom. Stupeň jeho bezpečnosti je závislý na použiteľnej dažke kľúča. Pre vytváranie elektronického podpisu sa štandardne používajú kľúče s minimálnou dažkou 1024 bitov. Jeho prelomenie závisí na schopnosti riešiť úlohy faktorizácie veľkých čísiel.

Algoritmy na báze eliptických kriviek (ECC)

Sú založené na riešení úlohy diskrétneho logaritmu v grupách na eliptických krivkách.

Sipjack – (americká šifra) V komerčných aplikáciách mala nahradiť DES šifru. Je to bloková šifra založená na rovnakom princípe, ako RSA s rovnakou dažkou bloku 64 bitov a dažkou kľúča 80 bitov.

GOST (ruská šifra) Blok 64 bitový, 256 bitový kľúč

Hybridné šifry- je to kompromis medzi rýchlosťou symetrických šifier a bezpečnosťou asymetrických šifier.

Digitálny podpis

Používa sa HASH algoritmus. Ide o matematickú funkciu, ktorú je v jednom smere spočítať veľmi ľahko, ale v opačnom smere sa výpočty dajú vykonať len s veľkými problémami, je to takmer nemožné. Výsledkom HASH funkcie je spravidla 128 alebo 160 bitov dlhá sekvencia, ktorá jednoznačne charakterizuje výstupný blok dát (dokument, súbor, e- mail ). V súčasnosti sa používajú SHA1 aleboMD5.

Elektronický podpis má výhody:

nepopierateľnosť

prakticky je nemožné ho falšovať

je možné jednoducho overiť jeho autenticitu

jeho použitím je zaručená neporušiteľnosť správy

v kombinácii so šifrovaním je správa chránená pred vyzradením obsahu

naviac môže obsahovať časovú značku a byť tak jednoznačne určená v čase

Musíme rozlišovať elektronický a digitálny podpis.

Elektronický podpis – je všeobecný termín , ktorý zahrňuje celú pomerne širokú oblasť. Obecne s jedná o všetky formy preukazovania totožnosti elektronickou formou ( snímač odtlačku prstov, očná dúhovka..)

Digitálny podpis – je podmnožinou elektronického podpisu. Je realizovaný na báze šifrovania záznamu v digitálnej forme.

Overenie podpisu – prebieha analogicky k jeho vytvoreniu. Príjemca znovu vypočíta HASH z pôvodného súboru a dešifruje ho pomocou certifikátu odosielateľa z podpisu. Certifikát buď už má príjemca k dispozícii alebo si ho stiahne z webu certifikačnej autority, ktorá ho vydala. Samotné overenie spočíva v porovnaní oboch HASHov.

16. Úrovne ochrany v leteckom IS

Bezpečnosť IS realizujeme v troch základných vrstvách:

Organizačná úroveň

Tvorí ju súbor opatrení, nariadení, smerníc príkazov a pokynov, súžiacich na zabezpečenie bezpečnostných cieľov. Najdôležitejším systémovým opatrením je zavedenie a prísna realizácia bezpečnostnej politiky a tiež vytvorenie skupiny pre bezpečnostný manažment.

Najdôležitejším systémovým opatrením je zavedenie bezpečnostnej politiky a vytvorenie skupiny pre bezpečnostný manažment. Jednotlivé hw, sw a organizačné opatrenia týkajúce sa počítačovej bezpečnosti získavajú svoju plnú účinnosť, len ak sú vedené v celom komplexe opatrení.

Logická úroveň ochrany

Patria sem všetky HW a SW prostriedky, ktoré realizujú funkcie presadzujúce bezpečnosť. Napr. antivírusový software, kryptovacie karty , diskové polia a pod.

Kryptovanie

Účelom kryptovania je zabrániť použitiu dát a informácií aj v prípade, že sa podarí infiltrácii prienik do IS, alebo dôjde k odcudzeniu média informácie. Bezpečný kryptovací systém je taký, ktorý nemá kľúč uchovaný na disku. Tým sa údaje stávajú nepoužiteľné v prípade straty kľúča. Najčastejšie používané algoritmy sú DES a RSA. Na kryptovanie sa používajú hw a sw riešenia, pričom sw riešenia spomaľujú chod IS. Údaje vysokej úrovne utajenia sa kryptujú priamo na pracovných staniciach. Kryptovanie na pracovnej stanici sa realizuje rezidentným softwarom, vlastným interpretom príkazov (SUP), alebo hardwarovou kartou. Jeho úlohou je zabrániť úniku dôležitých informácií uložených na médiách (diskety, CD, pamäťové karty, ). Tieto sú čitateľné len na vybraných počítačoch.

Zálohovanie

Zálohovanie patrí medzi dôležité postupy pri ochrane IS. V súčasnosti je však z hľadiska bezpečnosti podceňované a zanedbávané. K inému pohľadu na daný systém ochrany nás však nútia nasledujúce príčiny:

Počítačové vírusy poškodzujú veľkému počtu užívateľov programy a údaje, čím sa stávajú nepoužiteľné

Mnohé organizácie a firmy sú závislé na svojich počítačových databázach a ich poškodením by utrpeli obrovské straty.

Mnohí užívatelia pracujúci už dlhšiu dobu s počítačmi, sledujú odborné publikácie a nadobúdajú presvedčenie o nutnosti zálohovania, ktoré sa stáva súčasťou ich práce .

Ochrana serverov

Servery sú kritické z hľadiska bezporuchového chodu. Cieľom opatrení je znížiť pravdepodobnosť vyradenia servera z činnosti, ako aj skrátenie doby opravy v prípade výpadku. Pri ochrane dát sú najdôležitejšie vonkajšie pamäťové médiá, ktoré sú najčastejšie realizované pevnými diskmi. Najpoužívanejšie ochrany sú: Zrkadlenie diskov, Duplexia diskov, Diskové polia RAID

Fyzická úroveň zabezpečenia

Táto ochrana sa realizuje inštaláciou a prevádzkovaním zariadení chrániacich a monitorujúcich systém. Pod pojmom fyzické zabezpečenie chápeme fyzickú ochranu a organizáciu fyzického prístupu k informačným zdrojom. Táto ochrana sa začína vyhodnotením chráneného objektu, prevedie sa analýza blízkosti iných objektov, rozvodov VVN, plynovodov a iných rozvodov, nasleduje vyhodnotenie prístupových komunikácií a prístupov k objektu. Hodnotí sa konštrukcia objektu z hľadiska bezpečnostných predpisov, nasleduje vyhodnotenie protipožiarnych opatrení, možnosti pohybu a sledovania osôb. Potom nasleduje vypracovanie projektu podľa predchádzajúcej analýzy a realizácia jednotlivých možných prvkov fyzickej ochrany, ktoré delíme:

priama fyzická ochrana vykonávaná strážnou službou

elektronická protipožiarna signalizácia

elektronická zabezpečovacia signalizácia (EZS)

monitorovacie systémy: oprávnenosť vstupu a samotný systém pre sledovanie pohybu

špeciálne zariadenia - patria medzi ďalšie súčasti prevádzania fyzickej ochrany ako napríklad :

detektory odpočúvajúcich zariadení - zabraňujú odposluchu

skartačné stroje

detektory kovov a výbušnín - kontrola vstupu osôb

generátory dymových clôn - sťažia v prípade potreby pohyb nepovolanej osoby

17. Možné počítačové infiltrácie v leteckom IS (sociálne inžinierstvo, vírusy, červy a trójske kone)

Cieľom každého správcu IS je zabezpečiť normálny a bezporuchový chod IS. Počítačové infiltrácie predstavujú v oblasti používania počítačov najfrekventovanejší spôsob narušenia normálneho chodu týchto zariadení. Počítačové infiltrácie rozdeľujeme:

a) jednorázové - nemajú schopnosť replikácií, sú určené na jednu akciu

b) mnohonásobného použitia - určený len na jednu akciu, nemá schopnosť replikácie, avšak akcia prebieha na väčšom počte počítačov

c) bez replikácie- bez schopnosti vytvárania vlastných kópií

d) replikatívne - samé vytvárajú svoje kópie, bez vedomia užívateľa

e) s pasívnou replikáciou - vytvorenie kópie je závislé od prevedenia stanovenej akcie užívateľom

f) sociálne inžinierstvo - metóda získania dôverných informácii komunikáciou útočníka so zdrojom informácií (poskytovateľom), informácie sú získané oklamaním alebo pomýlením poskytovateľa

Sociálne inžinierstvo:

Telefonický rozhovor medzi poskytovateľom (tzv. providerom) a tzv. zákazníkom. Zákazník predstavuje osobu - útočníka, ktorý potrebuje preniknúť do databázy firmy (oklamaním alebo pomýlením). Útočník sa snaží získať čo najviac informácií o osobe, s ktorou bude komunikovať, o spoločnosti, o jej štruktúre, prípadne o tom, za koho sa bude vydávať. Musí pôsobiť dojmom, že má oprávnenie žiadať o informácie alebo predstierať, že má prístup k zariadeniam.

Útočné metódy: kombinácia rôznych postupov

presvedčenie obete o nevyhnutnej potrebe daných informácií – pôsobiť dojmom oprávnenia na dané informácie (policajný dôstojník, zamestnanec spolupracujúcej firmy,..)

on-line útok – zaslanie upozornenia na chybu spolu s postupom opravy (oprava povedie k získaniu prístupu do systému)

vydávanie sa za inú osobu (neexistujúcu osobu) pomocou telefónu, e-mailu, on-line chatu

Ochrana proti sociálnemu inžinierstvu:

vypestovanie zdravej paranoje a nedôvere k ostatným

kladenie otázok (dôvod potreby informácií, ponúkanie iných variánt a riešení)

zistenie identity toho s kým komunikujeme (opatrnosť pri poskytovaní informácií)

spätné overovanie pomocou telefónu

Obľúbené informačné zdroje narušiteľa: adresár zamestnancov, telefónny systém spoločnosti, on-line databáza.

Zraniteľnosť systémov kvôli:

homogenite používaných systémov, chybovosť softvéru, nepotvrdený spúšťací kód, používateľ s nadmerným oprávnením

Počítačové vírusy – VIRUSES

infiltrácie so schopnosťou autonómneho šírenia sa bez autorizácie užívateľom (schopnosť zneviditeľnenia sa - ťažká identifikácia antivírusovými programami).

najpoužívateľnejšia metóda pre zisťovanie neznámych vírusov sú kontrolné súčty súborov, ktoré zachytia zmenu v kóde programu

Hl. charakteristiky vírusov

nutnosť prítomnosti hostiteľa (oblasti pevného disku alebo spustiteľné programy)

malá veľkosť vírusového programu (čím je vírus menší, tým menej je nápadný)

Škody spôsobené PC vírusmi sú napríklad spomalenie behu programov, poškodenie programov, formátovanie alebo kopírovanie časti pevného disku, vystrašenie používateľa varovným hlásením

Delenie

Boot vírusy – telo je umiestnené v zavádzacom sektore diskety alebo pevného disku. Aktivuje sa po zavedení systému z napadnutého disku. Ak je aktívny môže napadnúť každú disketu s ktorou pracujeme a ktorá nie je chránená voči zápisu.

Súborové vírusy – prepisuje spustiteľné súbory s príponou .COM, . EXE alebo súbory, ktoré obsahujú spustiteľný kód. Takýto vírus sa aktivuje po spustení napadnutého súboru

Makro vírusy – rozšírené v kancelárskom balíku MS Office

Nerezidentné vírusy – vírusy priamej akcie – pri zavírení preberie riadenie, vykonám svoju činnosť a potom predá riadenie späť hostiteľskému programu

Rezidentné vírusy – umiestnený je v operačnom systéme. Skôr ako ukončí svoju činnosť zaistí, že časť svojho tela bude aktívna aj naďalej. Napáda neobmedzený počet súborov. Pracuje bez vedomia užívateľa.

Počítačové červy – WORMS: - sú to necielené infiltrácie, ktoré sa šíria samé a nepotrebujú hostiteľa. Majú obmedzenú schopnosť rozmnožovať sa. Pri rozmnožovaní vytvárajú kópie, ktoré nazývame články.

Delenie červov podľa povahy šírenia a typu útoku

e-mailový červ – typickým príkladom sú vírusy Mellisa a I love you, ktoré sa aktivovali otvorením zavírenej prílohy. Po aktivovaní takéhoto vírusu sa tento dokáže napríklad rozposlať na všetky adresy zaznamenané v MS Outlook

sieťový (internetový) červ – dokáže sa sám šíriť pomocou počítačovej siete. Skúša sa pripojiť na každý počítač v sieti a hľadá slabé miesto zle zabezpečeného počítača. Na tomto počítači sa červ aktivuje a znovu sa skúša šíriť do ďalších počítačov.

Ochrana

najpoužívanejšia metóda sú kontrolné súčty súborov, ktoré zachytia zmenu v kóde programu,

aktívne využívanie kvalitných a pravidelne aktualizovaných antivírusových programov,

pravidelné aktualizovanie OS bezpečnostnými záplatami

pravidelné zálohovanie súborov a informovanosť užívateľov

Trójske kone – TROJAN S HORSES:

škodlivý program, ktorý sa tvári ako iný program avšak spôsobí niečo nekalé a škodlivé

nemnoží sa, len poškodzuje, je to infiltrácia so schopnosťou šíriť sa prostredníctvom kopírovania užívateľom (potrebuje hostiteľa). Nebezpečnosť spočíva v nerozpoznaní, až do momentu spôsobenia škody.

Formy trójskych koní

Password-stealing (PWS)- skupina koní, ktorá sleduje jednotlivé stlačenia kláves, ktoré ukladá a potom odosiela na dané e-mailové adresy väčšinou priamo samotnému autorovi trójskeho koňa, ktorý môže takýmto spôsobom získať dôležité heslá. Možné klasifikovať ako spyware.

Deštruktívny – klasická forma, aktivovaný likviduje súbory na disku alebo ho kompletne sformátuje

Backdoor- špeciálna skupina koní, umožňujú neautorizovaný vstup do systému bez poznania prístupového mena alebo hesla.

Dropper (vypúšťač) – najzákernejší, škodlivý program typu EXE, ktorý po spustení v pravidelných intervaloch vypustí ďalší škodlivý kód

Downloader – škodlivý program, vypúšťa škodlivý kód, ktorý sám nenesie, ale snaží sa ho stiahnuť z Internetu

Proxy – infikovaný počítač je využívaný pre odosielanie spamu – nevyžiadanej pošty.

Metódy šírenia:

v podobe hier a prehrávačov, alebo v peer-to-peer systémoch

spam – odoslanie programu veľkej skupine ľudí a dúfanie, že ho niektorí spustia (neskúsený užívateľ)

bezpečnostné opravy – objavenie novej chyby v programe, diskusné skupiny sú zaplavené príspevkami na danú tému. Útočník publikuje zdrojový kód opravy, ktorá túto chybu nerieši, ale dokonca otvorí ešte ďalšiu skrytú chybu

bezpečnostné testy – útočníci publikujú zdrojový kód o ktorom hovoria, že otestuje počítač na zraniteľnosť (tento kód vytvára zraniteľnosť systému)

Ochrana pred trójskymi koňmi:

nikdy nespúšťať programy, ktoré nepochádzajú z dôveryhodného zdroja

zmazanie dotyčného súboru

používanie nástrojov pre jeho detekciu a odstraňovanie

používať jadro alebo systémový účet s obmedzenými právami

pravidelné zálohovanie súborov a informovanosťou o problematike

18. Popíšte možné počítačové infiltrácie v leteckom IS (kernel rootkity, softwarové bomby a míny, zadné vrátka, patologický mail a spam)

Kernel rootkity: - rootkit je program, ktorý sa snaží zamaskovať vlastnú prítomnosť v PC, poprípade prítomnosť iných aplikácií v PC, tým že sa vydáva za iný program alebo službu

Delenie podľa vrstvy systému, na ktorej pracuje

user mode

kernel mode – modifikujú nie príliš dobre dokumentované systémové štruktúry

Jediná spoľahlivá metóda, ako sa zbaviť kernel rootkitov, je vymazanie všetkých dát na disku a reinštalácia OS. Taktiež je vhodné vyhnúť sa pripojeniu do lokálnej siete či internetu dokiaľ nie sú nainštalované všetky aktualizácie OS. Pre detekciu sa využíva mnoho nástrojov, napr. Rootkit Tevealer.

Softwarové bomby a míny je to cielená infiltrácia a zvyčajne sa nešíri.

Bomby: - sú typom programov, ktoré spôsobujú užívateľovi škodu priamo, ich úlohou je previesť danú akciu v počítači na určenom mieste za určitých preddefinovaných podmienok, pričom tvorcami sú skúsení systémoví programátori

Míny: - vyskytujú sa v prostredí stredných systémov, cielená infiltrácia a zvyčajne sa nešíri, nebezpečnosť spočíva v tom, že je vytvorená človekom so znalosťami IS, proti ktorému je infiltrácia zameraná, brániť sa je možné oddelením tvorby softwaru a generovania výsledného kódu. Používajú v prípadoch ak je nutné pravidelne odvádzať poplatky za využívanie služby napr. blokovaním prístupového mena alebo hesla. Typické použitie je v demoverziách programov (funkčné vopred stanovenú dobu).

Zadné vrátka – BACK DOOR : - cielená infiltrácia – neautorizovaný vstup do systému. Ide o aplikácie typu klient-server, ktoré slúžia pre vzdialenú správu PC, pričom samé o sebe nemusia byť škodlivé.

Princíp fungovania: klientom je útočník, ktorý vysiela požiadavky serveru. Server tieto požiadavky plní a poprípade odosiela útočníkovi späť požadované informácie. Ak sa útočníkovi podarí prekonať serverovú časť, má k dispozícií tisíce počítačov.

IRC Backdoory – komunikujú s útočníkom cez dohovorený kanál v sieti IRC.

Patologický mail: - využíva možnosť komunikácie medzi účastníkmi v sieťach WAN a snaží sa narážať na naivnosť užívateľa. Jedným príkazom je vyslaná správa veľkému množstvu užívateľov a tí zas ďalším. Väčšinou nie sú škodlivé, ale môžu v prílohe obsahovať Trójske kone.

Typy zneužitia mailu na: - vypustenie poplašnej správy, vyhrážanie sa, vytvorenie mailových bômb, mailové smeti (zasielanie množstva príspevkov na zneistenie alebo stratu dôležitého odkazu)

Spam a Spammery: Spammery sú programy(infiltrácie), šíriace sa podobne ako vírusy, ktoré rozosielajú spam – nevyžiadanú poštu. Každý napadnutý počítač sa stáva odosielateľom nevyžiadanej pošty.

Spamy – nežiadúce e-maily sa nachádzajú všade, rozširujú počítačové vírusy, kradnú informácie (napríklad čísla kreditných kariet a heslá), zahlcujú poštu a počítačové siete. Ochranou sú anti-spam programy, nainštalované na server alebo priamom na počítač. Ako ochrana slúžia anti-spamové programy, ktoré sa snažia oddeliť relevantné správy od spamu. Sú nainštalované na serveri alebo priamo na počítači.

19. Druhy a spôsoby útokov na IS a popíšte firewally

Spôsoby útokov na IS

Útoky na heslá užívateľov – s postupným generovaním rôznych prístupových hesiel, s použitím automatizovaných prostriedkov, útok je vedený cez kombinácie známych faktov cieľového PC (ako heslo sú použité heslá známych, rodinných príslušníkov, významné dátumy a podobne)

Útoky založené na predstieraní IP adresy – útočník zmení IP adresu vo svojich paketoch, aby bol útočník považovaný za hostiteľa, a tak získa vnútorný prístup k IS

Útoky privlastnením IP adresy – útočník si nastaví adresu aká je v skutočnosti pridelená skutočnému užívateľovi siete. Po prisvojení si adresy je skutočný užívateľ od siete odpojený. To umožní útočníkovi export aj import dát a programov do napadnutého systému

Útoky pomocou sw s nedokumentovanými funkciami – jednoduchá forma útoku pomocou programov určených na vykonávanie určitých úkonov a funkcií, súčasne vykonávajú činnosti, o ktorých užívateľ programu nevie a ktoré do daného programu zaintegroval vedome sám autor programu

Útok na chyby v štandardnom sw – viaceré programy obsahujú nedostatky a chyby, ktoré útočníci využívajú na prienik do systému

Útok nevyžiadaným sw - užívateľ si inštaluje nejaký freeware alebo hardware a súčasne si s nimi nainštaluje aj spyware

Nedostatočná autorizácia užívateľov – pripojenie do systému ako anonym

Monitorovanie paketov siete – sledovanie a náhodné prezeranie paketov prenášaných v sieti, útočník sa pokúša zachytiť a skopírovať pakety

Predstieranie administrátora – vydáva sa za administrátora siete alebo celého systému, požaduje dôverné informácie

Útok na zdieľané objekty – útočník sa snaží prepísať alebo modifikovať spoločne zdieľané knižnice alebo databázy systému podľa svojich predstáv potrieb alebo zámerov

Útok na protokoly – množina dohodnutých pravidiel medzi jednotlivými uzlami

Útoky na porty – sú to kanály, na ktorých bežia služby. Tieto porty sa využívajú na programy, ktoré umožnia hackerovi dostať sa do pc obete cez nebezpečný port.

a) Útoky pomocou Exploit – exploity používajú techniku Buffer Overfov, čo je pretečenie zásobníka pamäte

b) Útoky pomocou DoS attack – znemožní používanie nejakej služby, na serveri neurobí škodu, spôsoby jeho výpadok

c) Útoky scanningom – hackerovi umožňuje zistenie využívania portov na PC. Nástroje na scanning: skenovanie portov, doménové scany, hromadné scanovanie.

Firewally

Je HW alebo SW, ktorého úlohou je kontrolovať tok dát v sieti medzi zónami s rozdielnou dôveryhodnosťou. Musí zamedziť takej komunikácii, ktorá je v rozpore s bezpečnostnou politikou.

Delenie:

Podľa toho, či medzi sebou komunikujú 2 alebo viaceré siete alebo 1 stroj komunikuje so sieťou

a) Osobné – kontrolujú tok dát na 1 počítači pripojenom do siete

b) Sieťové – kontrolujú tok dát na všetkých pripojených sieťach

Či je komunikácia odchytávaná sieťovej, aplikačnej vrstve modelu ISO/OSI:

a) Na sieťovej vrstve – napr. iptables

b) Na aplikačnej vrstve – pracuje s obsahom paketov, ktoré patria konkrétnemu aplikačnému protokolu

c) Aplikačné – riadenie prístupu v konkrétnej aplikácii

Či firewall sleduje stav pripojenia alebo nie:

a) Stavové – sledujú stav

b) Bezstavové – nedokážu sledovať stav spojenia

Behom vývoja sa rozdelili do nasledujúcich kategórií: - Paketové filtre, Aplikačné brány, stavové paketové filtre, stavové paketové filtre s kontrolu známych protokolov a poprípade kombinované s IDA

20. Metódy novodobej počítačovej kriminality (krádež a lúpež, hacking, cracking, snifing, warez, spaming) a spôsob z ochrany IS pred nimi.

Krádež a lúpež

Krádež a lúpež je fyzické odcudzenie počítača, počítačových komponentov, záznamových médií a pod.

Pozostáva z fyzickej ochrany vo veľkom, z aktívnej bezpečnostnej politiky a fyzickej ochrany v malom.

Fyzická ochrana vo veľkom - Ochrana pred krádežou nezabráni samotnej krádeži, ale je to systém prostriedkov a opatrení, ktoré majú znepríjemniť páchanie takejto činnosti a predažiť čas potrebný na vykonanie tejto činnosti. Pozostáva z:

Mechanické zabezpečenie zariadenia a priestoru, v ktorom sa zariadenie nachádza mrežami na dvere a okná, bezpečnostnými zámkami, bezpečnostnými sklenenými výplňami a podobne

Systém opatrení na zamedzenie vstupu nepovolaných osôb – technické a organizačné prostriedky ako identifikačné karty, magnetické čipové karty, kľúče

Vypracovanie interných pravidiel pre prácu s PC – súbor týchto pravidiel pozostáva hlavne v autentifikácií a identifikácií užívateľa a inštalácií jednotného programového vybavenia

Aktívna bezpečnostná politika – zahŕňa v sebe prostriedky pre detekciu vniknutia do chránených priestorov prekonaním bezpečnostných bariér, vstupu do objektu kvôli nezabezpečeniu chráneného priestoru alebo zneužitia oprávnenia pre vstup mimo vyhradeného času pre vstup (napríklad v noci). Objekt môže byť zabezpečený elektronickým zabezpečovacím systémom a vnútorným televíznym okruhom.

Fyzická ochrana v malom – spočíva v zabezpečení zariadení, dokumentov a médií, zabezpečení zariadení nutných k správnej činnosti zariadenia, pričom tieto nie sú súčasťou zariadenia (šifrátory).

Pravidlá ochrany pred lúpežou a krádežou – zariadenie prenášať v nenápadnej batožine, ochrana silným heslom, silná autentifikácia (okrem mena a hesla použiť aj čipovú kartu), ochrana uložených informácií šifrovaním, zálohovanie.

Hacking - prienik do OS inou cestou, obídením, prelomením bezpečnostnej ochrany(hacker hľadá spôsob preniknutia do systému za účelom poukázania na chybu, pričom cracker túto chybu využíva za účelom získania výhody, prípadne zneužitia takejto chyby vo svoj prospech). Ochrana – inštalácia Firewallu, ktorý kontroluje sieťovú komunikáciu a všetky porty PC

Cracking - je prelamovanie ochrany systému. Metódy crackingu sú využívané nielen za účelom porušovania autorských práv, ide totiž o zásah do programu, ktorý umožňuje obchádzanie ochrany proti kopírovaniu a neoprávnenému využívaniu zo strany páchateľa takejto činnosti. Cracking je často označovaný ako súbor postupov, pri ktorých dochádza k úpravám programov bez možnosti použitia zdrojových kódov programovacieho jazyka. Ochrana - heslo, šifra, registračný súbor, zašifrované dáta. Nástroje na ochranu: EXECryptor, ASProject SKE, SVK Protector.

Snifing - je odchytávanie komunikácie v počítačovej sieti osobou, ktorá nie je adresátom takejto komunikácie. Ide o chybu v bezpečnosti prenosu dát umožňujúcu použitie nástroja na sledovanie komunikácie - snifera, ktorý po zadaní IP adresy a portu sledovania stroja získame prenášané dáta. Ochranou pred snifovaním na strane servera je program ARPWACH. Je to monitorovací nástroj, ktorý zaznamenáva párovanie MAC adries a sieťových kariet s príslušnými IP adresami. Ochranou pred snifovaním na strane klienta je šifrovanie.

Warez - označuje diela, s ktorými je nakladané v rozpore s autorskými právami. Najčastejším spôsobom šírenia je šírenie prostredníctvom Internetu. Existujú tri skupiny: video, hudba a software.

Druhy warez-u: Apps – aplikácie, verzie balíkov softwaru, Cracks , Games – PC hry, hry pre hracie konzoly, Movies – pirátske filmy, Mp3s – pirátska hudba, E-books – pirátske knihy, Tv-Rips – TV programy vo formáte DivX, DVD, Templates – pirátske šablóny webov iných spoločností a iné. Warez skupiny nemajú zväčša zo svojho počínania žiadny finančný zisk. Motivácie je obvykle založená na povesti skupiny, ktoré medzi sebou často súperia. Cieľom je čo najskoršie a kvalitné vydanie warez verzie. Ochrana proti tomuto druhu počítačovej kriminality by mala byť v dvoch rovinách.

· technická

· psychologická

Spaming - je zasielanie nevyžiadanej pošty, o ktorú nemá prijímateľ záujem. Spaming nie je trestný, ale obťažuje. Mailové adresy sú získavané napríklad pri registrácií pre rôzne služby zdarma. Typy spamu sú: E-mail spam – pomocou elektronickej pošty, Spim – nevyžiadané správy napríklad ICQ, MSM, Spamdexing – špeciálna úprava web stránok, LinkSpam – automatické pridávanie odkazov na WWW, MSpam – prostredníctvom SMS na mobiloch. Ochranou pred spamom sú:

Blacklist – je to zoznam stránok, ktoré rozosielajú spam. Server prijímajúci poštu porovnáva prichádzajúcu poštu s blacklistom a poštu z označených serverov posiela naspäť

Spamové filtre – programy, ktoré filtrujú správy na základe špeciálnych pravidiel, ktoré určia, či je pošta spamom. Tieto pravidlá skúmajú výskyt určitých slov v správe ako aj spôsob zloženia správy.

Doplnkové techniky – zabraňujú falšovaniu. Zoznam môže byť otvorený, kedy počítače neuvedené v zozname môžu odosielať poštu pre danú doménu alebo zatvorený, kedy počítače neuvedené v zozname nemôžu odosielať poštu pre doménu.

21. Metódy novodobej počítačovej kriminality (predaj nosičov s nelegálnymi kópiami, phreaking, cybersquatting, phishing, identity theft, ,,419“ alias nigérijský scam) a metódy boja proti nim.

Predaj nosičov s nelegálnymi kópiami

Je to výroba kópií bez súhlasu autora. Originál má väčšinou tieto charakteristické znaky: originál obal alebo krabica, ochranné prvky vo forme hologramu, potlač na nosiči, ktorá je ostrá, nerozmazaná a jej farby sú jasné, pri zakúpení dostanete doklad o kúpe, cena nie je nápadne nízka v porovnaní s ostatnými predajcami.

Phreaking

Phreaking je zneužívanie telefónnych služieb bez platenia. Phreaker je vlastne telefónny hacker. Typy phreakingu: Prank Calling – volanie na ľubovoľné číslo v telefónnom zozname len tak pre zábavu, Prank Calling s použitím scanera – scaner je prenosné alebo väčšie neprenosné zariadenie podobné vysielačke. Pomocou neho s dajú odpočúvať prenosné bezdrôtové telefóny. Ochrana pred Phreakingom - zabezpečujú si ho telekomunikačné spoločnosti.

Cybersquatting

Je to obsadenie domény subjektu, ktorý má o túto doménu eminentný záujem (napr. O2). Uvoľnenie domény sa uskutoční až po jej zakúpení záujemcom o danú doménu. Ochrana pred cybersquatting-om – jedinou možnosťou je vymáhať si svoje práva súdnou cestou.

Phishing

Phishing sú podvodné e-mailové správy. Je to vylákanie kontrolných údajov od podvedeného. Hlavnou myšlienkou tejto metódy je vylákať od poškodeného číslo platobného dokladu, telefónne číslo a adresu, číslo platobnej karty, heslo a PIN kód, čísla bankových účtov, či číslo kreditnej karty prípadne iné dôverné informácie. Táto činnosť sa prevádza spôsobom, kedy pod zámienkou výhry, či získania hotovosti v náš prospech sú vylákané dôverné údaje. Rafinovanejší podvod je sprevádzaný profesionálne vyzerajúcou webovou stránkou, ktorá má grafiku ukradnutú niektorej dôveryhodnej firme, či inštitúcii, jediný údaj na stránke je máličko podozrivý je to URL. Phishing sa používa za účelom ukradnutia totožnosti a zhromažďovania dôverných informácií poškodenej osoby alebo organizácie, ktoré nasmerujú poškodených cez link na falošné web stránky dizajnovo pripomínajúce dôveryhodnú organizáciu.

Ochrana pred phisingom: - používať software chrániaci pred škodlivými kódmi antivírusový program, ktorý je pravidelne aktualizovaný, inštalovať na počítač profesionály firewall, pravidelná aktualizácia software, ktorý je nainštalovaný, neodpovedať na podozrivé e-mailové správy, nikdy neklikať na podozrivé prepojenia

Krádež identity

Je to získanie osobných údajov za účelom získania identity poškodenej osoby. Ochrana – byť obozretný a nezverovať svoje osobné údaje hocikomu.

„419“ alias nigérijský scam

Podnikateľský subjekt (alebo aj súkromná osoba) je oslovený elektronickým listom z krajín Afriky, Ázie s ponukou rýchleho zbohatnutia. Tieto listy sa dajú rozdeliť do troch skupín: ponuka tovarov a zariadení, ponuka percentuálneho podielu na transakcii, ponuka na spoluprácu pri prevode dedičstva alebo prevod dedičstva a financií. Najlepšou ochranou pred podvodmi nigérijského typu je na takéto ponuky vôbec nereagovať a s odosielateľom sa nekontaktovať.

22. Bezpečnostné požiadavky na čip. karty a tokeny a bezpečnostné špecifiká mobilných zariadení

Metódy autentizácie

Udávajú spôsob, ako sa overí identita používateľa.

Znalosť – používateľ sa preukáže znalosťou, ktorú by mal vedieť iba on. Ide napr. o heslo, šifrovací kľúč uložený na disku, vstupný PIN kód

Vlastníctvo – autentizovať sa môže iba ten, kto vlastní nejaký predmet. Napríklad čipová karta, USB token

Biometria – biometrické vlastnosti užívateľa ako napríklad odtlačky prstov, očná sietnica, tvar tváre, rozpoznanie hlasu

Pod dvojtaktovou autentizáciou rozumieme súčasné použitie dvoch rôznych metód autentizácie.

Všeobecné požiadavky na tokeny

Odolnosť voči vonkajším vplyvom – musia byť odolné voči nárazom, ľudskému potu, statickej elektrine a pod.

Odolnosť konektorov a čítacieho zariadenia

Mobilita – ak chceme používať chránené zariadenie na niekoľkých miestach, je nutné brať ohľad na to, aký hardware a software je potrebný k obsluhe tokenu a ako sú tieto zložky mobilné

Viacúčelovosť predmetov – na tokeny sa dajú uložiť tajné dáta a autentizácia. Čipové karty – možnosť vytlačiť fotku užívateľa, meno, čiarový kód a iné údaje priamo na kartu. USB tokeny – väčšinou sa na ne tlačí iba unikátne sériové číslo, užitočné pre strate alebo nájdení strateného USB tokenu.

Pamäťová kapacita – štandardná veľkosť karty a tokenu je 8, 16 alebo 32 kB

Bezpečnostné požiadavky na tokeny

Heslo / PIN – heslo (alfanumerické znaky) je vždy bezpečnejšie ako jednoduchý PIN – personal identification number (iba číslice). Heslo je veľmi dôležité, lebo chráni náš token a informácie v ňom uložené pri odcudzení či strate.

Zablokovanie pri opakovane chybnom zadaní hesla – je nutné aby sa token pri niekoľko násobnom nesprávnom zadaní hesla zablokoval. Zablokovanie – základné možnosti:

automatické zmazanie všetkých informácií uložených vo vnútri tokena.

po zablokovaní je možné token iba ručne zmazať pomocou špeciálnych utilít.

pre odblokovanie tokena sa musí zadať ďalší kód, väčšinou označovaný ako PUK – po zadaní kódu PUK má používateľ s heslom / pinom ďalších 10 pokusov, po zadaní PUK môže ten, kto pozná PUK kód nastaviť nové heslo / pin. Tokeny s jedným prístupovým heslom sú vždy z bezpečnostného hľadiska lepšou voľbou.

Bezpečnostné certifikáty – existujú dva základné bezpečnostné certifikáty: európsky ITSEC a americký FIPS. Americká norma FIPS môže mať úrovne 1 až 4, to že dva tokeny spaňajú rovnaký „level“ neznamená že majú rovnakú bezpečnosť. Európska norma ITSEC má úrovne E1 Basic až E6 High., celkom 8 úrovní (čipové karty a USB tokeny dosahujú väčšinou úroveň E4 High).

Podpora šifrovania v hardware – token môže mať podporu rôznych šifrovacích algoritmov. Šifrovací kľúč je skopírovaný do PC, kde sa uskutočňuje šifrovanie a potom je kľúč zo systému zmazaný. Vzniká tak potenciálne riziko, že vďaka nejakej chybe v software dodávanom k tokenu, môže dôjsť k vyzradeniu šifrovacieho kľúča. Pokiaľ bude mať token podporu priamo v hardware, šifrovací kľúč token neopustí a bude neustále v bezpečí.

Bezpečnosť mobilných zariadení

Základné bezpečnostné opatrenia

Výber zariadenia podľa poskytnutých bezpečnostných prvkov

Výber použitého operačného systému – lepší je operačný systém, ktorý poskytuje aspoň základné bezpečnostné prvky

Personal firewall – ak sa počítač zapojí do verejnej siete je vystavený rizikám. Preto je užitočné vybaviť ich ochranným prvkom typu personal firewall, ktorý bráni prístupu k súborom alebo adresárom v notebooku/počítači a zároveň minimalizuje tok údajov z počítača do vonkajšieho prostredia

Zabezpečenie citlivých údajov

Šifrovanie súborov/adresárov

Silná autentifikácia – okrem užívateľského mena a hesla použijeme aj čipovú kartu obsahujúcu digitálny kód užívateľa alebo biometrický údaj. Bez tohto kódu nie je možné prihlásiť sa do IS

Zablokovanie IR portu (asi infračervený port;o)) – IR port predstavuje potenciálny kanál pre vzdialený prístup k systému. Vhodné je jeho použitie v systéme zablokovať prípadne ho zablokovať aj fyzicky – prelepiť ho tmavou páskou

Využívanie externých pamäťových médií – zálohovanie a ukladanie dát na externých zariadeniach

Ochrana pre prípad odcudzenia

Označenie zariadenia – výrazné a neodstrániteľné označenie napr. menom firmy. Samo o sebe krádeži nezabráni, ale zlodej sa ho ťažšie zbaví ako anonymného

Uzamykanie – pevné prichytenie mobilného zariadenia k väčšiemu, ťažko manipulovateľnému a nerozbitnému objektu (napr. radiátor, stôl) pomocou oceľových laniek so zámkami

Transport v batožine – transport v menej nápadných taškách znižuje pravdepodobnosť jeho odcudzenia

Ostražitosť a bezpečnostné návyky – skladovanie zariadenia na bezpečnom mieste. Treba dávať pozor, aby nikto neodpozoroval heslo/PIN kód, pri zadávaní

23. Moderné informačné systémy – Business Inteligence, e-Business a m-Commerce a ich možnom využití v leteckej doprave (BI v riadení firmy, elektronické podnikanie e-Business vo firme a v spoločnosti, elektronické letenky, mobilné obchodovanie m - Commerce)

Business Intelligence (BI)

Predstavuje komplex procesov, aplikácií a technológií IS/ICT, ktoré takmer výlučne podporujú analytické a plánovacie činnosti podnikov a organizácií a sú postavené na princípe multidimenzionality, ktorým rozumieme možnosť pozerať na realitu z niekoľkých možných uhlov pohľadu.

BI v riadení firmy

Podnikoví analytici a manažéri sa musia rozhodovať pod časovým tlakom a s vysokou zodpovednosťou. A pre tieto rozhodnutia musia mať dostatok relevantných a subjektívnych informácií, ktoré sú dostupné rýchlo, s minimálnou technickou náročnosťou na manipuláciu s nimi, a pritom s možnosťou rýchle formulovať nové požiadavky na ďalšie informácie. Spracovanie a uloženie dát v transakčných systémoch, predovšetkým v aplikácií ERP, je založené na využití relačných databázových systémoch. Dáta sú prehľadne usporiadané a v prípade efektívne navrhnutej dátovej bázy umožňujú rýchle uskutočňovanie jednotlivých transakcií a poskytujú odpovedajúcu dobu odozvy na zadané otázky. Naviac zaisťujú korektnú väzbu medzi dátami, bezpečnosť prístupu k dátam, a ďalšie potrebné charakteristiky spojené s riadením firmy na taktickej alebo operačnej úrovni.

Elektronické podnikanie e-Business vo firme a v spoločnosti