| CATEGORII DOCUMENTE |

SECURITATEA - RETELE

Chiar daca accesul de la distanta poate ajuta o firma sa-si extinda reteaua, sa sporeasca productivitatea angajatilor si sa amelioreze comunicatiile, exista unele probleme legate de instalarea unei solutii de acces de la distanta. Accesul de la distanta poate afecta multe dintre sectoarele companiei dumneavoastra, de la securitatea retelei si pana la cel de resurse umane si conducere.

Pe langa problemele de securitate existente in retelele traditionale ale corporatii vinele noi. Astfel, intre doua puncte ale unei retele virtuale private se pot afla:

- Calculatoare sau componente de comunicatie care nu sunt sub controlul companiei: puncte de acces ISP in componenta dial-in, router-ele din Internet;

- Un segment intern (Intranet), care contine host-uri si router-e, dintre care unele pot avea intentii rau voitoare.

- Un segment extern (Internet), prin care se transmit date nu numai intre retelele companiei, ci si intre alte surse.

In acest mediu eterogen exista multe posibilitati de a asculta traficul, de a schimba continutul mesajelor, de a modifica destinatia unui mesaj sau a intreprinde alte tipuri de atacuri pasive sau active. In segmentul dial-in se realizeaza traficul dintre utilizator si ISP. Daca nu sunt criptate este foarte usor pentru un atacator care are acces la legatura dial-in (de exemplu la liniile telefonice) sa examineze datele confidentiale. Criptarea la nivelul legaturii intre utilizator si ISP ofera protectie numai impotriva atacatorilor externi, nu si fata de ISP. Alte probleme asemanatoare care necesita masuri de protectie pot aparea in orice componenta a retelei virtuale private.

Una din solutiile viabile privind implementarea unei retele VPN este folosirea si protocoale IPSec, care ofera atat protectie end-to-end, cat si la nivel de segment VPN.

Daca intranet-urile companiei sunt considerate de incredere si sigure, calculatoarele client nu necesita suport IPSec, decat pentru firewall-urile care realizeaza comunic intranet-uri, folosind tuneluri IP. De asemenea, nu este necesara nici un fel de modificare la nivelul router-elor Internet.

Firewall-urile VPN situate la perimetrul fiecarei filiale vor folosi IPSec atat pentru autentificarea, cat si pentru criptarea traficului. Orice trafic care soseste la firewall si nu este autentificat de firewall-ul VPN nu va fi livrat in interiorul Intranetului. Autentificarea se va face folosind ESP.

Mesajele de control al rutarii, schimbate intre firewall-urile VPN, vor fi, de asemenea, criptate si autentificate utilizand IPSec. Daca numarul de firewall-uri VPN este mic, managementul cheilor se poate face manual. O data cu cresterea marimii retelei virtuale, se impune adoptarea unui management automat (ISAKMP).

Adresele IP din Intranet pot fi folosite dependent sau independent de existenta corespondentului pe Internet (in segmentul extern). Numai subretelele unui firewall VPN care acceseaza Internet-ul necesita adrese IP unice global.

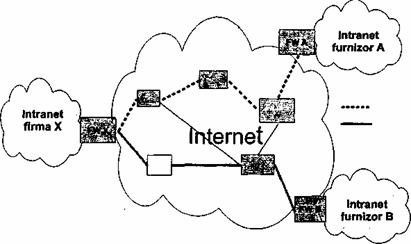

Interconectarea mai multor companii

Acest tip de VPN foloseste Internet-ul pentru a conecta mai multe companii intre care exista trafic sporit, caruia trebuie sa i se asigure confidentialitatea. O asemenea abordare poate fi utila pentru a securiza, de exemplu, comunicatia dintre o companie si principalii ei parteneri de afaceri. Pentru a se putea implementa IPSec, trebuie avute in vedere urmatoarele:

Clientii trebuie sa suporte protocolul ESP atat pentru criptare, cat si pentru autentificare;

Creste numarul de sisteme de calcul care folosesc IPSec. Vor fi stabilite 'asociatii de securitate', atat pentru configuratii end-to-end, cat si firewall-to-firewall. Pentru configuratii mici, managementul cheilor se poate face manual, dar, o data cu cresterea configuratiei, trebuie adoptat managementul automat ISAKMP.

|

Politica de confidentialitate | Termeni si conditii de utilizare |

Vizualizari: 1045

Importanta: ![]()

Termeni si conditii de utilizare | Contact

© SCRIGROUP 2025 . All rights reserved