| CATEGORII DOCUMENTE |

| Bulgara | Ceha slovaca | Croata | Engleza | Estona | Finlandeza | Franceza |

| Germana | Italiana | Letona | Lituaniana | Maghiara | Olandeza | Poloneza |

| Sarba | Slovena | Spaniola | Suedeza | Turca | Ucraineana |

| Autó | élelmiszer | épület | Földrajz | Gazdaság | Kémia | Marketing | Matematika |

| Oktatás | Orvostudomány | Pszichológia | Sport | Számítógépek | Technika |

DOCUMENTE SIMILARE |

|

Wi-Fi hálózatok titkosítási eljárásai

A WiFi (Wireless Fidelity) a WECA (Wireless Ethernet Compatibility Assocation) bejegyzett márkaneve, és a korábban IEEE 802.11 -nek nevezett szabvány könnyebben megjegyezhető márkaneve, valamint az ilyen eszközök kompatibilitásának is jelölése. WiFi eszközökkel rádiós kapcsolatot lehet létesíteni, melyek a 2400 MHz –es (802.11.b/g/n) és az 5000 MHz-es (802.11./a/n) frekvenciasávban működnek. Adatátviteli sebessége 11 Mbit/sec –től a 802.11./n szabványban meghatározott 300 Mbit/sec –ig terjedhet figyelembe véve a környezeti hatásokat. Mivel a WLAN –ok rádiós technológiákkal kommunikálnak egymással, így az adott jeleket bárki lehallgathatja, akinek van erre alkalmas készüléke, valamint a csatlakozás nem igényel fizikai hozzáférést a csatlakozóponthoz (Access Point - AP). Ha egy nyílt hálózatról van szó, akkor ezzel nincs gond. Ellenben ha valaki egy privát hálózatot üzemeltet, melynek szolgáltatásait korlátozni szeretné, akkor a hálózaton küldött információkat is titkosítani kell, a csatlakozást pedig hitelesíteni kell, hogy illetéktelenek ne tudjanak hozzáférni. Erre viszonylag sok eljárást fejlesztettek már ki, valamelyik jobban, valamelyik kevésbé állja meg a helyét.

Ez a legősibb szabvány, majdhogy nem a WiFi megjelenésével együtt jött létre. Ezt tervezői azzal a céllal hozták létre, hogy a vezeték nélküli hálózatokat olyan biztonságossá tegyék, mint amilyenek a vezetékes hálózatok. Kezdetben jónak tűnt a megoldás, ám később kiderült hogy rengeteg hibát tartalmaz és feltörése sem tart sokáig. Manapság egy WEP –el titkosított adatfolyamot 2-7 óra alatt fel lehet törni (persze kellő szaktudással).

A WEP a csatlakozási hitelesítést egy egyszerű kihívás-válasz alapú protokoll végzi 4 üzenet cseréjével. A csatlakozni kívánó mobil eszköz (Station – STA) jelzi az AP felé, hogy hitelesíteni szeretné magát (authenticate request), majd erre az AP egy generált véletlen számot küld vissza az STA –nak kihívásként (authenticate challenge). Az STA egy titkos kulccsal rejtjelezi a kihívást, melyet csak az STA és az AP ismer, és az eredményt visszaküldi az AP-nak (authenticate response). Ezután az AP dekódolja a visszaérkezett üzenetet, és ha a saját kihívását kapja meg, akkor az STA sikeresen hitelesítette magát, vagyis ilyenkor az STA ismeri a titkos kulcsot. Az AP ilyenkor dönthet arról, hogy elfogadja az STA csatlakozását vagy sem, amiről egy üzenetben értesíti (authenticate success/failure).

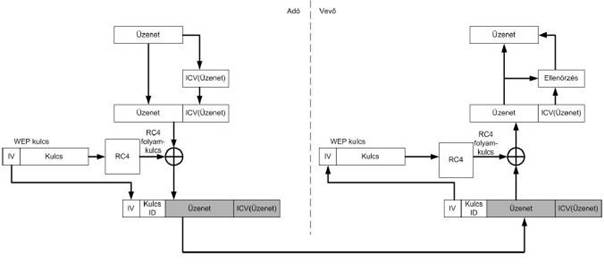

A hitelesítés utáni kommunikációban az üzenetekhez ugyanazt a kulcsot használják, mint amit a hitelesítéshez használtak. A WEP folyamtitkosításra az RC4 algoritmust használja. Az effajta kulcs-folyamkódolók úgy működnek, hogy egy rövid néhány bájtos kulcsból egy hosszú álvéletlen bájtsorozatot állítanak elő, és ezt az üzenet bájtjaihoz XOR –ral kapcsolják. Tehát az M üzenet küldője inicializálja az RC4 kódolót a titkos kulccsal, mely előállít egy álvéletlen K bájtsorozatot, majd XOR –ral az üzenethez kapcsolja: M XOR K. Az üzenet vevője szintén inicializálja az RC4 –et a titkos kulccsal, amely előállítja ugyanazt a kulcsot, amit a küldő használt, majd ezt az álvéletlen bájtsorozatot kapcsolja az üzenethez, és így visszakapja az eredeti üzenetet: (M XOR K) XOR K = M. Ez így szép is lenne, csak van benne egy hiba. Minden üzenethez ugyanazt a kulcsot használjuk, vagyis ha valaki belehallgatna a kommunikációba, akkor 2 üzenetből könnyen visszafejtheti az eredetit, ugyanis: (M1 XOR K) XOR (M2 XOR K) = M1 XOR M2, amiből M1 és M2 üzenet már könnyedén visszafejthető. Ennek kiküszöbölése érdekében a WEP egy IV (Initialization Vector) –nek nevezett értékkel egészíti ki az üzeneteket, mely minden elküldött üzenet esetén más – más. Az IV –t a titkos kulccsal együtt adjuk át az RC4 –nek és az így előállt bájtfolyammal XOR –oljuk az üzenetet. A vevőnek azonban szüksége van az IV-re, hogy vissza tudja fejteni az üzenetet, ezért az IV nyíltan kerül továbbításra az üzenet mellett, de egy illetéktelennek ez nem sokat jelent, hiszen a titkos kulcsot nem ismeri. A WEP az üzenet mellé számolt CRC értéket is rejtjelezi, amit ICV –nek (Integrity Check Value) nevezünk és ezt az üzenet mellé csatolja. A támadó így nem tudja manipulálni az üzeneteket, mivel a rejtjelzett CRC értéket nem tudja előállítani a titkos kulcs hiányában. Említésre még annyit, hogy az IV 24 bites, a kulcs pedig 104 bites és így áll össze a 128 bites WEP.

Mivel a WEP kulcsai könnyen feltörhetővé váltak és fény derült egyéb hiányosságaira is, egy új szabványt alkottak, ami a 802.1X szabványra épül és a 802.11i tartalmaz. Ezt elnevezték RSN –nek (Robust Security Network). A 802.11i –ben egy új hitelesítő és titkosító algoritmust definiáltak, az AES –t (Advanced Encryption Standard). Mivel nem lehet olyan rugalmasan átváltani egyik koncepciótól a másikra, ezért definiáltak egy RC4 titkosító algoritmust használó protokollt, melynek a TKIP (Temporal Key Integrity Protocol) nevet adták. A WPA az adat titkosítására az RC4 algoritmust használja a TKIP protokollal és ezáltal erősebb kulcsot generál, mint a WEP. A WPA egy 128 bites kulcsot használ a rejtjelezésre és egy 48 bites IV –t az üzenet kiegészítéséhez. A WPA tehát az RSN koncepció egy részhalmazát tartalmazza, mely részben lefedi a 802.11i szabványt.

A WPA2 viszont már a 802.11i –nek megfelelően lett kialakítva, mely tartalmazza a TKIP –t, a Michael algoritmus és egy AES-CCMP algoritmust, amivel sikerült teljesen biztonságossá tenni. A 2006. március 13. után gyártott Wi-Fi eszközök már tartalmazzák a WPA2 –t.

A WPA –ban van egy úgynevezett Personal vagy PSK (Pre-Shared Key) mód, amit otthoni felhasználóknak fejlesztettek ki. Itt meg kell adni egy 8 – 63 ASCII karaktert vagy 64 darab hexadecimális számot, ami jelszóként üzemel és ezzel a jelmondattal lehet elérni a hálózatot. Célszerű minél hosszabb jelszót választani, mert annál biztonságosabb a hálózati védettség. Ezt a jelmondatot az AP –ban kell tárolni, valamint a felhasználók számítógépén is tárolni kell.

WPA –ban hitelesítés (és a 802.1X –ben is) háromrésztvevős. Van egy hitelesítendő fél (supplicant), egy hitelesítő (authentication) és egy hitelesítő szerver (authentication server). A hitelesítő egy port állapotot vezérel, ami alapesetben nincs engedélyezve. (WiFi hálózatokban a port egy logikai csatlakozópont, ami szoftveresen van megvalósítva). Ha a hitelesítendő fél sikeresen hitelesített magát, akkor a hitelesítő nyit neki egy portot, amin kommunikálni tud. Magát a hitelesítést egy hitelesítő szerver végzi, ami kisebb hálózatokban lehet az AP is, de egy komolyabb rendszer esetén külön állomás végzi ezt a feladatot. Ilyen szerver lehet például egy RADIUS szerver. Sikeres hitelesítés esetén létre kell jöjjön az STA és az AP között egy titkos kulcs, mely a kommunikáció védelmére szolgálhatnak.

A TKIP a régi WEP-es hardverrel is működik, de annál sokkal megbízhatóbb protokoll. Ez a protokoll előírja, hogy minden üzenetben az IV értéket eggyel növelni kell. A vevő megkapja az üzenetet és leellenőrzi a nyilvántartásában szereplőkkel. Ha a frissen érkezett üzenet IV –je kisebb, mint a legkisebb nyilvántartott, akkor eldobja az üzenetet, ha nagyobb, mint a legnagyobb nyilvántartott, akkor beveszi a nyilvántartásba. Ha viszont a legkisebb és legnagyobb közé esik az értéke, akkor megpróbálja kikeresni a nyilvántartásából, és ha megtalálja, akkor eldobja az üzenetet, ha nem szerepel, akkor megtartja és módosítja a nyilvántartását. A TKIP hatékonysága abban rejlik, hogy egyrészt minden üzenethez új kulcsot generál, így az illetéktelen behatolónak nincs lehetősége kellő mennyiségű üzenetet megfigyelni, másrészt az IV méretét 48 bitesre módosították.

Ebben a protokoll modellben már nem az RC4 algoritmus állítja elő a titkos kulcsokat, hanem a MIC alias Michael (Message Integrity Code) algoritmus, ami nem annyira hatékony, mint az RC4. Az üzenet küldője először kiszámolja az üzenet CBC-MAC (Chipher Block Chaining – Message Authentication Code) értékét, amit azután az üzenethez csatol és így az üzenetet CTR (Counter) módban rejtjelezi. Míg a CBC-MAC számítás kiterjed az üzenet fejlécére is, addig a rejtjelezés csak az üzenet érdemi részét kódolja és a CBC-MAC értéket. Ez a mód tökéletesen biztosítja az üzenet integritásának védelmét, valamint az üzenet titkosságát is.

A hitelesítési eljárások az EAP protokoll által történnek, de nem maga az EAP végzi el ezt a műveletet. Ez a protokoll csak illesztést nyújt, és tetszőleges hitelesítési protokoll üzeneteit tudja szállítani. Ténylegesen hitelesítési szerverek használják az ilyen protokollokat, mint amilyen a RADIUS. Négy üzenetet különböztet meg: request, response, success, failure. Az AP az egyes EAP üzeneteket nem érti, csak a success és failure üzeneteket képes megérteni és jelentésük szerint cselekedni. A többi üzenetet csak a hitelesítő szerver és az STA érti meg. A request és response üzeneteknek van egy típus mezeje, mely az üzenet tartalmát határozza meg. A szabvány rögzíti az első 6 üzenettípust, a többi a kiterjesztett hitelesítési eljárások azonosítására van fenntartva. Kiterjesztett hitelesítési eljárás az EAP-TLS (EAP – Transport Layer Security), mely nyilvános kulcsú hitelesítést hajt végre a szerver és a kliens között, amik rendelkeznek hiteles biztonsági tanúsítvánnyal (Certificate Authority – CA). Az EAP-PEAP (EAP – Protected EAP) csak szerver oldali tanúsítvánnyal hitelesít 2 fázisban. Az elsőben a kliens hitelesíti a szervert, majd a másodikban egy biztonságos csatornán lefut egy EAP hitelesítés. Ez a Microsoft protokollja. Az EAP-TTLS (EAP Tunneled TLS) szintén 2 fázisú, melynek első fázisában a kliens hitelesíti a szervert, majd utána egy létrejött biztonságos csatornán jelszavas hitelesítés történik. Ezen kívül léteznek még egyéb hitelesítési eljárások, mint EAP-SIM (EAP – Subscriber Identity Module – RFC 4186) a GSM mobilkommunikációnál használatos hitelesítés, EAP-AKA (EAP – Authentication and Key Agreemant – RFC 4187) szintén a mobil kommunikációban használatos UMTS hitelesítés, EAP-GPRS, EAP-LDAP, EAP-OTP (EAP – One-Time Password – RFC 3748), EAP-GTC (EAP – Generic Token Card – RFC 2284) stb.

Ezt a protokollt az RFC 2058 definiálja. A RADIUS szerver dönti el, hogy egy adott felhasználó csatalakozhat-e a hálózathoz vagy sem. Tehát a RADIUS csak központi hitelesítést végez, a felhasználók kéréseinek továbbítása, számlázási információk küldése a NAS/RAS (Network Access Server / Remote Access Server) feladata. Ebben a protokoll-modellben a felhasználó kapcsolódik egy NAS –hoz, ami aztán elküldi egy RADIUS szervernek a kapcsolódási adatokat. A RADIUS szerver egy adatbázisban tárolja az egyes felhasználókat és a nekik nyújtott szolgáltatásokat, mely adatbázisból kikeresi a kapcsolódási adatok alapján a felhasználót és értesíti a NAS –t, hogy elfogadja a csatlakozást vagy sem. A RADIUS szerver bizonyos biztonsági beállítások esetén egy kihívást küld a felhasználónak, és csak a megfelelő válasz esetén fogadja el a csatlakozási kérelmet (hasonlóan a WEP -hez). A NAS a RADIUS kliensének tekinthető, és a NAS számlázási információkat is kérhet a RADIUS –tól, valamint az üzenetek továbbításához UDP csomagokat használ. A szerver a felhasználók jelszavainak az RSA MD5 lenyomatát tárolja. A RADIUS saját üzenetekkel kommunikál, melyek tartalma Code, Identifier, Length, Authenticator, Attributes. Az Attributes érték attribútum párokból épül fel (Attribute Value Pair - AVP): Attribute, Legth, Value. Léteznek hitelesítő, jogosultságkezelő és számlázási attribútumok.

Készítette: Agócs Pál

AGPNAAT.SZE

Programtervező matematikus

|

Politica de confidentialitate | Termeni si conditii de utilizare |

Vizualizari: 1093

Importanta: ![]()

Termeni si conditii de utilizare | Contact

© SCRIGROUP 2025 . All rights reserved